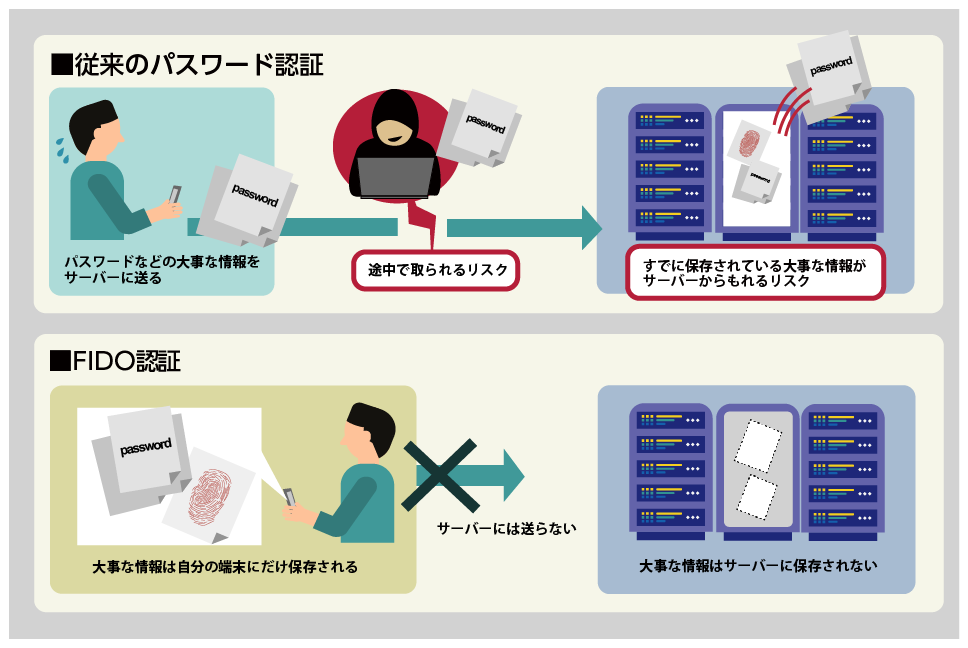

やはりクライアント側に生体情報を持つFIDOの設計思想の方が合っている気がします。www.vpnmentor.com

米国、英国、インド、日本、およびアラブ首長国連邦の銀行、警察、防衛会社など、世界中の150万以上の場所を保護するために使用される生体認証システムは、大きなデータ侵害を受け、膨大な数のレコードの。

韓国の企業Supremaは、WebベースのバイオメトリックアクセスプラットフォームBioStar 2を実行していますが、100万人以上の指紋と顔認識データを公開されたデータベースに公開しました。

プライバシー研究者のNoam RotemとRan Locar は、プレーンテキストで保存されたユーザー名とパスワードを含む合計23ギガバイトのデータを含む合計2,780 万件のレコードを発見しました。

(中略)

すべての組織は、顧客や従業員について保存している生体認証情報に細心の注意を払う必要があり、機密データがハッカーの手に渡る可能性を最小限に抑えるか、より良い方法で根絶する必要があります。

SupremaのBioStar 2データベースは現在、適切に保護されており、公開されていません。

ただし、Supremaは、セキュリティ侵害について顧客に通知することに熱心ではありません。同社のマーケティング責任者であるアンディ・アンは、決定を下す前に、Supremaが研究者の調査結果の「詳細な評価」を行うと述べています。

(VPNmentor記事より引用)※機械翻訳

◆キタきつねの所感

今回の記事は、ホワイトハッカーによってBio Star2の管理者IDが入手可能であり、そこから100万件以上の指紋レコードと顔認識情報、個人情報にアクセスが可能であった、という内容となります。

この件で、ハッカーが不正にデータを窃取した形跡は無い様です。しかし、記事には明確に「日本」と明示されていましたので、元記事を追いかけてみました。

日本

Inspired.Lab –東京、千代田区のコワーキングおよびデザインスペース。

(vpnmentor記事より引用)

調べてみると、InspiredLabでは2月から無人販売のショーケースを実証実験(手ぶら決済)している様です。このリリースから、今回漏洩した(可能性があった)生体認証はLiquid社の管轄の様です。

※尚、記事を書いている時点で、漏洩(の可能性)についてのリリースは出てませんでした。

prtimes.jp

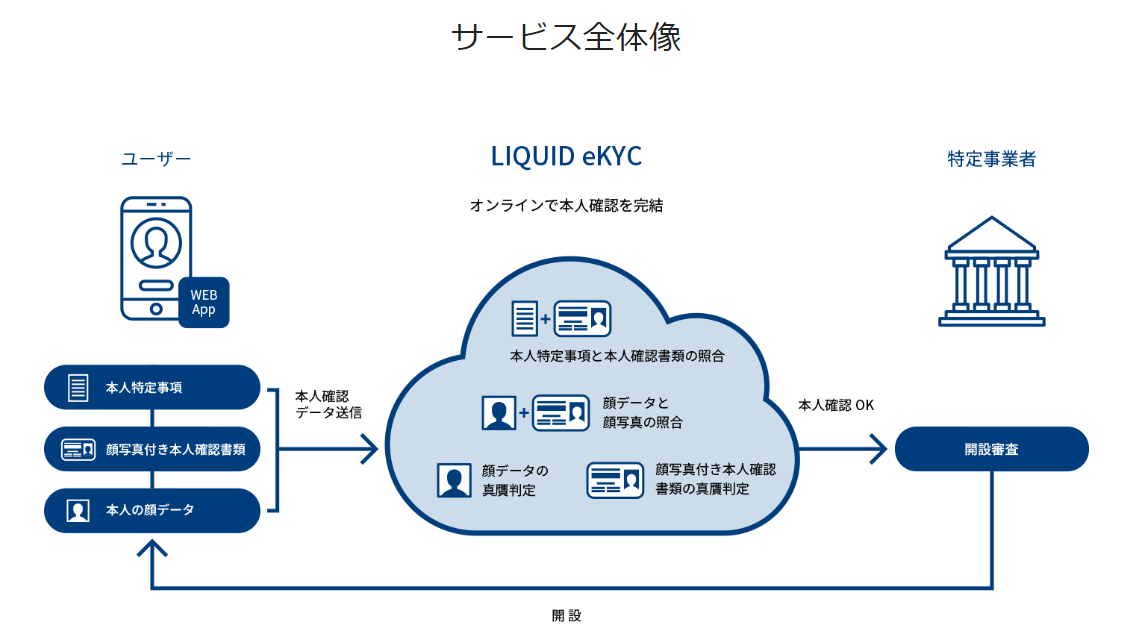

Liquidのサービス概要図があったので、見てみたのですが・・・クライアントに生体情報を置く(FIDOの設計思想)のではなく、クラウド側に生体情報(パターン)を置いて、照合もクラウド側で行う形の様です。つまりクラウド(※Liquid社がSuprema社のBioStar 2を利用している構図でしょうか?)には多くの生体情報(パターン)が保管されている事になります。

今回、ホワイトハッカーが閲覧可能であった情報には、生体情報だけでなく、個人情報も含みます。

私たちのチームは、2780万を超えるレコード、合計23ギガバイトのデータにアクセスすることができました。これには次の情報が含まれていました。

・クライアント管理パネル、ダッシュボード、バックエンドコントロール、および権限へのアクセス

・指紋データ

・顔認識情報とユーザーの画像

・暗号化されていないユーザー名、パスワード、ユーザーID

・安全なエリアへの出入りの記録

・開始日を含む従業員レコード

・従業員のセキュリティレベルとクリアランス

・従業員の自宅の住所やメールなどの個人情報

・企業の従業員構造と階層

・モバイルデバイスとOSの情報

このリークのさらに驚くべき側面の1つは、アクセスしたアカウントパスワードがどれほど安全でないかでした。多くのアカウントには、「パスワード」や「abcd1234」のような途方もなく単純なパスワードがありました。ハッカーが自分のアカウントにアクセスするのがどれほど簡単かを人々がまだ理解していないと想像するのは困難です。

(VPNmentor記事より引用)※機械翻訳

生体情報を預かるサービス事業者の管理者パスワードが、「password」や「abcd1234」というものであったというのも、セキュリティを何も考えて無さそうで笑える所です。

私感となりますが、こんな管理が当たり前であるならば、近い将来、大きな漏洩事件につながる懸念しかありませんし、サーバ型から一度生体情報が漏洩すると(指や手のひらや顔を)変更するのが難しい事から考えると、クラウド型の生体認証サービスは怖くて使いたくありません。

【主な特長】

生体認証によるスマート決済

予め登録した顧客の生体情報(指紋)をクラウドで認証し、安全で利便性の高い決済(手ぶら決済)を実現

(PR Times Liquid社発表内容から引用)

はたしてこれが「安全」と言えるのでしょうか?

VPNmentor記事では、Liquid社が技術供与を受けていると思われる、Suprema社の対応が非常に悪かったという部分も気になります。

発見と所有者の反応のタイムライン

BioStar 2のデータベースで侵害を発見した後、調査結果を警告する会社に連絡しました。

ただし、BioStar 2はこのプロセス全体で非常に協力的ではないことがわかりました。私たちのチームは、電子メールで会社に連絡しようと何度も試みましたが、役に立ちませんでした。最終的に、BioStar 2のオフィスに電話で連絡することにしました。繰り返しになりますが、同社はほとんど反応しませんでした。

ドイツのチームのメンバーと話すと、電話が突然ハングアップする前に、「vpnMentorとは話せません」というつぶやく返事を受け取りました。これは、彼らが私たちを認識していたことと、問題を解決しようとする試みを示しています。

また、BioStar 2のGDPRコンプライアンスオフィサーに連絡しようとしましたが、返事はありませんでした。

最終的に、より協力的なフランスの支店と電話で話した後、会社は違反を閉じるための措置を講じました。

発見日:2019年8月5日

ベンダーが連絡した日付:2019年8月7日

行動日:8月13日、違反は閉鎖されました

(VPNmentor記事より引用)※機械翻訳

VPNmentor社(ホワイトハッカー)がBio Star2側に連絡を取ろうとしてから解決(穴が塞がれる)までに、1週間かかっています。よほど今回の発表をもみ消したかったのかな?とも思える対応です。

今回のデータ漏洩(の可能性)については、日本のみならず、ドイツ、イギリス、トルコ、ベルギー等のEU諸国でも漏洩対象に入っていますので、GDPRなどを考えると、こうした対応をするのもどうかなと思いますが。。。

色々と書きましたが、私は入国審査等のボーダー管理での生体認証などは別かと思いますが、ワールドワイドにネット接続が可能なクラウド上に生体情報を持つのは、漏洩リスク等を考えるとあまり主流にはならないと思います。

生体認証技術では事実上の世界標準となりつつある、FIDO仕様も、サーバではなく端末(クライアント)側に生体認証を持つ事しか認めてません。

参考:ヤフーのFIDO紹介記事から引用

「安全・安心・便利」FIDO(ファイド)を使ったパスワードレスログインとは - Yahoo! JAPANコーポレートブログ

クラウド(サーバ)型の生体認証サービス事業者は、もっとサーバを強固に守る事を考えないと、GDPR等で大きな痛手を被る可能性がある事を、もっと真剣に考えるべき時期に来ているのではないでしょうか。

※余談ですがLiquid社の紹介ページを見ると、大手銀行でも採用されているとありました。どうやら住信SBIネット銀行が口座開設の本人確認用として利用している様です。今回の漏洩では名前が出てませんでしたので、同じクラウドを利用してなかったのかと思いますが、同様なミス(意図しない公開)が無いのか気になる所です。

liquidinc.asia

■日本人のためのパスワード2.0 ※JPAC様 ホームページ

7/8に日本プライバシー認証機構(JPAC)様からホワイトレポートをリリースしました。キタきつねとしての初執筆文章となります。「パスワードリスト攻撃」対策の参考として、ご一読頂ければ幸いです。

更新履歴