どうやら1週間前にOWASP TOP10 2017がリリースされたようです。既にご存知の方も多いかと思いますが、PCI DSSにも関係性が深いので、中身を見てみたいと思います。

◆リリースファイルはGithubにありました。

OWASP Top 10 - 2017

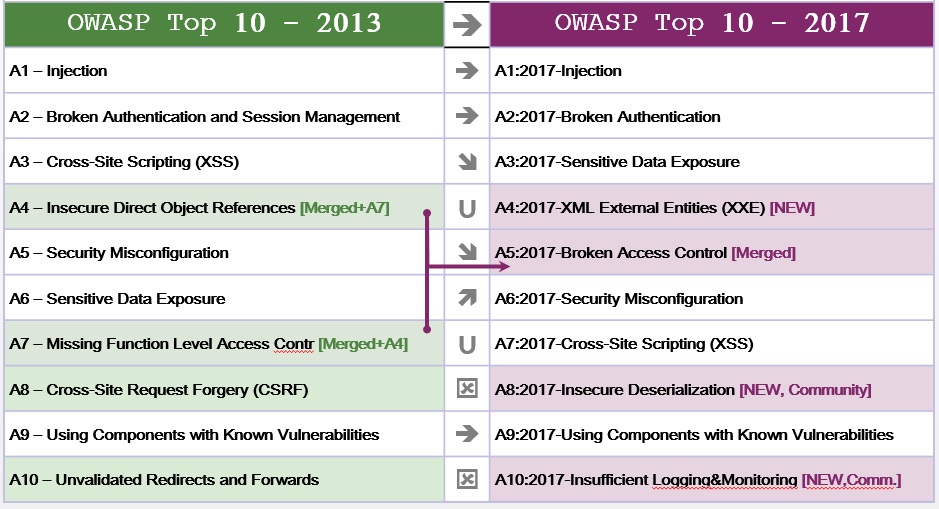

A1: Injection(インジェクション)

A2: Broken Authentication (認証の不備)

A3: Sensitive Data Exposure(機密データの露出)

A4: XML External Entities (XML外部攻撃)

A5: Broken Access Control(アクセス制御の不備)

A6: Security Misconfiguration(セキュリティ設定のミス)

A7: Cross-Site Scripting(クロスサイトスクリプティング)

A8: Insecure Deserialization(安全でないデシリアライゼーション)

A9: Using Components with Known Vulnerabilities(既知の脆弱性を持つコンポーネントの使用)

A10: Insufficient Logging&Monitoring (不十分なログと監視)

OWASP Top10 2017 rc1から少し変わったようですね。(A7のInsufficient Attack Protection, A8のCross-Site Request Forgery, A10のUnderprotected APIsが変更となっている様です)

一番重要なのは、2013年版のOWASP TOP10と比べて差分は何かという所だと思いますが、3項あります。

- A4: XML External Entities (XML攻撃)

XXL攻撃の詳細を解説されている所がいくつかありますので、XXL External Entitiesについては以下を参照すると良いかと思います。

外部エンティティレゾリューションの回避も制限もしない設定の XML パーサーを使用すると、パーサーが XML External Entities 攻撃にさらされる可能性があります。

vulncat.hpefod.com

www.slideshare.net

d.hatena.ne.jp

- A8: Insecure Deserialization(安全でないデシリアライゼーション)

徳丸先生が解説書いてました。rc1にあったAPIの脆弱性などもこちらに含まるような気がしますが、悪意のあるオブジェクト生成やデータ書き換えに気をつけろ、という事になります。特にA4とA8は脆弱性診断の項目に入ってなかったケースが多いかと思いますので、OWASPを参考とする診断テストでは今後ひっかかる可能性が高いですので診断を受けている方は要注意かもしれません。

blog.tokumaru.org

- A10: Insufficient Logging&Monitoring (不十分なログと監視)

ここは、事故発生時によく出てくる所ですね。ログや監視が不十分で自社でデータ侵害に気づかない原因ともなっているところです。重要設定ファイルが監視対象になってないとか、ログ記録が1ヶ月しか遡れない・・・等々。最後はフォレンジック調査に頼らないとサイバー攻撃を受けても何もわからない。そんな懸念が出ている項目だと思います。

この記事を書いていて、既に新しいOWASPの解説をされているところを2つ見つけました。こちらの方がより詳しいかと思いますので、参考まで。

◆OWASP Top 10 2017 のリリースとPCI DSS要件の影響について NTTデータ先端技術

blog.eg-secure.co.jp