PayPayの100億円第2弾キャンペーンが始まっていますが、前回のキャンペーンに関連にて気になる海外記事が出ていました。DeepWeb&DarkWebを調査するGemini Advisoryによると2018年11月~12月にDarkWebに追加された日本のクレジットカード情報がPayPayに関係すると発表しました。

geminiadvisory.io

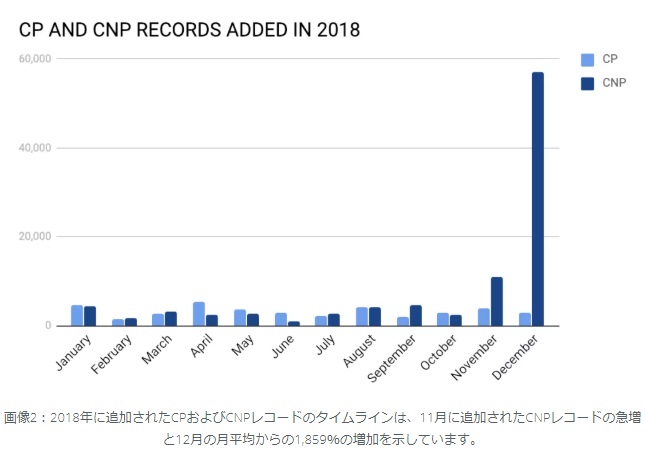

- Gemini Advisoryは、2018年の11月と12月にダークウェブに追加された日本の支払い記録におけるパターン外の急上昇を確認しました。この新たに追加されたレコードの急増は、日本発行のカードの需要の増加と並行しているように見えました。Gemini Advisoryは、この期間中に、多数の日本のカード会員が、新しくリリースされた日本のPayPayというペイメントアプリに関するさまざまな苦情を発表したことを明らかにしました。

- サイバー犯罪者は、盗まれた日本のペイメントカードを収益化する手段としてだけでなく、既存の正規のPayPayユーザーの資格情報を危険にさらして収益化する手段として、このアプリを利用した可能性があります。2018年11月から12月の間に暗いウェブ市場に追加されたPayPay詐欺と日本のペイメントカードの急増との間の重複する時間枠に基づいて、Gemini Advisoryはこれら2つのイベントが関連していることを中程度の確信で評価します。

- (Gemini Advisory発表より引用 ※機械翻訳)

◆キタきつねの所感

PayPayは悪意ある第三者が他の方法で入手したクレジットカード情報を『PayPay』に登録し、利用した事が不正利用の原因として、その被害額の保障はするものの、「PayPayからクレジットカード情報が漏洩した訳ではない」として事件の影響軽減を図っていました。

ascii.jp

PayPayによると、セキュリティーコードを20回以上入力してカードを登録した例は13件で、実際に利用があったのは9件。しかし、この9件はすべて本人による利用を確認済みとする。

このことはセキュリティーコードの回数制限が無かった点は不正利用の主要因ではなく、そもそもセキュリティーコードを含む、カード情報が何らかの方法で入手され、それがPayPayに登録された可能性が高いと判断。その場合、上記の入力回数の制限追加は根本的な対策にはならないため、新たなセキュリティー強化の仕組みを導入することとなった。

(Ascii記事より引用)

しかし、事件報道当初から、決済インフラを(新たに)担う事業者として厳しくその責任を問う声が強かったのも事実です。

www.nikkei.com

今回のDarkWebに、PayPayに関連する(と推測される)カード情報が掲載された事が発表された事は、PayPayシステムの脆弱性を、DarkWeb(ハッカー)側がうまく利用した事を裏付けていると思います。

実際の買い物で不正利用がされなくても(つまり国内店舗に物理的に存在しなくても)、ハッカーは金銭を得られる事が改めて証明されてしまったと言えそうです。

その点について、Gemini Advisoryは日本市場をこう分析しています。

監視期間中、Gemini Advisoryは2018年の11月と12月にダークウェブに追加されたレコードのパターン外スパイクを確認しました。12月は、1月から10月の平均と比較して、追加のカード不在(CNP)レコードが1,859%増加しました。この新たに追加されたレコードの急増は、11月から12月の間に発行された日本のカードの需要の増加と並行しているように見えました。Gemini Advisoryは、オープンソースの調査を通じて、前述の期間中に 多くの日本のカード会員は、PayPayと呼ばれる新しくリリースされた日本の支払いアプリに関する様々な苦情を発表しました。

(Gemini Advisory発表より引用 ※機械翻訳)

この図(注:CNP=ネット取引不正で使われたカード情報と考えて下さい)を見て、PayPayはどういった説明をするのか分かりませんが、自社サイト経由で直接的な不正購買が少なかったのだとしても、決済インフラを担う事業者として、事件への責任は重いと言えるのではないでしょうか。

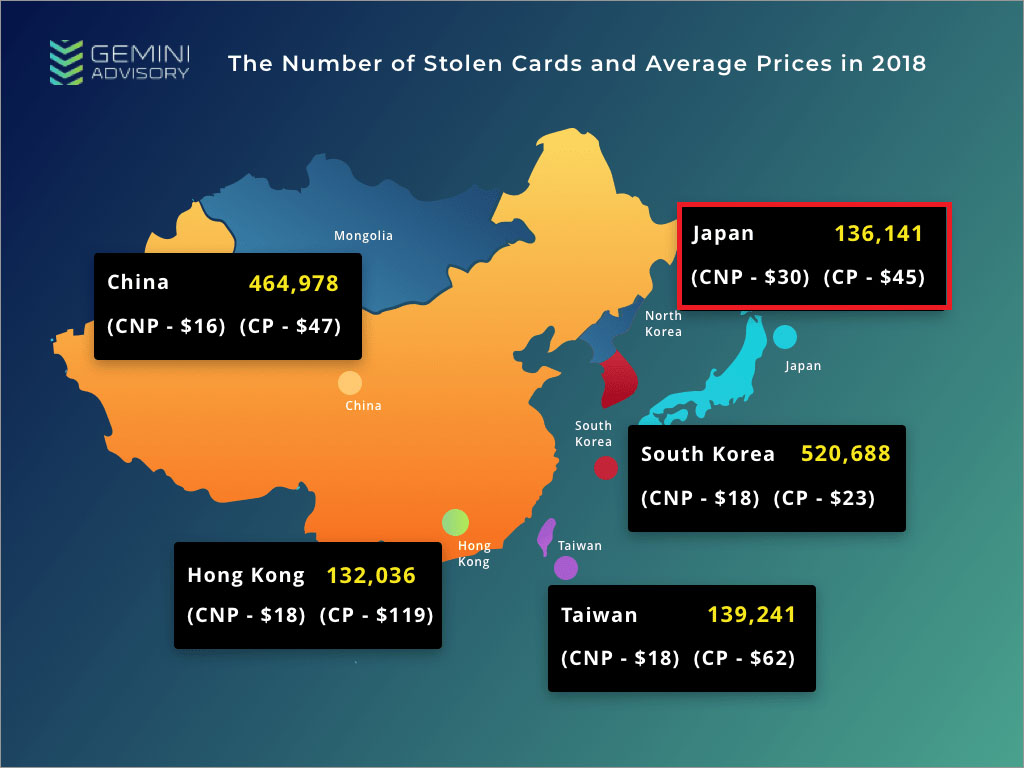

Gemini Advisoryは以下の様なデータも掲載しています。2018年には13.6万件の盗難カードがDarkWeb市場に出回り、その取引価格の平均は、eコマースでのクレジットカード不正(CNP)を起因とするカード情報で30ドルとなっており、漏洩件数の割りに取引単価が他のアジア諸国よりも高い(1.6倍)事が分かります。

取引限度額(残)が高いのがその背景の1つではありますが、2018年に関してはPayPayで実際にその(盗んだ、あるいは不正にDarkWeb等が入手した)カード情報が使えるかどうかをPayPayで検証済である事も要因に挙げられると思います。

もし、このGemini Advisoryの分析結果が正しいのであれば、PayPayは他社で漏れたカードデータ情報をハッカーが現金化(販売)する、単価を上げてしまう事を手助けしてしまった事になります。

厄介な事に、~12月の時点で100件程度しか不正利用の相談は警察等に(PayPayはセキュリティコード多入力は13件で不正利用無しと発表)来て無い様ですが、DarkWeb等で販売される日本のクレジットカード情報(PayPayで利用可能な事を検証済)は、時差があって不正利用される事も有り得るのです。そうした意味では、PayPayの会員登録で試行されたクレジットカード情報を、不正利用モニタリングの監視対象となってないと、暫くしてから見に覚えの無い請求が突然カード会員にやってくる可能性もあるのです。

PayPayは3Dセキュアをセキュリティ強化対策を行った様ですが、

www.ryutsuu.biz

この辺りは、本来サービス開始前にやっておくべきだったのではないでしょうか?

参考:

foxsecurity.hatenablog.com

foxsecurity.hatenablog.com

更新履歴