ななつ星サイトからの個人(カード)情報漏えい事件について少し調べていたのですが、時間が取れずまとめられていませんでした。

www.nikkei.com

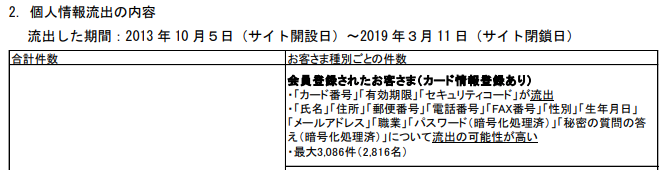

JR九州は12日、豪華寝台列車「ななつ星in九州」の関連商品を販売する通販サイトが外部から不正アクセスを受け、クレジットカードのセキュリティーコードなど最大約8千人分の顧客の個人情報が流出したと発表した。うち、カード情報が含まれるのは最大約2800人分で、カード番号や有効期限も流出した可能性がある。

カード悪用の被害が一部出ており、顧客からカード関連会社に「身に覚えのない支払いがあった」との問い合わせがあり、発覚した。件数や金額は現時点で不明という。

(中略)

JR九州によると、流出した可能性があるのは、サイトが開設された2013年10月5日から、閉鎖した19年3月11日までの間に利用した顧客の情報。会員登録した顧客の氏名や住所、電話番号、メールアドレス、生年月日、職業といった情報も含まれるとしている。情報が漏れた対象には、ななつ星に乗った顧客の一部も入っている。

(日経記事より引用)

■公式発表 不正アクセスによるお客さま情報流出に関するお詫びとお知らせ

◆キタきつねの所感

JR九州としては系列のドラックイレブンに続き、1年以内に2件目のインシデントが発生した事となります。重要インフラ企業への攻撃と捕らえる事も出来るかも知れませんが、私としてはサプライチェーン攻撃なのかなという印象です。

参考: 地方も攻撃対象であるのは変わりはない - Fox on Security

ドラックイレブンは2度調査を行う必要があった - Fox on Security

このインシデントは、最近多発しているECサイトのWebページ改ざんを起因とするインシデントとは性質が違うということです。

公式発表から引用しますが、サイト開設(2013年)当初からクレジットカード情報が漏洩しています。

このブログで何度も書いていますが、去年の6月1日に改正割賦販売法が施行され、各ECサイト事業者はカード情報非保持かPCI DSS準拠が求められました。※改正割賦販売法のガイドラインが「実行計画」

つまり、法令対応で各ECサイトは2018年前半にはカード情報非保持への対応を終わらせていた(システム改修していた)はずなのです。しかし漏洩データには2018年6月以降のカード情報が含まれていると発表されています。これはつまり、非保持ソリューションを導入した(又はPCI DSS準拠)後もカード情報が漏洩していた事を示唆しています。

一方で2013年~2018年前半に漏洩したカード情報には、セキュリティコードが含まれています。セキュリティコードは非保持であろうが、PCI DSS準拠であろうが、ECサイト側が決済終了後に保有が禁止されているデータなので、ななつ星ギャラリー(JR九州)の実装ミス(例:実はログに吐き出していた)を除いては、ECサイト側で保存していたはずが無いデータとなります。

そう考えてくると、どういう可能性が残るかと言えば、「サイト開設時からハッカーに侵入されていた」と考えるのが、最もしっくりきます。

ただし、この推測にも1つ辻褄が合わないところがあります。それは2013年から侵入が成功していたとして、何故2019年まで発覚(カード会社への問い合わせ)しなかったのか?という点です。もっと前から不正利用がされていてもおかしくない気がしますが、何かの理由でハッカーが時期を待っていたのだとすると、2件のインシデントは、JR九州へのサプライチェーン攻撃の一環、そんな風に捕らえる事も出来そうです。

ななつ星と言えば、贅沢な列車クルージングで人気で、最低でも20万円位の費用がかかったかと思います。この顧客データ=富裕層データと考えると、漏洩件数は約8000件(カード情報約3000件)と、そんなに多くはありませんが、見方を変えれば、ハッカー側には別な事件への活用も考えられる、非常に価値があるデータと見なす事ができます。であればこそ、JR九州側はもっとセキュリティ対策できなかったのかな(脆弱性診断で痕跡を見つけたり、SOCで通信監視できなかったのかな?)、、と思います。

余談です。今回は長いです。

公式発表リリースのPDF名が・・・平成27年6月24日になっている点。事件にはまったく関係ありませんが、こうした「?」と思った中に、インシデントを紐解くヒントが(極稀に)出てくる事もあるので、気になりました。

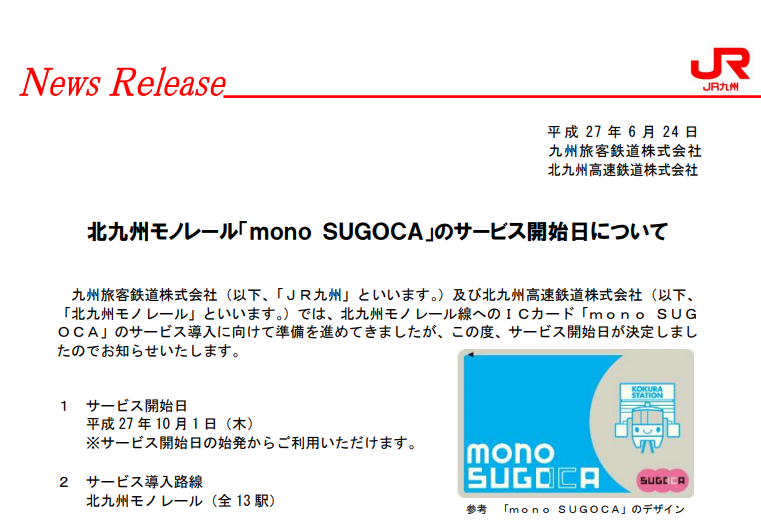

以前あったリリース文をひな形にして、今回のリリース記事を書いたのかな?と思って2015年のリリース内容をチェックすると、monoSUGOCAのリリースが6月24日にあったのですが、

記事テイストが違うので・・・どうした経緯でこの日付がファイル名についたのかは分かりません。

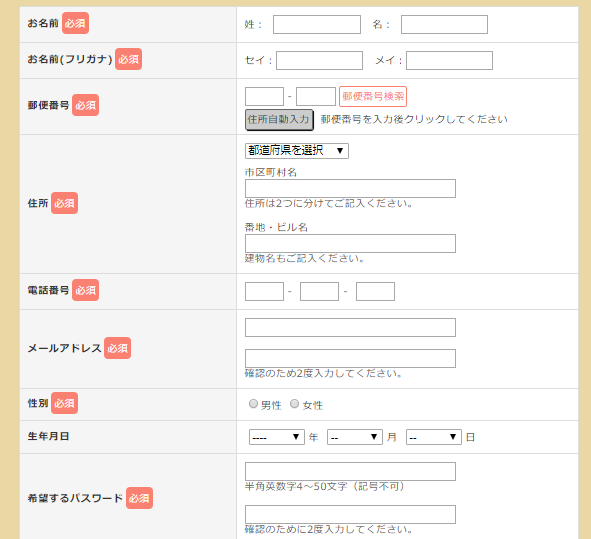

他に気になった点では、某サイトで過去のWeb魚拓が出てくる(時もある)ので、こちらで調べてみると、会員登録やログインがトップページにある事が分かります。

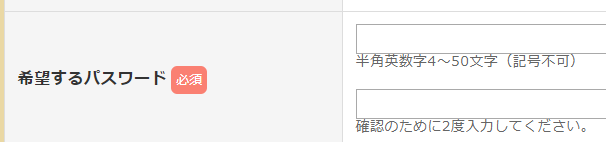

試しに新規登録画面ページを見てみると、当たり前ですが、今回漏えいしたデータのカテゴリーがぴったり合致します。

細かい所で気になったのは、パスワードが最小4桁からとなっていた点でしょうか。

今回の手口とは異なるとは思いますが、場合によっては、総当たり(パスワードリスト)攻撃が成功していたかも知れません。

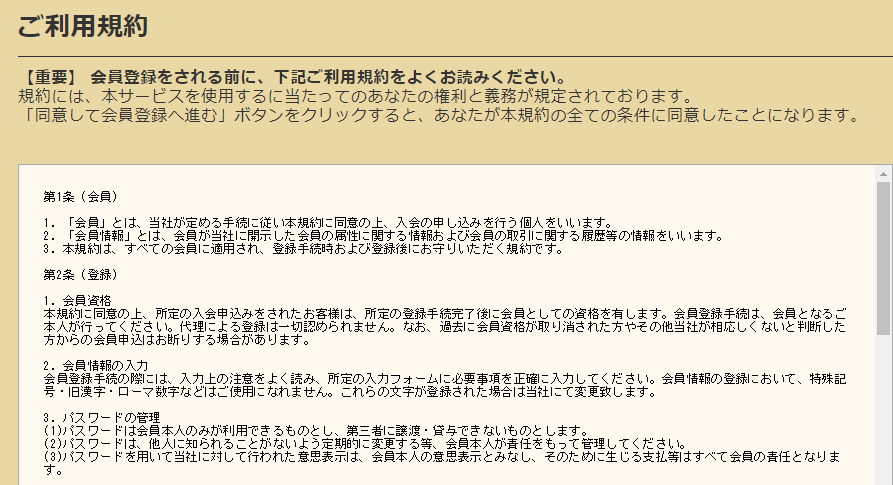

もう1つ、利用規約がとても気になりました。何気なくスクロールしてたのですが・・・

なかなか普段見る事が無い(?)規約が第10条に定められていました。

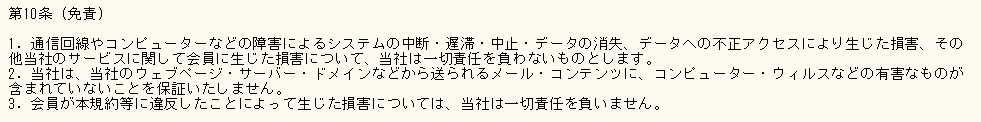

第10条 (免責)

1. 通信回線やコンピューターなどの障害によるシステムの中断・遅滞・中止・データの消失、データへの不正アクセスにより生じた損害、その他当社のサービスに関して会員に生じた損害について、当社は一切責任を負わないものとします。

2. 当社は、当社のウェブページ・サーバー・ドメインなどから送られるメール・コンテンツに、コンピューター・ウィルスなどの有害なものが含まれていないことを保証いたしません。

3. 会員が本規約等に違反したことによって生じた損害については、当社は一切責任を負いません。

今回の事件を予見したかの様な記述(第10条1)ですが、この自社のセキュリティ構築の努力義務を放棄したとも取れる表現について、流石にどうなのかと思います。

第10条2は、意図しない水飲み場に攻撃になった場合は、仕方がないんです。JR九州の責任を免責にさせて下さいね、といった内容かと思いますが、表現が直接的に映りますし、そもそも利用規約の一番下までスクロールしないと出てきませんので、ほとんどの会員は「知らない」のではないかと思います。

ECサイト側の責任、あるいはGDPRでGAFAが責められている観点も加味して考えると、この利用規約にも問題はあったのではないでしょうか?(ハッカーがこれを見て攻めやすいサイトであると考えた可能性もあるかも知れません)

※8/27追記 EC-CUBE使用ver調査結果:v不明 (魚拓:2018/10/17調査)

https://nanatsuboshi-gallery.jp/js/css.js

EC-CUBE利用は確認されましたが、差分情報を持ってない為、Verは不明

更新履歴

- 2019年4月20日AM(予約投稿)

- 2019年8月27日PM EC-CUBEバージョン調査結果を追記