ECオーダーのユーザが不正アクセス被害を受けている様です。

nlab.itmedia.co.jp

ゲームソフトなどの通販に利用されている通販業務サービス「ECオーダー」が、6月末から長期のメンテナンスで停止しています。また個人情報が流出した可能性があると指摘されています。

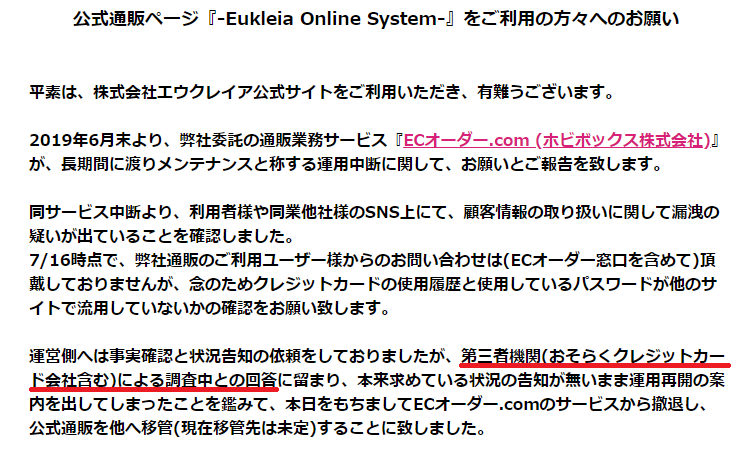

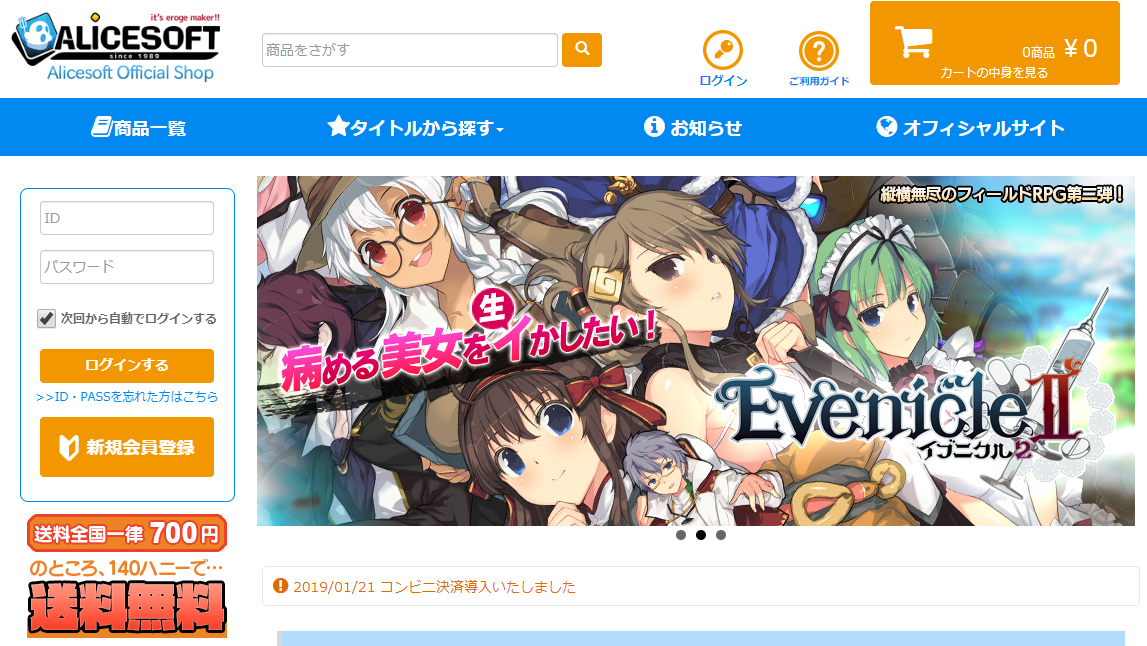

まどそふと、エウクレイア、オーガスト、アリスソフトなど、同サービスに通販を委託している複数のゲームメーカーから7月19日、相次いで告知がありました。いずれもECオーダーが長期間に渡って停止しており、個人情報流出の疑いが出ていることを知らせています。

流出の疑いについて、運営元のホビボックスから詳細な情報は得られておらず、通販利用者は念のためクレジットカードの使用履歴を確認するようにと呼びかけています。一部企業は他の通販サービスへの乗り換えを表明しています。

(ねとらぼ記事より引用)

◆キタきつねの所感

どこかで聞いた事があるフレーズ「長期メンテナンス」。ECサイトでメンテナンス中という表現が不自然に長期間続く場合、(クレジットカード情報が漏洩した可能性で)フォレンジック調査中という事が多いかと思います。

ECオーダーのユーザのリリース内容を見ると、突然サービス(サイト)停止になった様な記載があり、ECオーダーのサービス提供事業者であるホビボックス社から明確な「メンテナンス」理由を説明されてない様です。この事から考えると、不正アクセスを受けて個人情報が漏洩、場合によってはクレジットカード情報も漏洩したと推測されます。

調べてみると、ねとらぼ記事にあった、まどそふと、エウクレイア、オーガスト、アリスソフトを調べてみたのですが、既に当該のサイトは閉鎖されていて、どういった脆弱点を攻められたのかは良く分かりませんでした。

通販URLは全て、ECオーダーの告知画面に転送されます。

6月下旬にサイト閉鎖をして、フォレンジック調査をしているとすると、8月中旬に復帰予定というのはかなり早い方だと思われます。仮にカード情報が漏洩していた場合、カード決済復帰のためにはPCI DSS監査が必要(※結構時間かかります)だと思いますので、、8月中旬再開の現在の見立てが正しいのであれば、カード情報は現時点では漏洩してない情報を得ているのかも知れません。

ねとらぼ記事ではあまり深く書かれていませんが、ECオーダーは18禁ソフト系の通販サイトによく使われていた様です。(※以下閲覧注意ください)

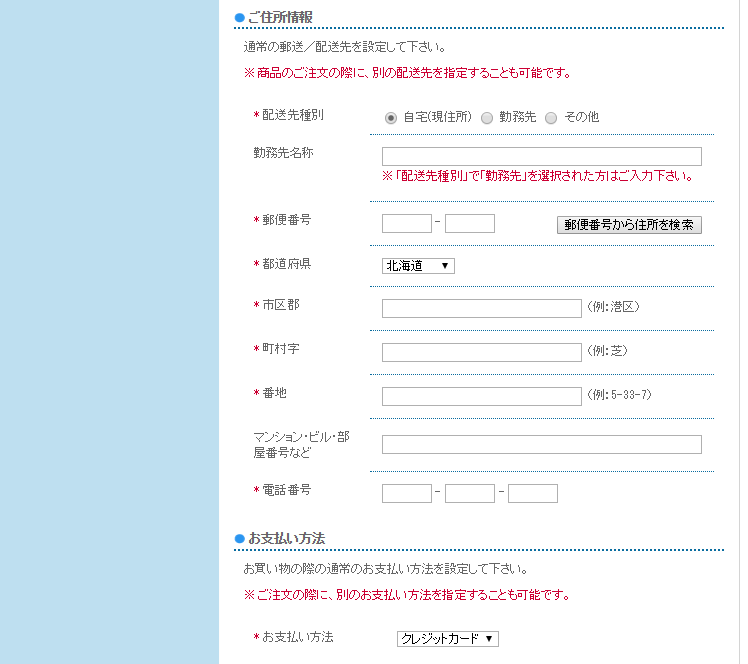

EC-CUBEの様に自社サイトに導入するパッケージというものでなく、メインサイトの下に店子が入る様なイメージでサービス提供をしていた様です。

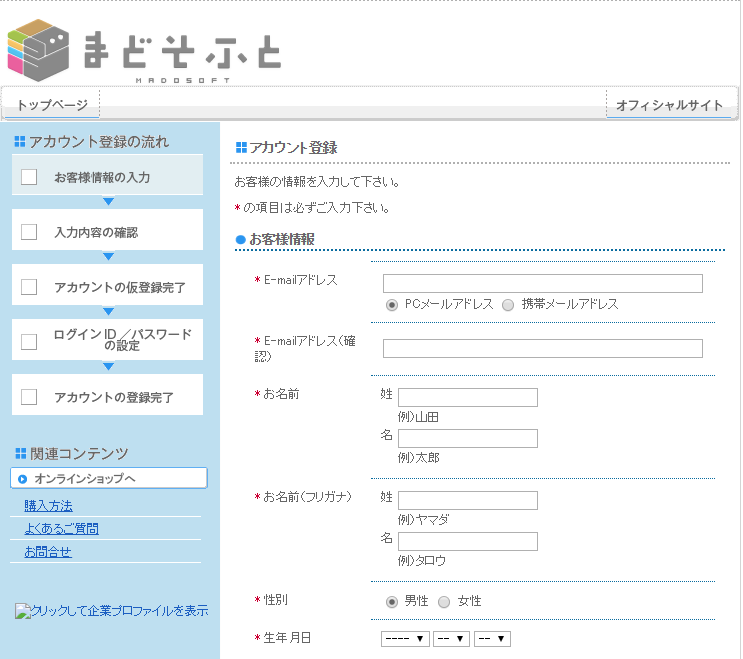

魚拓サイトで調べてみると、URLの構造は【www.ec-order.com】(大家)の下が【madosoft/shop】(店子)という非常に分かりやすい構造になっています。

まどそふとは、魚拓サイトで登録画面の確認が取れたのでどんな情報があったのかを調べてみると、

メールアドレス、名前、性別、生年月日、住所(場合により勤務先・・)、電話番号・・・すべて必須です。このECオーダーのメンテナンスが個人情報(カード情報)漏洩事件と最終的に発表された場合、仮に漏洩件数が少なかったとしても、個人の趣味趣向に関する(機微な)情報漏洩事件という事になってしまうのではないでしょうか?

登録をされていたユーザの方々は、かなりショックを受けているのではないかと思います。

他も魚拓サイトで確認していきます。エウクレイアのサイトも、やはり店子構造のURL表示でした。

尚、各社のリリースを見る限り、エウクレイアの発表だけが、カード情報漏洩の可能性に少し踏み込んで触れていました。

アリスソフトも店子構造のURLでした。

各社の発表はねとらぼ記事にもありましたが、7月19日に一斉に行われています。その意味では、サービス事業者である『ホビボックス』は、店子であるソフトウェア会社に7月18日頃まで単なるメンテナンスとしか説明してなかったのではないでしょうか。

他社サービスへの乗り移りを検討していると発表する会社もあり、店子(ユーザ)に対する説明責任という点では、その対応は疑問です。

ねとらぼ記事には記載がありませんでしたが、ホビボックスの実績ページを魚拓サイトで見ると、記事に名前が出てないソフトウェア会社も影響を受けていそうな事がわかります。

Lump of sugarのサイトでは、「メンテナンス」までしか情報が掲載されてませんでしたし、

Skyfishサイトでは、何もお知らせには記載が無く、通販ページのリンクを辿ると、突然ホビボックスのお詫びのページに飛ばされます。(※Skyfish側が知らされてない・・という可能性があるのではないでしょうか)

ホビボックス社の管理体制について、URL構造から、1つの脆弱点があれば、店子を集中的に狙いやすい構造であった事は疑いようもありませんが、インシデント発生時の対応(サイト閉鎖)や顧客(ソフトウェア会社)への説明は、更に問題が多かった気がします。

また、個人の趣味趣向といった機微な情報を預かる企業として適切だったのか?と考えると、Pマーク表示もありませんし、魚拓サイトでは個人情報保護ポリシーも確認できませんでしたので、ホビボックスは、そうしたセキュリティ意識が薄い企業であったのかなと思います。

ECサイトは狙われている。EC-CUBE利用サイトからの漏洩事件を上げるまでもなく、それは事件の増加という結果となっています。

ECサイトのサービス提供事業者だけでなく、EC事業者は委託先がどんなセキュリティ体制を持っているのか確認する事も、自社の責任なのだという事は改めて認識する必要があるかと思います。

■日本人のためのパスワード2.0 ※JPAC様 ホームページ

7/8に日本プライバシー認証機構(JPAC)様からホワイトレポートをリリースしました。キタきつねとしての初執筆文章となります。「パスワードリスト攻撃」対策の参考として、ご一読頂ければ幸いです。

更新履歴