2001年からベビー用品のECサイトを運営している「10mois WEBSHOP」からもカード情報漏洩が発表されていました。他の事件とは若干違い、3回にかけて侵害を受けた様です。

www2.uccard.co.jp

■公式発表 個人情報流出に関するお詫びとお知らせ

弊社ウェブショップにおける個人情報流出に関するお詫びとお知らせ ※ケース1

弊社ウェブショップにおける個人情報流出に関するお詫びとお知らせ ※ケース2

弊社ウェブショップにおける個人情報流出に関するお詫びとお知らせ ※ケース3

【ケース1】

(1)期間

2018年8月7日~2019年3月27日

(2)個人情報が流出した可能性のあるお客様

上記期間中に「10mois WEBSHOP」(https://www.ficelle.co.jp/) クレジットカード決済をご利用されたお客様 最大11,913件

または「10mois WEBSHOP」から転送された偽決済ページにおいて

クレジットカード情報を入力されたお客様

※正規の決済に進まず、偽決済ページのみに入力されたお客様の情報並びにクレジットカード情報の特定はできておりません。

(3)流出した可能性のある情報

・クレジットカードのカード会員名

・クレジットカードのカード番号

・クレジットカードの有効期限

・クレジットカードのセキュリティコード番号

(公式発表より引用)

◆キタきつねの所感

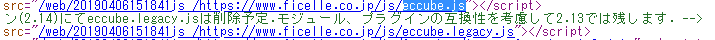

カード情報漏洩事件が発生すると・・・まずEC-CUBEユーザの痕跡があるかどうかを調べる様になってしまいました。

そしてやはりEC-CUBEの痕跡がありました。2.14の注意書きもありますので、v2.13と考えて良さそうです。

表面的な特徴が表に現れやすい、ユーザ登録ページでもやはり、EC-CUBEの癖が出ていました。

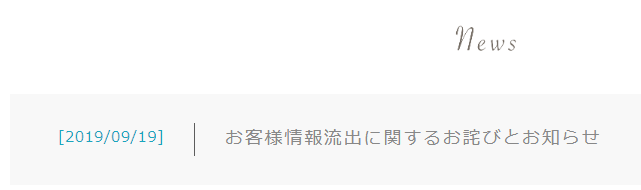

さらに、ニュース(公式発表)の所は、現在はお詫び(公式発表)しかリンクが貼られていないのですが、、、

魚拓から調べると、事件を受けてすぐの発表ページ(※5/24)が残っていました。

サイトを止める際の部分をどう書いているのかな・・・と気になったのですが、ここではサイトを停止している事に対してお詫びが出ています。

もう少し魚拓を遡ってみると、少なくても2019年4月6日にはカード決済を止めた事がわかります。魚拓に残るサイトも普通に運営している様に見えましたので、この時点ではカード決済を止め、代引き・コンビニ払いに誘導する、最小限の変更で乗り切ろうとしていたのかと推測されます。

しかし、10mois WEBSHOPにとって不幸だったのは、今回は3回の侵害を受けていた事です。(普通の対応だったらこれで問題なかったのかと思いますが・・・)

【ケース1】2018年8月7日~2019年3月27日 カード情報11,913件

※2019年3月27日にカード情報漏洩を店舗側が把握(※カード決済を停止)

【ケース2】2014年12月12日~2019年5月20日 会員情報(ギフト送付先)108,131件

【ケース3】2019年5月14日~2019年5月20日 カード情報30件

※2019年5月20日にサイト停止

※2019年5月24日にサイト停止リリース

時系列を考えてみると、【ケース1】をフォレンジック調査中(3月27日以降開始)に、実は【ケース2】の会員情報が漏洩し続けていた事がわかります。(※2018年3月27日~5月20日が対象)これはフォレンジック解析をしている最中に判明した事実だと思いますので、致し方ない部分もあるのかも知れませんが、最初の判断、すなわち【ケース1】でサイトを止めずに、カード決済だけ止める、という判断が甘かったと言われてしまうかも知れません。

更に言えば、驚くべき事に【ケース3】はカード決済を停止していたはずのサイトで、(おそらく5月14日に)カード決済画面(近く)を再び改ざんされています。

同じ脆弱性を突かれて侵入されたのかは、公式発表の文面から伺い知る事はできませんが、Web改ざん検知(あるいは有人監視)もなく、攻められた脆弱性が仮に管理者アクセス保護不足(※パスワード脆弱)であるならば、ケース1の侵害後にパスワード変更したとしても、脆弱なパスワードのままであった・・・といった事が考えられます。

たかだが最大30件の漏洩と見る人が多いかと思いますが、攻撃者に何度も襲われた、あるいは攻撃が3回成功したという事は、他のEC(CUBE)サイトでも同様に執拗な攻撃がされてくる可能性も考えられる訳であり、侵害発覚後の対応についても、他ECサイトもよく考えてインシデント対応計画を策定すべきと言えるのではないでしょうか。

余談です。再発防止策・・・1点目はEC-CUBEからの移行を含めて検討という意味かと思います。普通に読めましたが、、2点目のISMS取得を目指す部分ですが、、、

5 再発防止策について

弊社は、この度の事態を受け、以下のア〜イなど、再発防止のための対策を徹底し進めて参ります。

ア 情報セキュリティのインフラ整備と強化

弊社ウェブショップの再開に際しては、プラットフォームやシステムの変更を含め、ウェブショップのセキュリティ強化に万全を期します。

イ コンプライアンス体制の確立

2020年3月頃までにISO27001認証取得を目指し、セキュリティ規程の策定や弊社従業員に対する社内教育を行います。

(公式発表より引用)

一般的なセキュリティ対策としてISMSを否定するつもりは毛頭ありませんが、、、ECサイトからのカード情報漏洩や個人情報漏洩対策としてISMSを考えた際に、適切なフレームワークではない気がします。むしろPCI DSSやPマークを学ぶべきではないでしょうか。

■日本人のためのパスワード2.0 ※JPAC様 ホームページ

7/8に日本プライバシー認証機構(JPAC)様からホワイトレポートをリリースしました。キタきつねとしての初執筆文章となります。「パスワードリスト攻撃」対策の参考として、ご一読頂ければ幸いです。

更新履歴