NOTICEはもう少し見つけられたのではないか・・そんな風にも感じるWizcaseの管理レスWebカメラが全世界に15000台以上見つけられたとの発表でした。

www.wizcase.com

◆キタきつねの所感

どうやら某カメラ映像を公開しているサイトとは別に、wizcaseのホワイトハッカーが調査して、1.5万台の外部侵入可能なカメラを見つけた様です。

私たちのホワイトハットハクティビスト、Avishai Efratは、15,000以上の潜在的にアクセス可能なWebカメラを発見しました。見つかったデバイスタイプには、特に次のものがあります。

AXISネットカメラ

Cisco Linksysウェブカメラ

IPカメラロゴサーバー

IP WebCam

IQ Invision Webカメラ

メガピクセルIPカメラ

Mobotix

WebCamXP 5

ヨーカム

(Wizcase記事より引用)※機械翻訳

某サイトだと、パナソニックやキャノンのカメラが多数出てきますが、メーカーの癖もちょっと違う様です。(※おそらく調査の方法が違うのかと思いますが・・・)

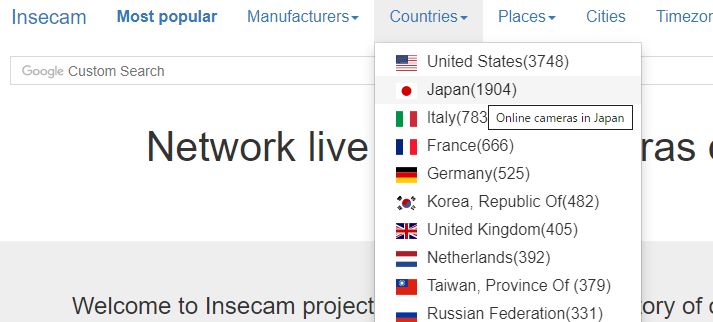

記事を見て久々に某サイト(※下記画像左上で検索をかけると・・・)をチェックしてみたのですが、未だに1900台のカメラが掲載されていました。日本が米国に続く2位というのも変わりありません。

※人口比換算で考えると、米国人口が3.2億人、日本が1.3億人弱というところですので、、このサイトにおける世界一位の不名誉な称号は、日本だったりするのですが。。。

Wizcase調査データの国籍別でも、日本はやはり含まれています。

これらの脆弱なデバイスが存在する最も人気のある国:

アルゼンチン

オーストラリア

オーストリア

ブラジル

カナダ

フランス

ドイツ

イタリア

日本

パキスタン

ロシア

スペイン

スイス

イギリス

米国

ベトナム

(Wizcase記事より引用)※機械翻訳

こうしたセキュリティが脆弱なカメラ(IoT機器)の潜在的リスクについて、記事では以下の様に書かれていますが、

これらのセキュリティで保護されていないWebカメラによって提供される情報により、潜在的な影響は次のとおりです。

・見知らぬ視聴者、または自分の家の人々でさえ、みだらに露出し、下品な写真を撮っています

・設定と管理者の資格情報は誰でも変更できます。

・個人識別情報(PII)は、ハッカーが銀行口座にアクセスしてIDを盗むために必要な詳細を提供できます。

・犯罪者は攻撃計画をよりよく戦略化できます。

・違法または道徳的に疑わしい活動は、当局によって見ることができます。

・政府機関には、監視している市民の私生活への追加の窓口があります。

・政府間スパイ;

・犯罪者が見られることなく侵入できるようにフィードを変更します。

・競合他社は、顧客の流れ、特別なイベントの準備などをよりよく理解するために、店舗や他のビジネスの内部への窓口を持っています。

・憎悪グループは、活動をより的を絞って時間を計ることができます。

・普通の人々の生活は、すべての人が見ることができます。

(Wizcase記事より引用)※機械翻訳

映像自体の漏洩による影響だけでなく、DDoS攻撃等の踏み台にされるリスクの方が最近は注目されているかも知れません。

この記事で、多くの方に参考になると思うのが、対策について書かれている部分です。

Webカメラまたはその他の在宅IoTデバイスが公開されないようにする最善の方法は、デフォルトの構成を検出およびアクセスが困難になる設定に変更することです。

・Webカメラにアクセスするための特定のIPアドレスとMACアドレスをホワイトリストに登録します。これにより、許可されたデバイスのみがフィルタリングされて接続されます。

・パスワード認証を追加し、デフォルトのパスワードを変更します。

・Webカメラにリモートで接続するときに接続するようにホームVPNネットワークを構成し、VPN内でのみデバイスにアクセスできるようにします。

・セキュリティを念頭に置いて作成されたWebカメラの研究。

・P2Pを使用している場合は、WebカメラでUPnPが無効になっていることを確認してください。

IP(Mac)アドレス制限、パスワード強化、VPN接続、高セキュリティカメラ製品の購入、UPnPの無効化が挙げられていますが、中でも最近脅威が増していると言われているのが、UPnP機能です。対応機器を接続するだけでルータのポートまで自動的に開放され、外部から管理用のログイン画面に接続するのも容易になります。

Universal Plug and Play - Wikipedia

前述の某カメラ掲載サイトも、パスワード(※パスワード設定が無いかadmin/adminの様なベンダー初期設定が多い様です)およびUPnP機能が開放されているので掲載されていると考えられますが、グローバルではもっと大々的にIoT機器の情報を収集しているサイトがあります。

中でも有名なのが、shodan.ioとcensys.ioではないでしょうか。

私はサンプルデータしか見たことがありませんが、上記2サイトについては、既に巨大なDBが出来上がっていて、使用ポートやOSなども関連情報として掲載されています。

このDBはホワイトハッカー(研究者)向けのサービスとはなっていますが、ブラックハッカー(攻撃者)も使用する事が可能なのです。今回のWizcaseの記事における1.5万台の管理レスカメラは、氷山の一角に過ぎず、日本の組織、企業が気づいてないセキュリティレスのIoT機器は相当数、日本にもある事が推測できます。

NOTICEは、結果だけ見るとそんなに良い成果を上げてはいませんが(※147件のパスワードが脆弱なIoT機器を発見)、継続するISPからの不審な通信監視に加えて、もっとこうした海外データの活用も行うべきかも知れません。そうでなければ、脆弱なWebカメラ(IoT機器)は日本でも拡大していくのを防ぐことは難しいのではないでしょうか。

foxsecurity.hatenablog.com

余談です。当ブログの記事は、比較的Google検索でひっかかるのですが・・・上記の記事はGoogle検索ではひっかかりませんでした。内容として、NOTICE結果をあまり良く評価してない記事内容となってはいますが、、そんなところにも忖度があるのか?とちょっと驚きました。

■日本人のためのパスワード2.0 ※JPAC様 ホームページ

7/8に日本プライバシー認証機構(JPAC)様からホワイトレポートをリリースしました。キタきつねとしての初執筆文章となります。「パスワードリスト攻撃」対策の参考として、ご一読頂ければ幸いです。

更新履歴