H.I.S.が運営するロボット接客が斬新な「変なホテル舞浜」でIoT機器のハッキング懸念問題が報じられていました。

www.itmedia.co.jp

ロボットが接客するホテルチェーン「変なホテル」を運営するH.I.S.ホテルホールディングス(HD)は10月17日、「変なホテル舞浜 東京ベイ」(千葉県浦安市)の全100室に設置していた卵型コミュニケーションロボット「Tapia」に脆弱(ぜいじゃく)性が見つかったと発表した。悪意のある宿泊者がプログラムに攻撃を加えると、不正操作できる状況だったという。

H.I.S.ホテルHDは調査の結果、同ロボットに不正なプログラムが仕掛けられた形跡はなかったとしている。セキュリティー対策強化も済ませたという。

(Itmedia記事より引用)

◆キタきつねの所感

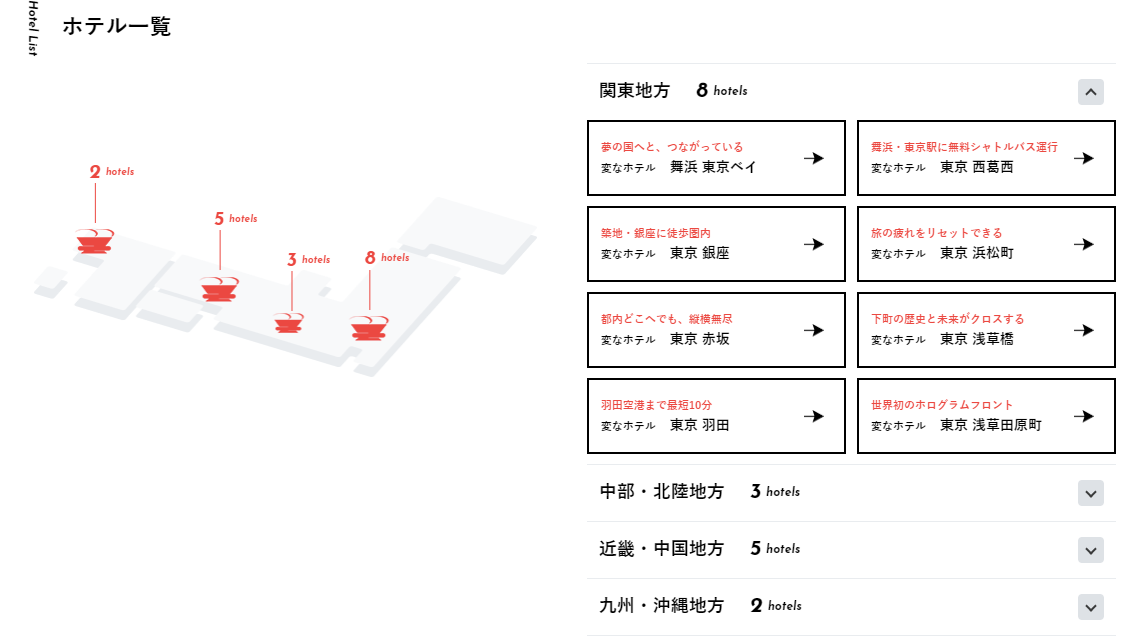

変なホテルは、今や国内18か所で運営されている様です。ハウステンボスのホテルが2015年のオープンした際には大きな話題となりましたが、結構増えてますね。

変なホテル舞浜のロボットはどんなものがあったのかとみて見ると、恐竜ロボット、ゴミ箱ロボット等と一緒に、今回問題となった【客室コンシェルジュロボット「タピア」】がホテル設備として紹介されています。

ホテルの部屋を見ると、タピアがこのホテルの売りになっているのが良くわかります。

(写真は変なホテル舞浜HPより引用)

今回のTwitterでの大騒ぎの経緯を見ると、ホテル側の対応があまりに悪すぎたと感じました。まずホテル側の動きをみて見ると、宿泊客であった「Lance R. Vick」氏が、ホテル側が90日無視したので、0ディを投稿でバタバタが始まります。セキュリティエンジニアでもある彼の投稿、あるいは0ディの公開の仕方は、少なくても海外では一般的なやり方を踏襲している様に見えます。

Twitterの投稿を追いかけてみると、

90日が過ぎたので、0dayを落としています。 日本の有名なロボットホテルに配備されているベッドに面したタピアロボットは、将来のすべてのゲストにリモートカメラ/マイクアクセスを提供するために変換することができます。

頭の後ろのNFCを介した未署名のコード。

ベンダーには90日がありました。彼らは気にしませんでした。

本日の本題は、恐らく多くの人が見てないであろう、このTweetに対するコメント欄です。含蓄があります。

これは、私が侵害した多くのIoTデバイスの1つであり、その多くはおそらく決して公開されないでしょう。

カメラやマイクを備えた独自のデジタルアシスタントやIoTデバイスを避けるように人々に促そうとするとき、それには十分な理由があります。

厳しい契約条件に取り組んでいるランダムな契約エンジニアが、あなたの安全とセキュリティを第一に考えるのに時間がかかったとは信じないでください。

好奇心を保ち、すべてをバラバラにしてください。セキュリティ上の欠陥が見つかります。彼らはどこにでもあります。

この危険なロボットが愛らしいと感じて、それを手に入れて、自分自身を楽しませるためにオープンなファームウェアを作りたいと思ったのは奇妙ですか?

ホワイトハッカー(バグハンター)と言える、Lance氏のコメントを見る感じでは、このロボットに非常に興味があって調べてみようと思ったら、思いのほか、簡単にカメラやマイクを使える脆弱性に辿りついてしまったので、ホテル側に善意で知らせたら90日も無視されたので、Twitter上で公開した。そんな経緯が見えてきます。

ホテル側はバグ報奨金目当て(悪戯?)の外国人だから接触しなかったと書かれていますが、(メール文面を見てませんので正しいか分かりませんが)やはり初動を間違えたのではないでしょうか?

コメント欄には変なホテル(HIS)側に報告されたであろう、侵害の仕方が書かれています。NFCのタグ機能がオープンになっていて、(上手くやると)端末の設定画面に入り込める脆弱があった事が大きな問題だった気がします。(この機能を残したのはメンテナンス理由でしょうか?)

侵入詳細手口(のヒント)については、Twitterコメントでもう少し詳しく書かれていますが、ここでは割愛します。(興味ある方はLance氏のコメント欄を覗いてみて下さい)

彼らは、これらのホテルをさらに8つスピンアップし、2020年のオリンピックに備えてさらに多くのホテルに技術のライセンスを供与することを計画しています。

これを共有して、彼らがセキュリティとプライバシーに不注意になるのを可能な限り難しくするようにしてください。

セキュリティ対策が検証されてないIoT機器の他のホテルへの拡大を懸念した投稿かと思います。今回の件が1つのきっかけになって、IoT機器サービスの本番リリース前での脆弱性を一般化が広がると良いかなと思います。

最初の投稿の後も、Lance氏は、その影響をウォッチしていた様です。

うわー。私がひどいセキュリティのために外出したホテルチェーンは、ダメージコントロールモードになっています。彼らはホテルのチェーンについてのポジティブな記事でツイッターを急増させており、この投稿が最初に見つかるものではないことを確認しています。

それを変更しましょう:)

Twitterでネガティブな投稿を、ポジティブな投稿で埋めて(薄めて)見えにくくした・・という内容だと思うのですが、これは確認できませんでした。FacebookとInstagramに公式アカウントは見つけたのですが、Twitterは見つかりませんでした。。。ハッシュタグの事ですかね?

では、ホテル側(タピアを開発したMJI)を見ていくと・・・

H.I.S.ホテルHDによると、ツイートにある通り、約90日前の7月6日にセキュリティの脆弱性を指摘するメールが宿泊客から届いていたという。これを受け、同社とTapiaの開発元であるMJIが共同で調査したが、「不正操作を含めたリスクは極めて少ない」と判断。メールは報奨金など見返りを目的とした不審なものだと結論付け、差出人との接触を避けたとしている。

(Itmedia記事より引用)

不正操作を含めたリスクが少ないと判断したのは、どういう根拠だったのかというのが気になる所ですが、この(前回)調査によるリスクアセスメント結果が正しいと言い切るのであれば、Lance氏の90日後のTwitterコメントにも堂々と『問題ない』と言い切るべきなのではないでしょうか?

ネットや一部マスコミなどに拡散されて、慌てて16日に『メンテナンス』に入るのは、調査結果に対する判断に問題があった様にしか思えません。

客室ロボット「タピア」メンテナンスのお知らせ | 変なホテル舞浜 東京ベイ【公式】

翌17日には、SNS投稿に対する対応(ネットやマスコミが騒いだから出したリリース)では、非常に残念な事に、MJI社の再調査で

「変なホテル舞浜 東京ベイ」の客室ロボットに関するSNS投稿の内容について | 変なホテル舞浜 東京ベイ【公式】

『NFC「Near Field Communication」経由による不正アクセスという内容のSNS投稿が10月12日(土)にあり、再度MJI社に調査依頼をした結果、一部悪意を持った宿泊者が、直接ロボットを操作することでのリスクについては 否定ができないことが、10月16日(水)に判明した』

と前言を翻します。

確証はありませんが、Lance氏がこの写真をTwitter上であげたので、言い逃れできないと考えたのではないでしょうか。

タピアはホテル仕様の色ですし、写真を拡大して見ると・・・どう見ても設定側に入られている様にしか思えません。(前回調査って何をやったんだろうなー棒。本当に調査したのかなー棒)

では、一番技術的に詳しいMJI社の見解をみて見ると、こちらもリリースを出しています。

mjirobotics.co.jp

セキュリティ面における脆弱性について指摘をいただいた経緯について

弊社は、H.I.S. ホテルホールディングス社が運営する宿泊施設「変なホテル舞浜 東京ベイ」の客室に設置されている弊社製品に関して、H.I.S. ホテルホールディングス社より、「セキュリティ面における脆弱性」を指摘するメールを宿泊者から受け取った旨の報告を受けました。H.I.S. ホテルホールディングス社と弊社にて調査した結果、外部からのセキュリティハッキングによる不正操作を含めたリスクが極めて少ないと判断しました。

しかしながら、後日、H.I.Sホテルホールディングス社より、SNS上に、NFC「Near Field Communication」経由による不正アクセスが可能であることを指摘する投稿がある旨の報告を受けました。弊社にて再度の調査を行ったところ、H.I.Sホテルホールディングス社に納品した製品に関し、特定の条件下においてNFC経由による不正アクセスの危険性が否定できないことを確認しました。

弊社の対応について

弊社は、H.I.S. ホテルホールディングス社の宿泊施設の客室に設置されている製品の全台について調査を実施し、不正なアプリケーション等のインストールがされていないことを確認するとともに、NFC機能を停止する措置を講じました。

弊社製品への影響について

今回の危険性は、悪意を持った第三者がロボット本体を目の前で直接不正操作することによっておこりえるリスクであり、ネットワークなどを通して外部から第三者がロボットにアクセス出来るというものではありません。

また、弊社製造した製品全てについて今回と同様の不正アクセスの危険性が存在するわけではございません。ご利用のお客様で不明な場合は、大変お手数ではございますが下記までお問い合わせください。

(MJI社リリースより引用)

やはり同じ疑問に行きつきます。前回調査は何を調査したのでしょうか?

推測になりますが、Lance氏は今回Twitter上で開示された、脆弱点(ハッキングの方法)はメールで伝えてきたと思います。

検証側(H.I.S.とMJI)は、Lance氏の手順通りに試してみれば(とても分かりやすい英語でしたので、、、英語が読めなかったという事はないと思います)、恐らく設定画面にたどり着けることがわかったと思います。ではポイントは何か?と言えば、リリースに透けてみえる文言があります。

まずは最初の調査結果の部分ですが、

外部からのセキュリティハッキングによる不正操作を含めたリスクが極めて少ないと判断しました。

バグ報告者(Lance氏)は内部攻撃である事を明示している中で、『リスクが極めて少ない』と判断できたとすれば、何を根拠にそう言っているのかが非常に疑問です。

もう1か所、MJI社の製品影響に対してはそうなのかも知れませんが、やはりリスク判定の方法に間違いがある気がします。

弊社製品への影響について

今回の危険性は、悪意を持った第三者がロボット本体を目の前で直接不正操作することによっておこりえるリスクであり、ネットワークなどを通して外部から第三者がロボットにアクセス出来るというものではありません。

このリリースににじみ出ている、『外部からの攻撃手法では無いのでリスクは少ない』という考え方は、多数の客が泊まる『ホテル』としては危険な考えだと思います。

同様なホテルへの攻撃例では、少し前に話題となったホテルのWifi経由でホテル宿泊者にマルウェア感染を起こさせた『ダークホテル』のケースでも、攻撃者が直接施設に出向いてWi-Fiルーターをマルウェアに感染させたケースもあると報告されています。

www.nikkei.com

ホテル側は、タピアへは部屋に泊まる客が限定され、特定されているから問題ないと判断したのかと推測しますが、仮にホテルでこの攻撃が成功していた場合、すぐに不正を検知できなければ、不審な動画/音声ソフトをダウンロードした事に長期間気づかない可能性があるのです。

タピアはインターネットに常時繋がっている(であろう)IoT機器ですので、その間は盗聴された動画や音声が外部に漏洩し続ける可能性があり、一方でその容疑者の数は日数と共に増加していきます。

ホテル宿泊客だけでなく、清掃係の方も部屋に入るでしょうし、何か機材故障でもあれば、ホテルの技術スタッフや外部修理業者が部屋に入る事もあるかと思います。

こうした状況を鑑みると、ホテルの部屋に物理的に入らなければ攻撃は成立しない(内部攻撃が必須である)事を根拠に『リスクが極めて少ない』とは、少なくてもセキュリティコンサルタントとしての自分は言い切れません。

H.I.S.とMJIの(初回の)検証チームにセキュリティ担当の方は居たのでしょうか?

もし外部のコンサル等を使っていれば、早い段階でLance氏に詳細確認をすべきとの助言を入れたと思いますし、それが仮に悪戯だと思ったとしても、バグ報告を受けた内容を検証すれば、恐らく脆弱点には気づいたと思いますので、早い段階で『NFC機能を停止する』選択をさせたと思います。

※11/6(水)に日本プライバシー認証機構(JPAC)様からセミナーのお話を頂きました。国内のカード情報漏洩のみならず、海外のあまり知られてないカード情報漏洩事件などを解説したいと思ってます。良かったら下記開催案内もご覧いただけたら幸いです。

www.jpac-privacy.jp

■日本人のためのパスワード2.0 ※JPAC様 ホームページ

7/8に日本プライバシー認証機構(JPAC)様からホワイトレポートをリリースしました。キタきつねとしての初執筆文章となります。「パスワードリスト攻撃」対策の参考として、ご一読頂ければ幸いです。

更新履歴