毎週の様にカード情報漏えい事件が発表されておりますが、まだその勢いは続いている様です。アウトドアや米軍放出品などを取り扱っている「キャプテントム」からカード情報漏えいがあったと発表されていました。

www2.uccard.co.jp

■公式発表 弊社が運営する「キャプテントム」への不正アクセスによる個人情報流出に関するお詫びとお知らせ

(1) 原因

弊社が運営する「キャプテントム」のシステムの一部脆弱性を突いたことによる第三者の不正アクセス

(2) 個人情報流出の可能性があるお客様

2019年1月8日~2019年5月9日の期間中に「キャプテントム」においてクレジットカード決済をされたお客様83名で、流出した可能性のある情報は以下のとおりです。

・カード名義人名

・クレジットカード番号

・有効期限

・セキュリティコード

(公式発表より引用)

◆キタきつねの所感

11/21も2件同時にカード情報漏えいが発表されていましたので、どちらを先に記事にしようか迷ったのですが、こちらにしました。

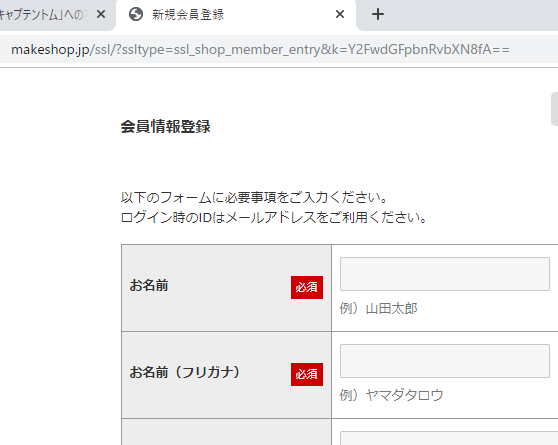

現状のECサイト会員登録画面はEC-CUBEではなく、GMOさんのサービス「MakeShop」だったので、どこが攻められたの?と・・・気になって調べてみると・・・

(2) 個人情報流出の可能性があるお客様

2019年1月8日~2019年5月9日の期間中に「キャプテントム」においてクレジットカード決済

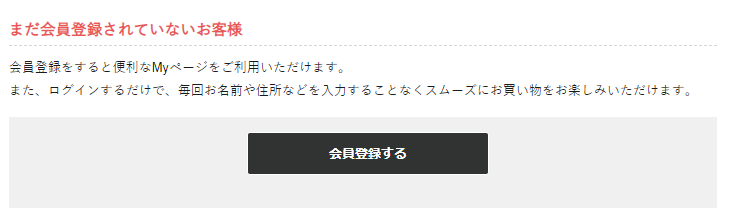

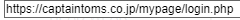

魚拓サイトで1月22日のページが残っていたので、念のため確認してみると、、、

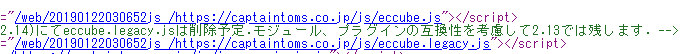

似ているのですが、会員登録の所が現在のものと少し差分があります。URLもPHPなので、、もう少し調べてみると、

やはりEC-CUBEでした。コメントアウトから、v2.13の様です。

事件発覚後、6月20日の魚拓があったのでみて見ると・・・やはり緊急メンテナンスとなってました。これ以上は魚拓データが無かったので、いつEC-CUBEからMakeShopへ移行したかまでは分かりませんでしたが、長期の緊急メンテ=「カード情報を漏えいしている」仮説はやはり合っていると言えそうです。

※11/21にはもう1件事件発表がありましたので、そちらもカウントすると7月からの漏えい発表は30件確認されています。漏えい累計件数は大した事はない事件が多いですが、件数ベースで見ると例年と比べて異常(ハッカーにとって収穫期)な気がします。

foxestar.hatenablog.com

余談です。事件発表までに時間がかかる事についてのお詫びがありますが、

2019年5月9日の流出懸念から今回の案内に至るまで、時間を要しましたことを深くお詫び申し上げます。

本来であれば疑いがある時点でお客様にご連絡し、注意を喚起するとともにお詫び申し上げるところではございましたが、決済代行会社と協議し、不確定な情報の公開はいたずらに混乱を招き、お客様へのご迷惑を最小限に食い止める対応準備を整えてからの告知が不可欠であるとの説明を受け、発表は調査会社の調査結果、およびカード会社との連携を待ってから行うことに致しました。

今回の発表までお時間をいただきましたこと、重ねてお詫び申し上げます。

(公式発表より引用)

よく考えてみると、フォレンジック調査が7月17日に完了していて、事件発表が11月21日ですので、カード会社の連携に4カ月かかっている事になります。そんなに順番待ちしている・・という事なのかな?と愚考します。

本日もご来訪ありがとうございました。

■日本人のためのパスワード2.0 ※JPAC様 ホームページ

7/8に日本プライバシー認証機構(JPAC)様からホワイトレポートをリリースしました。キタきつねとしての初執筆文章となります。「パスワードリスト攻撃」対策の参考として、ご一読頂ければ幸いです。

更新履歴