そろそろ三菱電機のニュースもひと段落したかと思いますし、多くの読者の方も散々関連ニュースをご覧になったと思いますので、本日は少し変えて、防衛側(三菱電機側)の視点で考えてみたいと思います。

※以下は推測が多分に混じる内容です。

◆キタきつねの所感

まずは、この事件は朝日新聞の1月20日のスクープから始まりました。

www.asahi.com

www.asahi.com

この記事が出される事については記事が出る前に三菱電機側に取材申し込み等があったのかな?と思いますが、この記事を受けて、三菱電機側が出したリリースが事件の鎮静化を図りたい思惑が見えますが、影響度を考え、あるいは朝日の続報を警戒してか、「様子見」な印象を受けます。

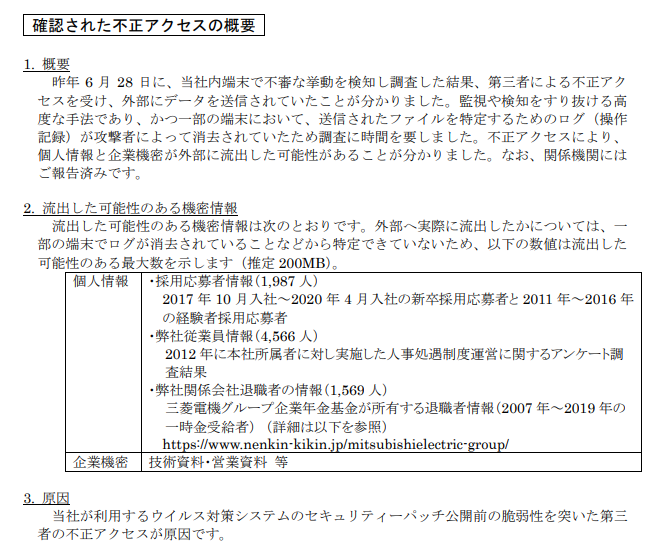

■公式発表 不正アクセスによる情報流出の可能性について

当社のネットワークが第三者による不正アクセスを受け、個人情報と企業機密が外部に流出した可能性があることを確認しております。昨年 6 月 28 日に端末の不審な挙動を認識後、速やかに外部からのアクセスを制限するなどの対策を講じました。

社内調査の結果、防衛・電力・鉄道などの社会インフラに関する機微な情報、機密性の高い技術情報や取引先に関わる重要な情報は流出していないことを確認済みです。

なお、現在までのところ、本件に関わる被害や影響は確認されておりません。

(公式発表より引用)

朝日新聞のスクープの大きさを物語っているのかも知れませんが、20日午前の段階で、(記者質問を受けて)菅官房長官がサイバー攻撃を受けて、「防衛装備品や電力関係などの機微情報の流出がないという報告を受けている」「流出した可能性があるのは『採用応募者や社員に関する個人情報、三菱電機自社の営業技術関連情報など』とし、防衛関連などの機微な情報は含まれていない」と、三菱電機から報告があった事を発表します。

www.asahi.com

以下、想像を過分に含みますが、三菱電機は1月20日AMの段階では、まず影響が大きい所から訪問説明を行う為に(つまり個別対応に持ち込むために)、時間を稼いでいたと考えられます。あるいは影響範囲(顧客の不安)が拡大する事から、記者会見を避ける為に、様子見で小出しに情報を出す対応していた可能性もあります。

しかし、朝日新聞のスクープを受けて、他のマスコミの報道も多数される様になると、三菱電機は同日に出すのは異例の「2回目のリリースを出す」事になります。

■公式発表(2回目)不正アクセスによる個人情報と企業機密の流出可能性について

この内容を見ると・・・三菱電機は少なくても1/20の(朝日新聞のスクープ記事が出た)段階でフォレンジック(事故)調査を終えていた事になります。※フォレンジック調査が終わってないとこの内容は書けないはずです

ここで疑問に思うのが、何故初報でこの内容を出さなかったのか?という事です。

また、漏えいした機密情報について、個人情報は詳細に書かれていますが(10行)、企業機密は非常にシンプルである(1行)所も、フォレンジック調査をしているはずなのに、リリースには書けない(漏えい対象の企業機密)情報がある、という可能性を感じさせます。

この点について、朝日新聞の1/21の記事は厳しく指摘しています。

www.asahi.com

三菱電機が大規模なサイバー攻撃を受けていたことが明らかになり、取引先の官庁や企業は20日、事実確認に追われた。漏れた可能性のある「企業機密」がどのような情報なのか三菱電機は明示せず、公表に後ろ向きな企業姿勢を問題視する声も出ている。

(中略)

朝日新聞が該当する各業界の主要取引先に取材したところ、ほとんどが三菱電機側から事前の説明を受けていなかった。20日の報道で「初めて知った」(首都圏の鉄道会社)という声が大半で、各社は事実関係の確認に追われていた。

(朝日新聞記事より引用)

また、フォレンジック調査結果にから考えると、三菱電機は少なくても朝日新聞が報じるよりも前に分かっていたと推測されるのに、何故公表しなかったのか?という点について、セキュリティに関係する2省(経済産業省と総務省)の大臣も厳しい指摘をしています。

mainichi.jp

梶山弘志経済産業相は21日の閣議後記者会見で、三菱電機が大規模なサイバー攻撃を受けた問題で「個人情報などの流出が疑われる時点で速やかに公表することも検討すべきだった」と指摘した。高市早苗総務相も「被害の拡大を防ぐ点から、攻撃を受けた後には速やかな外部への公表が重要だ」と述べた。

(毎日新聞記事より引用)

三菱電機の2報を受けて、どの脆弱性(0ディ)が突かれたのか?という観点で、メディア取材は続いていましたが、三菱電機は(何故か)この製品名を開示しませんでした。

※重要インフラを支える企業として「情報開示が難しい」背景については、山本一郎氏の下記の記事が参考になりました(ありえそうだなと感じた)ので、リンクを貼っておきます。

news.yahoo.co.jp

ネット上では、当該製品の推測が始まっていましたが、関連会社の扱っている製品がウィルスバスターである事などから、ウィルスバスター説が有力でしたが、

黒翼猫のコンピュータ日記 2nd Edition - Windows 2000 Blog

三菱電機は(影響範囲を考えて?)発表する気が無かった様なので、推測で止まっていました。

tech.nikkeibp.co.jp

こうした三菱電機側の「防御姿勢(情報非開示)」に対して、朝日新聞は追加スクープを1/22に出してきます。(※三菱電機は『朝日新聞砲』により対応が常に後手に回った感があります)

headlines.yahoo.co.jp

三菱電機が受けた大規模なサイバー攻撃をめぐり、約8千人分の個人情報や取引先の機密の流出が疑われる問題で、関与が取りざたされていた中国系ハッカー集団「Tick(ティック)」に加え、別の中国系ハッカー集団の関与が社内調査で指摘されていることが複数の関係者への取材で分かった。

(中略)

昨年6月28日にシステムが不審な動きを検知したのをきっかけに、三菱電機は社内調査に着手。社内のパソコンに導入されていたトレンドマイクロ社のウイルス対策ソフト「ウイルスバスター」の管理サーバーに潜んでいた、対策が施されていない欠陥が悪用されたことが判明した。本社や拠点に対する不正アクセスの「踏み台」になっていたという。

(朝日新聞記事より引用)

いち早く侵害を受けた0ディが『ウィルスバスター(コーポレーテッド)』である事をメディアの中で報じたのが朝日新聞だったかと思います。

※この情報をスクープできたのは、推測になりますが時期が近いので、朝日新聞がブラック企業関連で三菱電機の内部情報提供者とコンタクトを取っていたのかな?と想像します。

www.itmedia.co.jp

追って、共同通信等もウィルスバスターであった事を報じましたので、ウィルスバスターで確定しました。

this.kiji.is

時系列から必然的に、2019年4月に脆弱性が公表された(CVE-2019-9489)が0ディだった(ディレクトリトラバーサルの脆弱性)事が判明します。

success.trendmicro.com

この脆弱性パッチが出たのが2019年6月25日で、三菱電機が侵害を検知したのが・・・6月28日(+3日)ですので、時系列的にもこの脆弱性で合っていそうです。

サポート情報 : トレンドマイクロ

0ディ攻撃なので三菱電機にとっては”不運”な面は否定できませんが、一方で最初の侵害は、本社(セキュリティ)コントロールが効きにくい中国関連会社(合弁?)であったとしても、国内14事業部の大半に侵入されている(ラテラルムーブメントが一部成功している)事を考えると、重要インフラの一端を担い、セキュリティを売りにもしている三菱電機としては、多層防御に問題があったという指摘を受けても仕方が無い気がします。

三菱電機は侵害された時期を公表していませんが、APT攻撃の対象としてかなり内部ネットワークまで入り込まれている事を考えると、5月(脆弱性が公開されてすぐ)には最初の侵害を受けていた可能性を感じます。

その仮定が正しければ、三菱電機は2か月も侵害を検知できてなかった(0ディであったとしても)事になります。この辺りは、ルータ等の脆弱性を悪用されて一度内部に入られ、正規の通信を偽装されると検知が出来ない体制を敷いている多くの日本企業にとっても留意すべき点かも知れません。

余談です。APT攻撃の背景について、ダイアモンドオンラインでは窃取が成功した個人情報に関連して、人材情報が狙いだったのでは?という視点で下記の記事を書かれていますが、私はもっと機微な軍事情報等を狙った攻撃だった(失敗した)可能性の方を感じます。

diamond.jp

今回の三菱電機の侵害事件にも登場する、トレンドマイクロは、2019年12月12日に「TICK」の攻撃手法についてホワイトペーパー(英語)を出しています。(三菱電機への攻撃もこのレポートのデータには含まっているのではないかと思いますが・・・)

blog.trendmicro.co.jp

2018年11月に入り、彼らのマルウェア開発頻度とその配備が異常に増えていることを検知しました。TICKは、過去に利用したマルウェアに変更を加え検出回避を試みた上に、侵入時の検出回避を試行する新しいマルウェア、そして侵入後の攻撃と情報収集のために管理者権限昇格が可能な新しいマルウェアをも開発していることが確認されました。また、TICKは、正規のEメールアカウントと認証情報を利用してマルウェアを配信し、日本に本社を置き中国に子会社を持つ、防衛、航空宇宙、化学、衛星などの高度な機密情報を有する複数の組織に焦点を絞っています。弊社では、このTICKによる攻撃キャンペーンを「Operation ENDTRADE(エンドトレード作戦)」と名付け、確認した内容をリサーチペーパー「Operation ENDTRADE: TICK’s Multi-Stage Backdoors for Attacking Industries and Stealing Classified Data(英語情報)」にまとめ、詳細を報告しています。

(TrendoMicroブログ記事より引用)

この中では、重要インフラを狙って攻撃しているハッカー集団であると分析していますので、たまたま別システムで機密データを管理していたので、ハッカーが機密情報を窃取する事が出来なかっただけ、なのではないかと思います。

では、どうして機密情報までハッカーがたどり着かなかったのか?という点ですが、管理がより厳しいプライベートクラウドに機密データを置いていて、(今回は)ハッカーから防御できたからだと推測します。そう推定するのは下記の様な記事からです。

japan.zdnet.com

情報共有、メール、コミュニケーション機能を提供するOffice 365と、Azureで動作する上長承認および自動暗号化機能に加え、重要情報保護を行うため社内に設置しているプライベートクラウドである三菱電機グループネットワークとを結んだハイブリットクラウド環境を実現。クラウド間をMulti-Cloud Connectによる閉域接続で結んでいる。「Office 365の閉域網接続、各海外地域を結ぶグローバルネットワークの再構築をNTTコミュニケーションズが担当している」という。

(中略)

だが、ハイブリッドクラウド環境への移行において、リスクはなかったのだろうか。

同社では、「もともとグローバルIT基盤の構築においては、オンプレミスでの構築を前提としていた。社内には、パブリッククラウドの活用についてのリスクを懸念する声もあった。しかし、世の中の流れがパブリッククラウドへと移行し始めたり、事業部門側でもパブリッククラウドの活用がはじまってきた。そこで重要な情報はプライベートクラウドに置き、それ以外の情報は外に出して共有する形にした。これがリスクヘッジという観点でももっとも効果があると考えた」とする。

Office 365およびAzureを選択した理由として、グローバルで標準化したクラウドサービスであること、堅牢性の高さ、そしてグループ全体でOfficeを活用し、数多くの社内資産があったことで、移行がしやすかった環境も見逃せない。

(ZDnet記事より引用)

余談ですが、重要インフラ関連の企業は、自社のセキュリティ設計を(実績PRの為とは言え)外部に公開するのは如何なものかと思います。(リサーチャーとしては事件後にはありがたいのですが)

少し探しただけでも、他にも情報ソースがありました。私が5分でググって探せるという事は、APT攻撃を仕掛けるハッカー集団は当然承知おきの上で、攻撃を仕掛けてきていると考えるべきかと思います。攻撃のヒントを外部に与えない、情報を隠すセキュリティ対策も重要なのではないでしょうか?

■グローバルIT基盤導入事例-三菱電機株式会社(三菱電機インフォメーションシステムズ株式会社)

■三菱電機グローバルIT基盤サービス”MELGIT”の構築と展開

本日もご来訪ありがとうございました。

Thank you for your visit.

更新履歴