米国大手保険会社CNA Financialがランサム被害を受けた件での攻撃詳細が明らかになりました。

www.bleepingcomputer.com

米国の大手保険会社CNAFinancialは、Phoenix CryptoLockerオペレーターがネットワークを侵害し、データを盗み、2021年3月にネットワークを攻撃したランサムウェア攻撃でランサムウェアペイロードを展開した方法を垣間見せました。

2か月前の5月13日、CNA は、攻撃の影響を受けたシステムを復元した後、「完全に復元された状態で」動作を開始したと述べ ました。

(中略)

偽のブラウザアップデートを介してネットワークが侵害された

米国の保険会社が明らかにしたように、攻撃者は3月5日に、正規のWebサイトを介して配信された偽の悪意のあるブラウザアップデートを使用して、従業員のワークステーションを最初に侵害しました。

ランサムウェアのオペレーターは、「追加の悪意のあるアクティビティ」を介してシステムの昇格された特権を取得し、CNAのネットワークを横方向に移動して、より多くのデバイスで永続性を侵害して確立しました。

キタきつねの所感

CNAは全米7位の規模を誇る大手保険会社ですが、3月下旬にランサム被害(Phoenix CryptoLocker)を受けて、4000万ドル(約43.5億円)の身代金を「支払った」事が大きな話題となりました。

www.bloomberg.co.jp

この侵害事件の詳細についてはほとんど公表されてなかったのですが、米国消費者保護局への通知(cna-financial--bc-legal-notice-sec-incident)の中に、侵害の経緯経緯の一部が書かれています。

私は、大型インシデントの場合、初期侵入原因(どこをヤラレタのか?)が特に気になるのですが、どうやら水飲み場攻撃だった様です。

米国の保険会社が明らかにしたように、攻撃者は3月5日に、正規のWebサイトを介して配信された偽の悪意のあるブラウザアップデートを使用して、従業員のワークステーションを最初に侵害しました。

(Bleeping Computer記事より引用)※機械翻訳

どこのブラウザだろうか・・・というのは気になりますし、本当?と思わなくも無いのですが、ソース資料にも確かに「legitimate website」(正規のウェブサイト)と書いてあるので、水飲み場攻撃が成功した、あるいは既にマルウェアに侵害されていて正規サイトに接続後に、”アップデートファイル”を別な所からダウンロードさせられたのかも知れません。

※この辺りは詳細に書かれていません。

その後攻撃者は、合法的なツールと資格情報を用いて、侵害アカウントの特権昇格を行い、ラテラルムーブメント(横移動)の上で接続を確立しています。

攻撃に関しては、王道と言えそうですが、まずセキュリティツール(※監視ソフトやアンチウィルスソフト等)が無効化され、バックアップが削除され、ランサムウェアによりファイルの暗号化が急速に進んだ様です。

2021年3月20日から3月21日まで、Threat Actorは監視ツールとセキュリティツールを無効にし、特定のCNAバックアップを破棄して無効にし、環境内の特定のシステムにランサムウェアを展開しました。これにより、CNAは即時の封じ込めとしてシステムをグローバルに積極的に切断しました。

(Bleeping Computer記事より引用)※機械翻訳

攻撃者は、15,000以上のシステムの暗号化に成功した様です。上記記事では即時の封じ込めとネットワーク切断と書かれていますが、1.5万台という規模から考えると、攻撃(ランサム展開)の検知が遅れた気がします。

攻撃に詳しい情報筋は、3月21日 にCNAのネットワークにランサムウェアペイロードを展開した後、PhoenixCryptoLockerが15,000を超えるシステムを暗号化 したとBleepingComputerに語った 。

(Bleeping Computer記事より引用)※機械翻訳

被害は、1.5万台の端末暗号化に留まらず、VPN接続中の端末も影響を受けた様です。

※ホンダが昨年EKANS被害を受けた際も似たような影響範囲だった気します

BleepingComputerは、ランサムウェアオペレーターが、攻撃中に会社のVPNにログインしているリモートワーカーのデバイスを暗号化したことも知りました。

「ランサムウェアを展開する前に、Threat Actorは、3つのCNA仮想サーバーで見つかったファイル共有から取得した非構造化データをコピー、圧縮、ステージングしました。正規のツールであるMEGAsyncを使用して、その非構造化データの一部をCNA環境から直接コピーしました。 Mega NZLimitedがホストする脅威アクターのクラウドベースのアカウント」と同社は付け加えた。

(Bleeping Computer記事より引用)※機械翻訳

この後、外部クラウドに窃取されたデータがコピーされている事が書かれていますが、個人情報を含むファイルは、その後不正閲覧やダウンロードはされてなかった様です。

攻撃側がデータを不正利用しなかった理由は分かりませんが、仮にCNAの「バックアップ」が生きていれば、高額な身代金(ランサム)を支払う必要は無かったかも知れません。

バックアップが重要とは、以前からも言われ続けている事ではありますが、オフラインバックアップを含めた、バックアップデータ保護についてワイプ(消去)あるいは暗号化される可能性を考えた上で、運用を再検討する時期に来ている企業は多いかも知れません。

オンライン接続されたバックアップサーバを「性善説」運用では守り切れなくなってきている事を十分に理解し、オフライン保管、アクセス権限の見直し、データ削除やコピー権限の”限定化”(多要素認証保護)なども考える余地があるかも知れません。

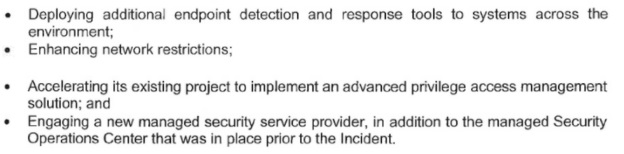

余談です。CNAのインシデントを受けての強化対策ですが、以下の4点が(これらを含むという形で)書かれていました。

エンドポイント強化(検知/対応)、ネットワーク制限の厳格化、特権管理ソリューション導入(予定前倒し)、従来のSOCに加えて、別のセキュリティサービスプロバイダーとの契約という内容でした。

つまり、これらの点で不備があった(≒SOCが見ていたポイントが悪すぎた)事を物語っており、それはCNAだけでなく、日本企業にも気づきになるポイントかと思います。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴