ドコモのdポイント不正により、3万5000枚のdポイントカードが不正利用された可能性があるとして利用停止となりました。この攻撃を受けたとして非開示であった加盟店はローソンの様です。

k-tai.watch.impress.co.jp

不正利用の声を受けて進めた調査では、ドコモに対するサイバー攻撃は確認されなかった。このため同社の二段階認証には問題はないと判断しているという。

しかし、とあるdポイント加盟店のWebサイトへ不正利用があったようだ、とNTTドコモ。この不正アクセスで、dポイントカードの番号と残高が第三者に盗み見られ、不正に利用された可能性がある。

ドコモでは、具体的な不正の手口、また不正アクセスを受けた加盟店の名前は非開示としているが、今後の悪用を防ぐための対策は実施したとのこと。電話窓口も用意し、影響を受けたユーザーへ個別に対応していく。

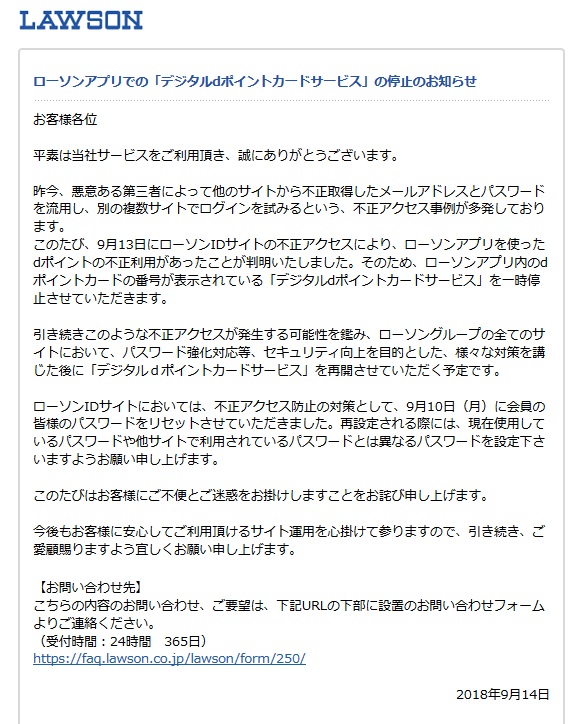

dポイントの加盟店でもあるローソンでは、9月8日付けで、ローソンIDのパスワードやメールアドレスを変更する案内を出している。これについてローソンでは、「ユーザーから何もしていないのにパスワード変更のためのメールが届いた、という問い合わせがあった。調べたところいわゆるリスト型攻撃を受けていたことが判明した。そこで不正アクセスの可能性を減らすため、会員のパスワードをリセットした」と解説する。

ローソンIDには、Pontaの番号や、dポイントカードの番号を登録できる。現在は、末尾三桁だけが見える形だが、ローソン広報によれば、サイトへのリスト攻撃が発生していた段階でもdポイントカード番号は末尾3桁だけ表示されており、全ての桁は見えない状態だったとのこと。

(ケータイWatch記事より引用)

◆キタきつねの所感

ケータイWatchの記事でもドコモの事件情報に併記してローソンのパスワードリスト型攻撃の情報が掲載されていましたので、多分そうだろうと思っていたのですが、9/14のローソンのサイトを見ると、、、ここが問題であったのか、という答え合わせ情報が新着情報に載っていました。

それが、9/14に発表されたこの内容です。

ドコモのdポイントが結果として不正利用されたのは、ローソンアプリ内の『デジタルdポイントカードサービス』であった事が分かります。ローソンのポイントサービスは『dポイント』と『Ponta』の2つがありますが、このアプリはスマホ内で2つのポイントサービスを切り替えられる機能がありました。

ソフトウェア実装は、ドコモではなく、ローソン側だったと思われますが、パスワードリスト攻撃を検知できない何らかのソフトウェア実装ミス(あるいはリリース後に出てきた脆弱性)が原因だった可能性が高そうです。

ここで1つ疑問が出てくるのですが、今回の件、dポイント不正が問題視されていますが、Pontaは大丈夫だったの?という点。おそらく大きな被害は無かったのだろうと思いますが、さりげなくリスト攻撃への注意情報が出ていました。(※『よくあるご質問』ページにこの情報を載せるのは如何なものかと思いますが・・・)

今回の事件では、ドコモはdポイントの大手加盟店であるローソンを庇った感があります。ドコモのリリースには、ローソンの名前は未だに出ていません。

つまり一般ユーザは、ローソンがパスワードリスト攻撃を受けたということは分かっても注意深くウォッチしてなければ、dポイント不正と関係があった事に気づけません。もしかするとローソンは、事件発表を五月雨にする事で、事件の印象を薄くする事を狙ったのかも知れません。

ドコモ自体(dポイント)は8月の自社の不正アクセス事件があったので、2要素認証を進めていくのだと思いますが、提携先も同様なセキュリティ性を訴えていかないと、dポイントのエコシステムがまた違った形で攻められる可能性がある気がします。

そうした意味では、生体認証技術(FIDO)等の優れたセキュリティ技術を持つドコモが、ローソンらの加盟店のセキュリティ向上にも力を貸すことが必要ではないでしょうか。

余談になりますが、同じ時期にWAONもリスト型攻撃を受けていた様です。今回の件と関連性があるか分かりませんが、流通企業、あるいは『IDとパスワード』で会員数が多い組織が海外犯罪者から狙われている、、そんな風にこのdポイント不正事件も捉えても良いかも知れません。

tech.nikkeibp.co.jp

参考まで。

foxsecurity.hatenablog.com

更新履歴