クレジットカードの利用明細には当面注意が必要かも知れません。

news.biglobe.ne.jp

スマートフォン決済サービスの「PayPay」で、身に覚えのないクレジットカード利用があったとの報告がTwitterで相次いでいる。PayPay社に確認したところ、同社から情報が流出した事実はないとのことだった。

100億円相当を利用者に還元するキャンペーンを展開し急激に利用者を増やしている「PayPay」だが、11日ころから身に覚えのない「PayPay」決済についてクレジットカード会社から連絡を受けたというTwitter投稿が相次いでいる。中には、「paypay経由でカード80万円不正利用されちゃいました」「合計100万に近い金額だったのでとても不安」と高額の被害を訴える声も存在。また、「paypayは登録すらしてないので完全に不正利用だ」などサービスに登録していないにも関わらず被害にあったという報告も複数寄せられている。

(Biglobeニュースより引用)

◆キタきつねの所感

私は大型キャンペーンには乗り遅れる事が多いのですが、私の知り合いにもPayPayの100億円キャンペーンでは高額商品が無料になった方がいました。PayPayという新サービスの認知度を上げるキャンペーンと言う意味では、100億円以上の効果があったと言えるかも知れません。

一方で、今回の記事。どこの会社がシステムを構築したのか分かりませんが、不正利用を想定してないつくりだった可能性が高いかと思います。少なくてもサービスの潜在的競合である事業者の決済認証に関わる機能、あるいはその意図について、研究せずにサービスインをしてしまった印象があります。

こうした事件が発生した際、某巨大掲示板では答え合わせが行われている事が多いので、覗いてみたのですが・・・

なるほど・・・勉強になります。

ではPayPayの登録ですが・・・公式ページに動画がありましたのでこちらを見てみます。

youtu.be

最初に携帯番号とパスワード入力がありますが、某掲示板の書込み通りで、氏名・住所などは入れる必要がないようです。その後SMSで4桁のOTPが飛んできて、それを入力する事で登録が完了します。

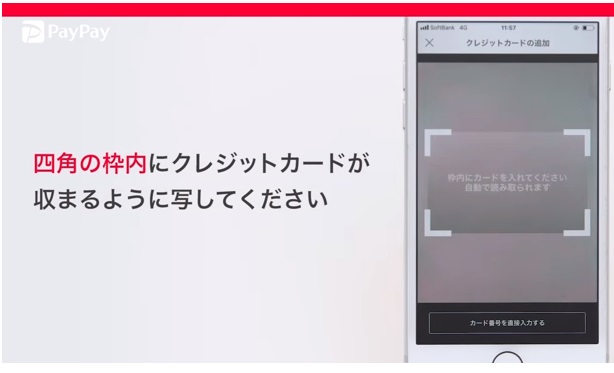

問題のクレジットカード登録ですが、こちらも動画がYouTubeにありましたので見てみます。

youtu.be

カメラでクレジットカードを読み取って、OCRで読み込み・・・ApplePay等と同じやり方ですね。

今回のカード不正は、おそらく手入力のところから不正に入手したクレジットカード番号を使ったという事になるのでしょう。

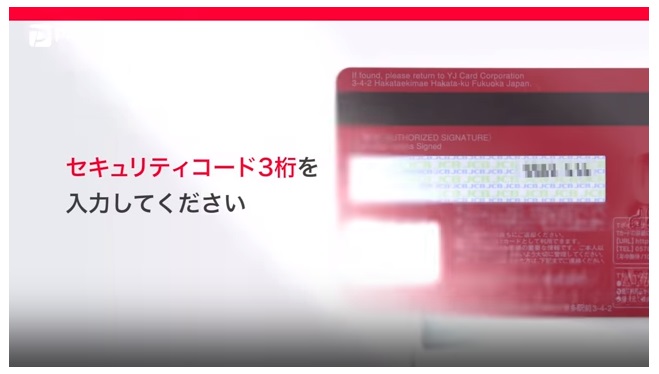

とは言え、、セキュリティコードも入力させる運用だったようですので、ECサイトでも3Dセキュアまで求めてない所も多いですので、初期登録の手続きとして劇的に悪かったとは言えないかと思います。

では、どういった点に脆弱性が考えられるかと言うと、『試行回数制約』の設定ミスが(対策してなかったとすれば)一番危険だったかと思います。一般的には3回程度までしか試行させない事が多いかと思いますが、ここが無制限に試行できたとすると、不正なクレジットカード番号をダークWeb等から入手し、極端な話、1000回試行すれば正規のセキュリティコードが推測できてしまう可能性があります。

ダークWebではセキュリティコード付のクレジットカード情報が漏洩している場合もあるので、ネットで多数報告があったPayPayでのクレジットカードの不正利用が、この脆弱性を突く攻撃だったのかは分かりませんが、不正なクレジットカード情報を登録する事に、攻撃者がメリットを感じていたのは間違いありません。

次に怪しいのは、本人確認が不要な点でしょうか。登録が簡単なのはユーザ側にとっても初期ハードルが低く、すぐに使いやすい良い部分ですが、一方で、『マネーロンダリング』を考える不正利用者から見ると、格好な現金化ツールだったかもしれません。

PayPayは初期登録でSMS(OTP)配信の為に携帯番号の登録が必要ですので、最終的な不正利用は個人特定が可能ではないか?と思うのですが、おそらくここにも穴があったのでないかと推測します。でなければ、攻撃者が不正にクレジットカード登録をしても、足がついてしまう可能性が高いからです。

想像できそうなケースを考えると、、携帯番号がDB化されていて本人確認の手段がある国内のSIM番号ではなく、海外通信事業者のプリペイドSIM、あるいは個人情報照会が困難な海外通信キャリア経由で登録が出来てしまっていた、そんな可能性でしょうか。

このケースが成立する場合、攻撃者は海外の追跡がしにくいSIM番号を使い、ダークWeb等で不正に入手したSIM番号とは紐づかない(所有者の名前すら違う)不正なクレジットカード情報を入力し、換金性の高い家電機器などを、出し子が大量に購入する事が可能となってしまいます。

つまりPayPay側が対策するまで、マネーロンダリングが可能となってしまっていた可能性があるのです。

上記は、某巨大掲示板の書込みをベースにした単なる推測にしか過ぎませんが、3月末まで4ヶ月のキャンペーンだったはずが10日で終わったのは、多くのユーザが『おまけの20%』や10~40回に1回無料の『PayPayくじ』に魅力を感じた事が大きいと思いますが、その裏側でセキュリティ(マネロン)対策も必要になった、そんな風に感じました。

更新履歴