日本におけるフィッシングメールでは、まだ日本語の壁の影響か、ひっかかる人がそう多くないレベルのことが多いのですが、この記事を見るともう少しで危ないレベルに達してしまう気がしました。

www.security-next.com

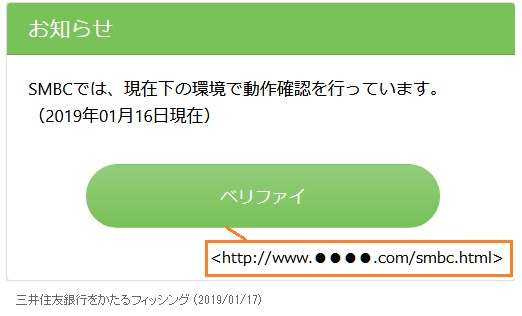

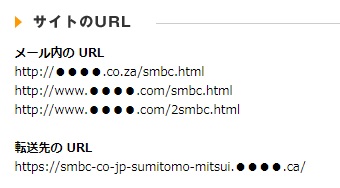

今回確認された攻撃では、フィッシングメールで「Sumitomo Mitsui - メンテナンス」といった件名を使用。本文では、動作確認などと称して「ベリファイ」と書かれたボタンをクリックするよう求めていた。

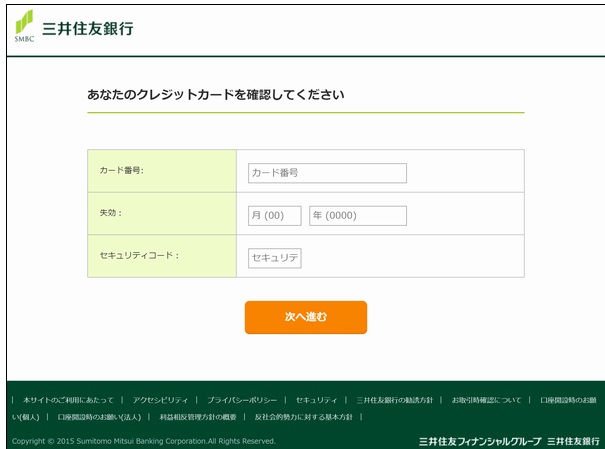

同ボタンより誘導されるサイトでは、クレジットカード番号や有効期限、セキュリティコード、パスワードなどを入力させる。また本人認証などとして3Dセキュアの情報もだまし取ろうとしていた。メールの本文では少なくとも3件のURLを利用しているが、転送後、最終的な誘導先は同一だった。いずれもURLに同行との関係を連想させる文字列を含んでいた。(Security Next記事より引用)

◆キタきつねの所感

フィッシング対策協議会に詳細が出ていました。

www.antiphishing.jp

まだ攻撃者が弱いな・・と思う点は、

・メンテナンスメールで動作確認を求めるという部分に不自然さがある

・『ベリファイ』(Verity)は日本企業が使わない表現である

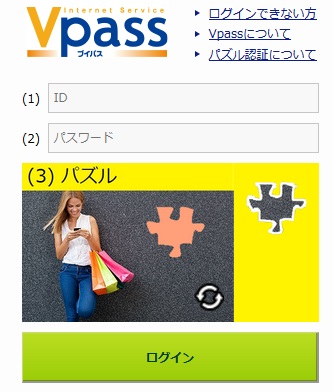

・Vpassを経由しないで偽画面で認証情報すべてを窃取しようとしている

※日本は銀行ではなく、カード会社が主にクレジットカードを発行するという、日本独自の事情を攻撃者が把握してない(偽ページを作るなら三井住友カードのページであろう)点も、今回の攻撃を気づくポイントとなっていますが、この部分は・・・そのうち気づかれてしまう気がします。

偽サイトはカード会社の本物のページから偽ページを生成していると思われるので、その他の見た目では、見分けがつかないので、注意力が散漫なカード会員は、Vpassを使ってない事の不自然さに気づかずにリンクを踏んでしまうのかも知れません。

余談ですが、フィッシング画面の左下・・・この辺りでも私は「?」と感じてしまうのですが、

Vpassの画面はIDパスとパズル認証を経由する必要がありますが、フィッシングページで誘導される偽ページでもパズル認証は再現されてない様です。

他のフィッシングページと同様ですが、一般的にはURLの横の緑の証明書・・・この辺りが見分けのポイントになるのですが(下はFirefox例)、

ブラウザによってこの部分の表示が違うので(下はChrome例)、カード会員の啓蒙が少し難しい部分でもあります。

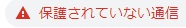

偽ページは、HTTPで構築されている事が多いので、Chromeでも「保護されてない通信」として表示されている事が多いのですが、

フィッシング対策協議会の事例を見ると、リンクはHTTP(偽装リンク)ですが、転送先がHTTPSなので、証明書の中身まで見る人はあまりいませんので、鍵マークの有無だけでは気づけないかも知れません。

この辺りは、日本企業を騙ったフィッシングメールのレベルが上がっている事を感じます。

前々から言われている事ではありますが、日本語の壁はかなり低くなっている。それが改めて実感され、ビジネスメール詐欺(BEC)も考えると、金融だけでなく、日本企業はフィッシングメール(入り口)に十分警戒する必要が出てきていると言えそうです。

更新履歴