またECサイトからのカード情報漏洩が発表されていました。もみじ饅頭を販売する藤い屋が影響を受けた様です。

www2.uccard.co.jp

(1)原因

弊社が運営する「藤い屋オンラインショップ」のシステムの一部の脆弱性をついたことによる第三者の不正アクセス

(2)個人情報流出の可能性があるお客様

2018年10月15日~2019年1月28日の期間中に「藤い屋オンラインショップ」においてクレジットカード決済を ご利用されたお客様477名のカード情報(以下「対象カード情報」といいます。)で、流出した可能性のある情報は以下のとおりです。

・カード名義人名

・クレジットカード番号

・有効期限

(公式発表より引用)

■公式発表 弊社が運営する「藤い屋オンラインショップ」への不正アクセスによる個人情報流出に関するお詫びとお知らせ

◆キタきつねの所感

残念ながら、と言うべきかも知れません。先日EC-CUBEで構築したECサイトが狙われている旨の記事を書きましたが、本件もEC-CUBEだった様です。

foxsecurity.hatenablog.com

上記の記事でも書きましたが、EC-CUBE構築サイトは実装を工夫しないと標準設定の『癖』が残りやすく、とある手法を使うと、かなりのヒット率でEC-CUBE構築サイトをGoogle等の検索エンジンで見つける事ができます。

今回被害を受けた藤い屋のオンラインショップは現在閉鎖されていますが、

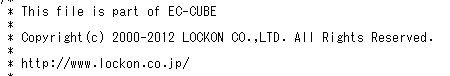

過去のWeb魚拓を少し調べた所、EC-CUBEを使っていた痕跡を見つけました。魚拓サイトにはロゴが残ってないので少し見ずらいですが、少し古いEC-CUBEのバージョンを使っていた事もわかります。(※Copyright部分が2000-2007となっているのがその証跡です)

過去の記事でも書きましたが、EC-CUBEの実装に関しては、開発側が注意喚起を出しています。被害を受けたECサイトも、メディアの記者さん達も影響が大きいからか(※EC-CUBEユーザは非常に多いので)、はっきりと書きませんが、被害を受けたECサイトの多くが、初期設定に近い状態で実装したり、管理者ID・パスワードが脆弱である事を突かれていると推測されます。

下記の注意喚起で書かれている事が、実際にカード情報漏洩事件となっている事を、EC-CUBE利用ユーザは重く受け止めるべきではないでしょうか?(※注意喚起の中身をよく読まれる事を強くお勧めします)

www.ec-cube.net

暴論かも知れませんが、総務省(NICT)の『NOTICE』プロジェクトの、経産省版をEC-CUBEでやるべきかも知れません。その位に今は狙われやすいプラットフォームになりつつあります。

残念ながら、現在フォレンジック調査中であろうサイトも含め、今後もEC-CUBE構築サイトは狙われて、漏洩事件が次々と発表される気がしてなりません。

※8/27追記 EC-CUBE使用ver調査結果:v不明 (魚拓:2018/7/25調査)

http://www.fujiiya.co.jp/shop/js/css.js

EC-CUBE利用は確認されましたが、差分情報を持ってない為、Verは不明

更新履歴

- 2019年5月27日PM(予約投稿)

- 2019年8月27日PM EC-CUBEバージョン調査結果を追記