象印の顧客情報流出の発表は、有名企業でも不正アクセスを受けて情報流出する可能性がある、その事を改めて認識させました。

www.nikkei.com

象印マホービンは5日、子会社が運営するインターネット通販サイト「象印でショッピング」が外部からの不正アクセスを受け、最大28万52件の個人情報が流出したと発表した。サイトは改ざんの被害にも遭い、偽の決済画面に誘導された一部の利用者はクレジットカード番号などを抜き取られていた。

個人情報は顧客の名前、住所、注文内容など。電子メールのアドレスも漏えいし、犯人からクレジットカード情報を抜き取るページに誘導するメールが送られた。

(日経新聞記事より引用)

■公式発表 【重要】個人情報流出についてのお知らせ(象印でショッピング)

※2020/2/9追記 2/3に第三者調査機関の調査を受けての発表が出ています。この中では、漏えいした個人情報件数が最大 270,589件である事、およびフィッシングによるカード情報漏えいが最大 延べ734件である事が発表されています。

◆キタきつねの所感

28万件の顧客情報流出は、件数としてはそう大きな事件ではないとも言えますが、部品・消耗品の購入の為にユーザー登録をしたコアな顧客の情報と考えると、象印にとっては件数以上に影響が大きいかも知れません。

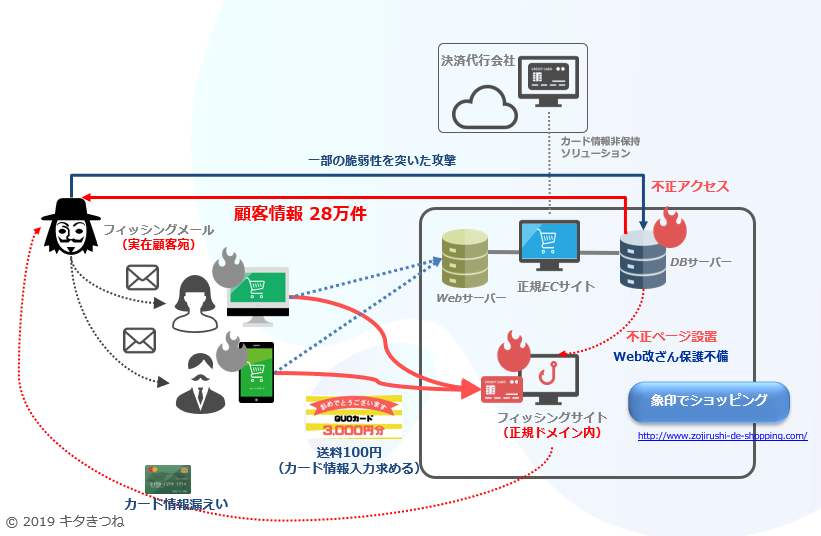

事件としては、3つの要素が考えられます。

①不正アクセス(ハッキング)による顧客情報の流出

②サイトページ改ざん (※カード情報漏えい含む)

③漏えいした①の情報を使ってのフィッシング (※カード情報漏えい含む)

まずEC-CUBEの可能性を疑ったのですが、魚拓サイトで調べてもその痕跡は確認できませんでした。攻撃パターンもEC-CUBEサイトで良く出てくる攻撃(決済の偽ページ誘導からのカード情報漏えい)と違っていますので、EC-CUBEでは無いと思われます。

事件の全体像は以下の様なところだと思います。

最初に顧客DBから恐らく全顧客データである28万件を窃取しているので、これだけでも攻撃としては成功していると言えます。(※その時点で象印側は不正アクセスに気づいていません)

攻撃者はどうしてもカード情報が欲しかった(金銭的利益を求めていた)のかも知れません。まずフィッシングページを設置します。そのページURLはTwitter等のフィッシングメールを公開している方の情報から、

http://www.zojirushi-de-shopping.com/images/event

であった様です。リンク先も正規ドメイン内だったので、偽ページに気づかない方も多数居たと思われます。URLの「images」(※普通はロゴや写真等を格納しそうなフォルダ)であったり、そもそも当選しているのに送料100円を求める…とという不自然な部分に気づいた方も多かった様ですが、象印の正規ドメイン内という安心感を受けて、カード情報を不正窃取された方は一定数出てしまったのは仕方が無いのではないでしょうか。

参考:

一方で、象印側のセキュリティ体制は大手企業(のグループ会社)が提供するサービスにしては、多々問題があった気がします。

まずはHTTP通信であった所がひっかかります。大手企業のサイトの多くはHTTPSでサイトを(部分的に)構築しています。暗号化通信のHTTPSだから安全であるとは言いませんが、セキュリティへの意識が他の大手企業と比べて、あまり高く無かった事の表れと言えるかも知れません。

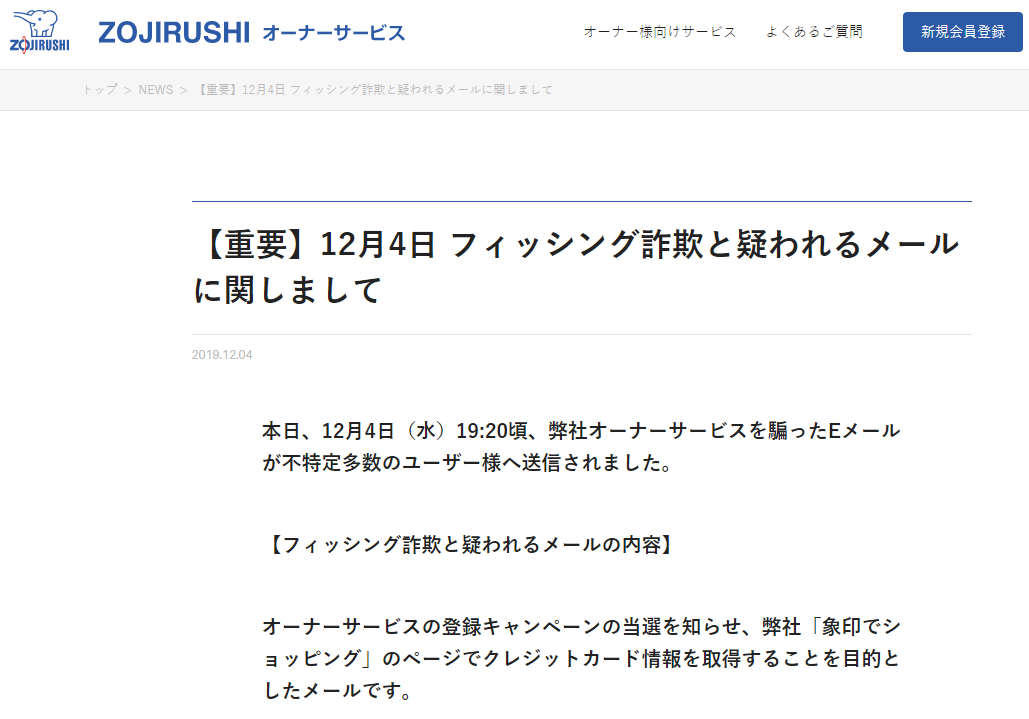

象印でショッピングサイトは現在閉鎖されており、魚拓サイトからはこれ以上は原因になりそうな所が分かりませんでしたが、今回の漏えい被害を受けた顧客が多数登録していたと思われる、象印の別サイト(ZOJIRUSHIオーナーサービス)にも、フィッシングに関する情報が掲載されていました。これを見ると、、12月4日夜に多数のフィッシングメールが送信されたとあります。

公式発表には、一部の顧客からの不審なメールの問い合わせが、12月4日の18時頃にあり「象印でショッピング」サイトを停止したのが12月4日の21時頃とありますので、3-4時間位でフィッシングにひっかかった方がカード情報漏えい対象となりそうです。

余談です。。(公開されている情報が少ないので、以下は可能性があるかも?といった程度の中途半端な状態です)

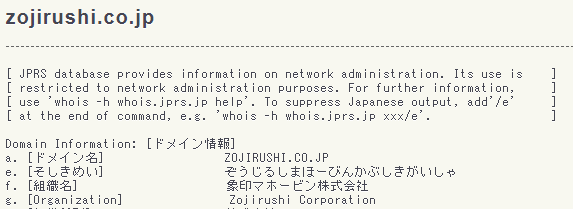

象印本体のHPにおけるWhoisは‥当然こうなる訳ですが、

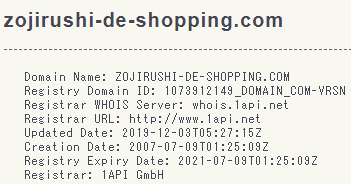

今回漏えいが発生した「象印でショッピング」はドメイン管理を専門とする1apiの登録でした。象印グループでの登録ではないのは少し気になりましたが、これも特にそれ以上は怪しい所は感じませんでした。

ではフィッシングメールで名前が使われていた、ZOJIRUSHIオーナーサービスはどうかというと、こちらは象印本体の登録でした。

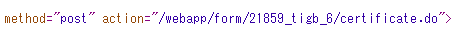

しかし、オーナーサービスの会員サイトのいくつかのページのソースを見ると・・・ちょっとひっかかる所がありました。

例えばログインの所ですが、象印の前述のドメインではない所が出てきます。

拡大すると・・

『https://tigb.f.msgs.jp』

というドメインがログイン回り(問い合わせ、パスワード忘れ・・・等々)で出てきます。

このドメインを調べてみると・・・シナジーマーケティングという会社の登録になっています。

どうやらCRMサービス提供の会社の様ですが、

Webサイト制作も行っている様ですので、ZOJIRUSHIオーナーサービスのサイト制作も行っていたのかも知れませんが、この辺りは分かりません。

正式リリースにはZOJIRUSHIオーナーサービスのWebサイトの会員DBが攻撃を受けたとは書かれていません(象印でショッピングのみ記載あり)ので、ここは関係は無いものと思いますが、顧客パスワードの問い合わせをこちらの企業で請け負っているのであれば、顧客DBへのアクセス権があるのではないかと推測されるので、攻撃を受けた、象印でショッピングがサードパーティがを使っていたのだとすれば、そうしたサービス経由での攻撃だった可能性もあるかも知れません。

余談の余談です。では、、、どうしてそうした懸念を持ったかと言うと、ページソースから判別する限り・・・シナジーマーケティングがZOJIRUSHIオーナーサービスに提供しているサービスでは、以下の感じで複数ページのソースに出てくるのですが、

既にサポートが切れているApache Struts1を使っていると推測されるからです。「.do」はApache Struts1の代表的な拡張子です。当然そうした事は承知の上で、多層防御をしているのかと思いますが、サードパーティ側の方が脆弱性がある機能を顧客(象印等)に提供をしているのだとすると、少し怖いものを感じます。

カード情報漏えいに関してはフォレンジック調査中とのことですので、続報リリースがそのうち出されるのではないかと思いますので、また手掛かりになりそうな情報が出たら、追加で考えてみたい事件でした。

本日もご来訪ありがとうございました。

■日本人のためのパスワード2.0 ※JPAC様 ホームページ

7/8に日本プライバシー認証機構(JPAC)様からホワイトレポートをリリースしました。キタきつねとしての初執筆文章となります。「パスワードリスト攻撃」対策の参考として、ご一読頂ければ幸いです。

更新履歴