まつ毛エクステ等のエステ商材を取り扱うLASH DOLL JAPANからカード情報が漏えいしていると発表がありました。

www2.uccard.co.jp

公式発表

2. 本事案の原因、及び内容

(1) 本事案発生の原因

本事案発生の原因は、上記フォレンジック調査により、弊社サイトのシステムの一部において脆弱性が存在し、そこに対して第三者が不正アクセスを行いペイメントアプリケーション(決済情報画面)の改竄を行ったことによるものと判明致しました。

① 2019年9月20日から同年10月4日の期間に、弊社サイトを通じてクレジットカード決済にて商品のご購入を頂いたお客様(355名様分)

② 2019年10月5日から同年10月10日の期間に弊社サイトにてクレジットカード情報をご入力頂いたお客様 上記、① のお客様に関して、お客様のカード名義人氏名、カード番号、カード有効期限、セキュリティコードが流出した可能性がございます。なお、②のお客様のクレジットカード情報については流出した可能性がございますが、特定はできておりません。

(公式発表より引用)

キタきつねの所感

不思議な事に、2回の流出期間がある(①と②)と公式発表されています。しかも②についてはフォレンジック調査でも被害内容が特定できていません。

(※以下想像が過分に入ります)

この手のECサイトへのオンラインスキミング(デジタルスキミング)攻撃パターンは主に2つあります。※もっと高度なAPT攻撃もありますが・・・

■真正サイトの「決済ページに直接」スキマー(Java Scirpt等の不正コード)を挿入する

※決済ページが呼び出しているパラメータやサブプログラムが攻撃される可能性もある

■真正サイトの決済ページへの「決済ページへ飛ぶページ」を改ざんして、フィッシングサイトの偽決済ページへ誘導する

※カード情報を窃取した後は、エラー表示等をした後に、真正決済ページに転送する

両方の攻撃共に「Webページ改ざん」があった事になりますが、対象が「決済ページ」なのか「決済ページへ飛ぶページ」なのかが違います。

① 2019年9月20日から同年10月4日の期間に、弊社サイトを通じてクレジットカード決済にて商品のご購入を頂いたお客様(355名様分)

解説が長くなりましたが、公式発表内の最初の攻撃(①)については、LASH DOLL JAPANのサイト側(決済情報画面)にスキマー(不正JavaScript)を仕掛けられたのかと思います。

あまりこの補足が書かれる事がないのですが、今回の公式発表には、

(1) 本事案発生の原因

本事案発生の原因は、上記フォレンジック調査により、弊社サイトのシステムの一部において脆弱性が存在し、そこに対して第三者が不正アクセスを行いペイメントアプリケーション(決済情報画面)の改竄を行ったことによるものと判明致しました。

決済情報画面が改ざんされたのが原因と明記されていたので、①の攻撃がフィッシングページへの誘導からのカード情報漏えいであったとは、この表現からは想像できません。

改めて②についての記載を見ると、

② 2019年10月5日から同年10月10日の期間に弊社サイトにてクレジットカード情報をご入力頂いたお客様

(中略)

②のお客様のクレジットカード情報については流出した可能性がございますが、特定はできておりません。

2019年10月4日にクレジットカード会社から連絡を受け、カード決済を一時停止しています。その後(10月5日~10日)にカード情報が漏えいした可能性がある部分は「どうやって?」と言う疑問が残ります。

カード決済が停止している中で、カード情報が漏えいした可能性があるとなると、恐らく②はフィッシングページに連れていかれる攻撃だったと思います。ECサイトが「スキミング検知」をした事を攻撃者が気づいて、2回目の攻撃(ページ改ざん)をしたのかと推測します。

その一方で影響特定ができない事を考えると、

決済ページへのジャンプページ改ざん>フィッシングサイト(カード情報不正窃取)

フィッシングページから真正決済ページに戻す処理を意図的にしなかった(ECサイト側に検知されるので)と推測します。この場合、外部のフィッシングページ側のログをフォレンジック調査するのは困難ですので、影響範囲特定が出来なくなった事も説明がつきます。

いずれにせよ、2度のECサイト(LASH DOLL JAPAN)側は2度の改ざん攻撃を受けた可能性があり、これが正しければ「カード決済を止めた」事に安心した所を突かれた「油断」が真の原因だったと言えるのではないでしょうか。

LASH DOLL JAPANはカード決済を停止する際に、カード会社やフォレンジック調査会社の助言を受けて対応したのかとは思います。しかし決済画面の改ざん(スキマーを仕掛けられる)攻撃を受けた場合、ほぼ間違いなくサイトの管理者権限を奪取されています。最初に侵入された穴が開いたままだと、上記に推定される2度目の攻撃が成立してしまう可能性があるので、穴を潰す(管理者パスワードを変更する)事を優先する必要があったのかなと想像します。

※変な操作をする事で、証拠保全が出来なくなり、フォレンジック調査を阻害する原因ともなるので、カード会社やフォレンジック調査会社の助言の元で対応する必要がある事を補記しておきます。

さて、サイト調査の方ですが、ECサイト構築パッケージについて、去年7月(侵害発生の少し前)の魚拓を確認してみましたが、EC-CUBEとは証跡パターンが違っていました。

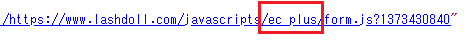

ソースを見てみると、EC PLUSと見られるURL構造でしたので、恐らくEC PLUSを利用していたものと推定されます。

ecommerce-plus.jp

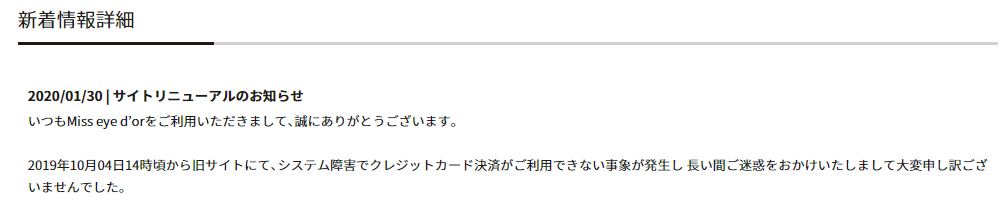

現在のサイトは今年1月にはサイトリニューアルがされていて、どうやら事件を受けて対策がされた様です。

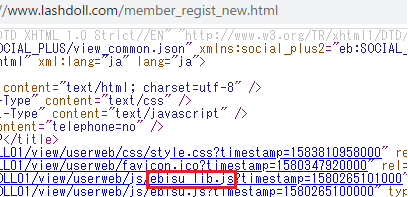

ECサイト構築パッケージの癖がでやすい会員登録の画面(URL構造含)も違っていましたので、EC PLUSから移転した様です。

ソースを見ると、「ebisu_lib.js」等が確認されたので、他サービスへ乗り換えした事が分かります。

www.ebisumart.com

今回攻撃を受けた脆弱点が、ECサイト構築パッケージ提供側にあったかどうかは分かりませんが、ECサイト側は、常に攻撃を受ける可能性がある事を考えて、カード決済画面のWeb改ざんや、管理者権限の強化を図るべきであり、セキュリティ機能が不足しているのであれば、サービス移転も含めて検討すべきなのかも知れません。

本日もご来訪ありがとうございました。

Thank you for your visit.

更新履歴