NTT Comが外部からの不正アクセス(APT攻撃)を受けて、顧客621社のサービスに関する工事情報の他、社内業務情報が外部に流出した可能性があると発表しました。

japan.zdnet.com

NTTコミュニケーションズ(NTT Com)は5月28日、同社設備への不正侵入と一部情報の外部流出の可能性を明らかにした。7日に不正侵入が検知され、11日に情報流出の可能性が判明したという。

同社によると、情報流出の可能性があるのは、法人向けクラウドサービス「Bizホスティング エンタープライズ」や「Enterprise Cloud1.0オプションサービス」に関する工事情報管理サーバーに格納されていた621社の情報と、社内業務で利用しているサーバー群に格納されていた情報になる。

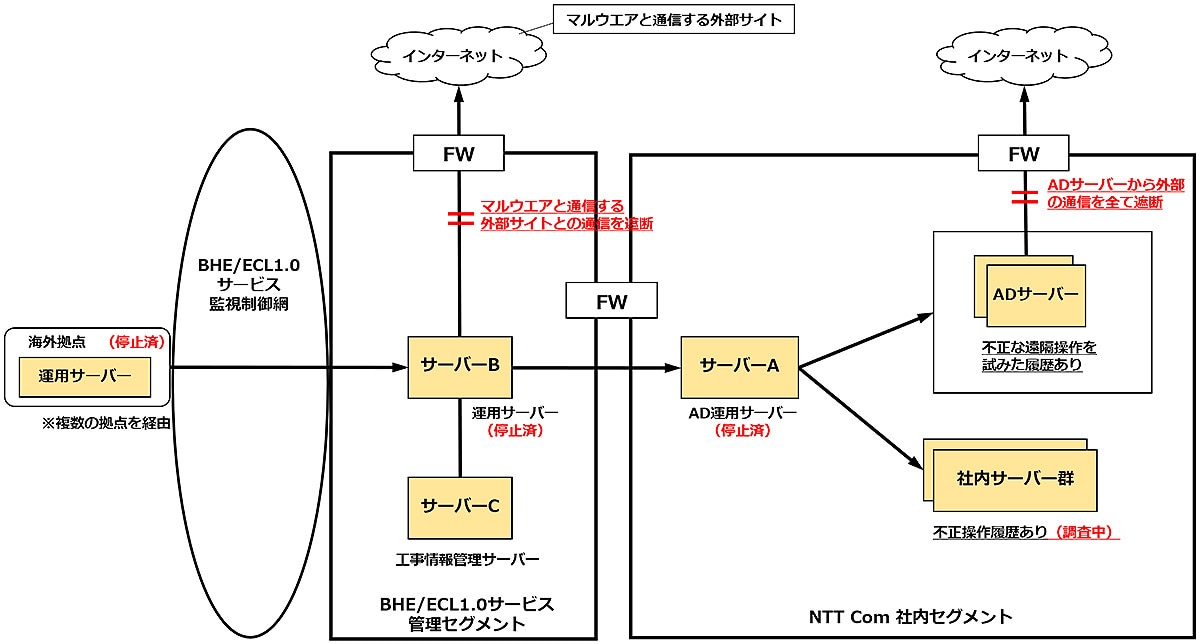

不正侵入は、同社内のActive Directory(AD)サーバーに対して不正な遠隔操作を試みたログをシステム主管部門が検知したことで判明し、同日中に遠隔操作の踏み台に使われたAD運用サーバーを緊急停止したという。

その後の調査で、AD運用サーバーに対しても工事情報管理サーバーと同じセグメント内にある別のサーバーから不正侵入が行われていたことが分かり、このサーバーも緊急停止したという。同社では、不正な遠隔操作を試みられたADサーバーから外部に向かう通信およびマルウェアと通信する外部サイトとの通信を遮断した。情報流出の可能性は、サーバー群などのアクセスログの解析から分かったとしている。

(ZDNet記事より引用)

公式発表

キタきつねの所感

(以下現時点で読み取れる情報に対するコメントであり、過分に想像が入ります)

公式発表も見てみましたが、意外に内側に入られたなという印象です。フォレンジックの時系列情報が、5/7の内部検知と、5/11の情報漏えいを把握の2点しか書かれてないので、いつから侵害を受けていたのか分かりませんが、海外拠点(シンガポール)経由で本丸が攻められた部分から想像すると、かなり前から侵入されていたと考えるのが妥当な気がします。

※下図はNTTコミュニケーションズ公式発表から引用

大きく3つの侵入ステップあります。

まず海外拠点(※公式発表からシンガポール拠点)侵入ですが、ここにも顧客データが保存と思いますが、攻撃側はここは襲わなかった様です。

その後、海外拠点の「運用サーバ」を監視していた、サーバBのセグメントに侵入して、NTT Com社内セグメント(本丸)への攻撃しようと、外部から更なる攻撃ツールを呼び込んだのかと思います。

その上でサーバA(AD運用サーバ)の権限を乗っ取り、踏み台としてADサーバ群や社内サーバ群を攻撃し、窃取した情報を外に持ち出したと推測されます。

漏えいした可能性があるデータ対象を見ると、工事情報管理サーバ(サーバC)の顧客情報が621社含まれています。何が含まれているかは公式発表には書かれていませんでしたが、時事通信の記事に少し書かれていました。

NTTコミュニケーションズ(東京)は28日、国内サーバーが不正アクセスを受け、621社分の法人顧客の情報が流出した可能性があると発表した。流出したのは法人のサービス申込書や設定情報などで、政府の機密情報や個人顧客の情報は含まれていないという。

(時事通信記事より引用)

担当者名や、ネットワークサービス利用等の情報が漏えいした可能性はありそうですが、顧客各社にとって「機密情報」とまでは至らない情報だった様です。

実は、さりげなく「調査中」としか書かれていませんが、【NTT Comの社内サーバ群】の方が機密情報や営業情報を多く保有していた可能性が高い気がしました。

※推測でモノを言うと、よく読者の(通りすがりの)方に”お叱り”を頂くのですが、少ない公開情報を元に推測で所感を述べているブログですので、ご容赦頂ければ幸いです。

事件の背景を考えていくと、サーバBの居る真ん中の「管理者セグメント」は内部脆弱性診断をしてなかった気がします。(※NTT Comのデータセンターの中にはPCI DSS準拠の施設もありますのが、こうした施設は実施が必須です)シンガポールのサーバをTrust(信頼)していて、サーバAもサーバBをTrustしていて、社内サーバー群やADサーバ群もサーバAをTrustしている。内部セグメントに対して、Trust機器として構成されていたと考えると、本丸まで侵入できる可能性を感じます。

0ディやパッチ当てのミスで、サーバーB>サーバーA>ADサーバ群/社内サーバ群と攻められた可能性はありますが、国内でも実績豊富を持ちデータセンターを運営していたNTT Comが、そうした基本的な所で大きな穴があったというシナリオは、あまり想像できません。

もう1つ、公式発表では「今後の対応」として書かれていますが、非常に重要なヒントが隠されている気がするのは以下の部分です。

3.今後の対応

BHEは、ご利用中のお客さまの環境を新サービスへ移行しておりました。このたび、移行に伴って撤去を控えていたサーバーB、海外の運用サーバー、ならびに一部の通信経路が、攻撃者の侵入経路として利用されたと考えております。

今後の対策として、新サービスへ移行中の設備に対しても、物理的な撤去が終わるまでは最新の攻撃手法に対応可能なセキュリティ対策を適用し、またお客さまが利用停止される都度、不要な通信経路の停止を徹底いたします。引き続き社内サーバー群の調査を行うとともに、再発防止のためのセキュリティ対策、監視体制のさらなる強化を進め、より一層のサービス品質の向上を図ってまいります。

(公式発表より引用)

上記の内容をつないでみると、撤去をしてなかった『サーバB』、つまり旧サービス管理セグメントの端末は、最新の攻撃手法に対応できるセキュリティ対策が適用されてなかったと読み取れます。要は新サービス側の監視体制に比べて、徐々にユーザが少なくなっている旧サービス側は監視体制が甘かった事を示唆しています。

こうした旧サービスから新サービスの切替えを狙われた例は、例えば2019年のマリオットもそうだったかと思います。

foxsecurity.hatenablog.com

NTT Comの場合、リリース情報を見ると、4月30日にEnterprise Cloudのサイトリニューアル情報がUPされています。

もう少し前に遡ると、ITmediaの記事に、パブリッククラウドサービス「Cloudn」が2020年末で終了し、Enterprise Cloudに大~中規模基幹システム寄りのユーザを寄せる事が書かれています。こうした公開情報を見て、攻撃者(ハッカー)が【大手企業の機密情報】を狙って攻撃を仕掛けてきた可能性は十分にありそうです。

www.itmedia.co.jp

NTT Comのサイトを調べていて、新サービス側(Enterprise Cloud)のセキュリティのホワイトペーパーが掲載されているのを見つけました。これを読む限りではありますが、あまり脆弱な点は(当然ですが)無いのですが、内部でラテラルムーブメント(横移動)を許したあたりに、NTT Comのミス(想定外)があったのかと思います。

※5/30追記

軍事時密が漏えいした可能性が報じられていました。第一報の段階でNTT Comは把握していたのですが、防衛省への報告を優先したのかなと想像します。また、この攻撃全体がAPT攻撃として考えるべきのだと思います。

www.ntt.com

mainichi.jp

※5/31追記

5/29共同通信の記事を見落としてました。漏えいした情報は、「自衛隊の通信ネットワークに関わる情報」と書かれています。海上作戦センターの通信設備や、自衛隊拠点の回線情報など100以上のファイルとあり、サーバC(工事情報管理サーバ)にこの情報があった可能性が高い気がします。防衛省指定の秘密や保護すべき情報については、NTT Comは「流出の可能性があるものに、防衛省関連の情報が含まれるかは回答を控える」とコメントしていますので、漏えいした・・・可能性は十分にありそうです。

www.47news.jp

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴

- 2020年5月29日 AM(予約投稿)

- 2020年5月30日 AM 追加報道を受けて追記