米国で5番目に大きなビジネス専門の旅行代理店であるCWT(旧カールソン・ワゴン・トラベル)がランサム被害を受け、ランサム(身代金)を支払ったと報じられていました。

threatpost.com

世界中の顧客を抱える企業旅行代理店業界の巨人であるCWTは、ランサムウェア攻撃を受けて、未知のハッカーに450万ドルの支払いを迫られた可能性があります。

独立系マルウェアハンター@JAMESWTは木曜日にツイートし、CWT(旧称Carlson Wagonlit Travel)に対して使用されたマルウェアサンプルが7月27日にVirusTotalにアップロードされたと発表した。彼はまた、問題のランサムウェアがラグナルロッカーであることを示す身代金メモを含めました。

Threatpostへのメディアの声明で、CWTはサイバー攻撃を確認しました。この攻撃は先週末に行われたと述べています。「予防措置としてシステムを一時的にシャットダウンした後、システムがオンラインに戻り、インシデントが停止したことを確認できます。」

@JAMESWTはまた、身代金要求が414ビットコイン、または現在の為替レートで約450万ドルを要求したと報告しました。CWTのスポークスパーソンは、身代金が支払われたかどうか、攻撃の技術的な詳細、またはどのようにして迅速に回復できたかについてのコメントを拒否しました

(Threat Post記事より引用)※機械翻訳

公式発表

キタきつねの所感

CWTはビジネス旅行専門の旅行代理店で150か国以上の国と地域にネットワーク網を持ちます。従業員は約1.8万人(※日本の最大手JTBの従業員は約3万人)と、全米でも大手の旅行代理店です。

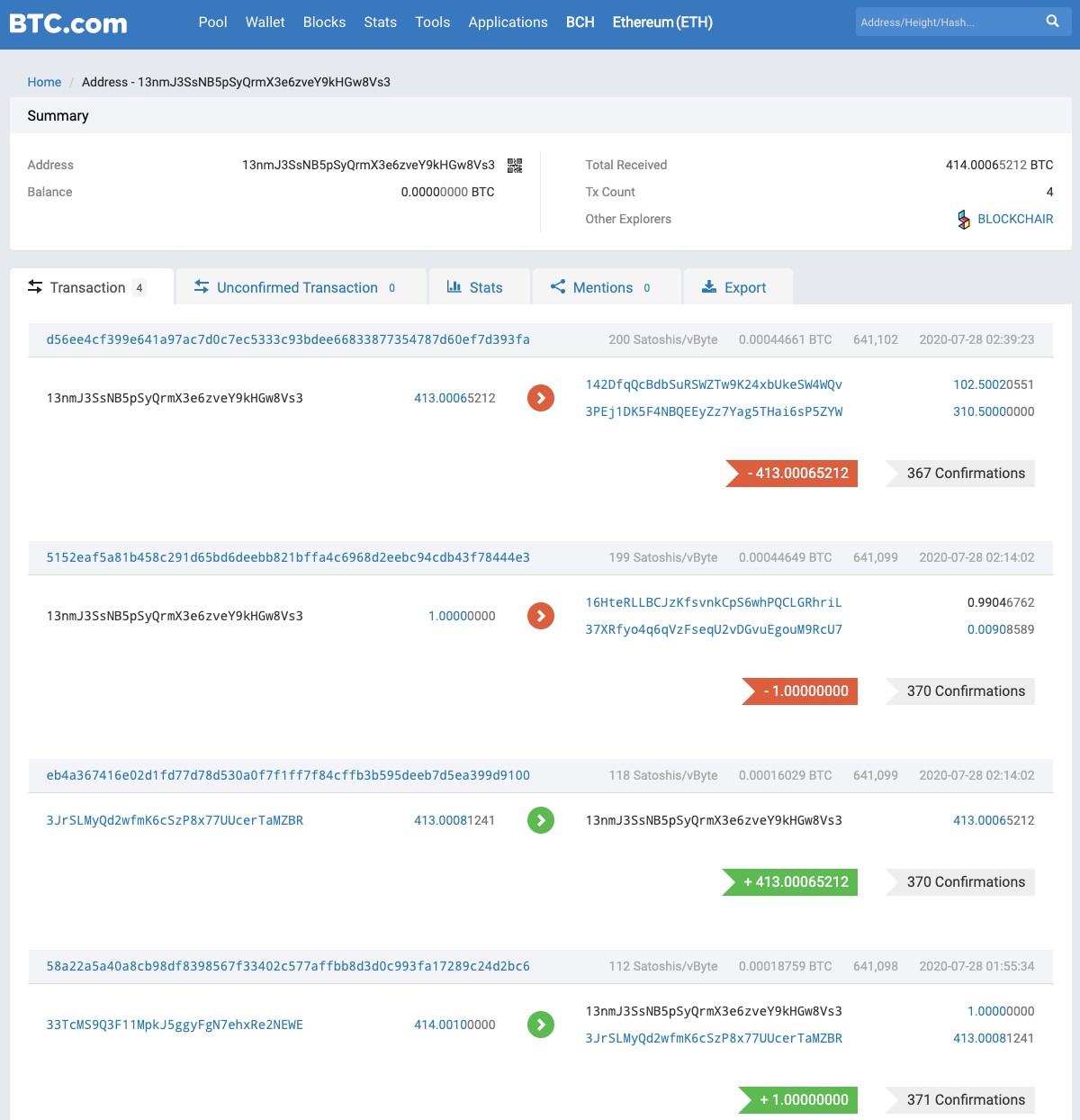

どうやら7月下旬にランサムが拡散した様ですが、マルウェアハンターのJAMESWT氏がTwitterでランサムメモと、BTCの取引ログから414BTCが支払われたらしいと投稿し、CWTのランサム被害について海外メディアが一斉に書き始めた様です。

ランサム自体は『Ragnar Locker』が用いられた様です。Virus Totalへの初回投稿は7/27だった様です。

※比較的新しいためか、適切な日本語の解説記事が見つかりませんでしたが、naked securityが日本語記事を書いていたので、こちらを以下参考まで。

nakedsecurity.sophos.com

当初は1000万ドルの身代金が要求されていた様ですが、約450万ドル(約4.8億円)を払った可能性が指摘されています。

JAMESWT氏の投稿から下記画像を引用しますが、7/28に414BTCの取引があり、これがCWTのランサムだった可能性を指摘しています。

ハッカーは、財務報告書、セキュリティ関係書類、電子メールアドレス、給与情報、従業員の個人情報等、2テラバイトのファイルを盗んだとランサムメモに残しており、CWTが機微な情報が漏えいする脅迫に屈した(2重脅迫に負けた)と考えられます。

※当ブログでも何度か取り上げていますが、最近のランサムオペレーター(ハッカー集団)は、ランサムで暗号化する前に、企業や組織の機密データを窃取しており、仮にバックアップから復旧が可能であったとしても、機密データを公開する脅迫をしてくる、いわゆる2重の脅迫(1粒で2度美味しい攻撃)を仕掛ける戦略に変わりつつあります。

仮に暗号化されたファイルをバックアップから復旧できたとしても、企業が機密データを外部公開されてしまうリスクもあり、その結果として個人情報や機密情報を漏えいした際に、訴訟リスクも抱える事などから、それを考えるよりも「身代金を払った方が得」と思う企業が増えてきている様です。

身代金を払っても復号鍵を入手し、システムを短時間に復旧できない可能性もあるのですが、最近はランサムオペレーター(ハッカー側)もビジネス化していて、きちんと復旧できる様になってきている事も、こうした「2重脅迫」攻撃手法が流行っている背景にあるのかも知れません。

余談ですが、「こんな事に将来ならない為の推奨リスト」というランサムオペレータからのありがたい「助言」も投稿されていました。

非常に含蓄がある内容だと思いますので、全文訳をつけておきます。

- ローカルパスワードをオフにする

- 管理者セッションの強制終了

- グループポリシーでwdigestの値を "0 "に設定すると、 UserLogonCredentialの値が "0 "に設定されている場合、WDigestはメモリに資格情報を保存しません。

- 毎月パスワードを更新しましょう

- ユーザーに付与された権限をチェックして、最大の権限を減らし、正確なアプリケーションにのみアクセスできるようにしてください。

- ほとんどの場合、Applockerのような標準的なWindowsソフトウェアで十分です。

- 必要なアプリケーションのみを実行することを承認します。

- アンチウイルスに頼るのはやめましょう、本当に役に立つAVはありません。

- エンドポイント検出・応答セキュリティ(EDR)をインストールし、IT管理者にそれを使って作業することを教えてください。

- 大企業の場合は、最低でも3人のシステム管理者が24時間勤務し、最大で4人の管理者が3交代で1日8時間勤務することをお勧めします。

(www.DeepL.com/Translator にて翻訳)

この内容を意訳すれば、以下の様に攻撃(ハッカー)側が考えているのだと思います。重点的に警戒するポイントとして、参考になるのではないでしょうか。

・ローカルパスワードは解読可能

・繋ぎっぱなしの管理セッションをハイジャックしている

・メモリから資格(ログイン)情報を窃取できる

・パスワード総当たり(使い回しを狙った)攻撃が有効

・不必要に付与されたユーザ権限から横移動(ラテラルムーブメント)

・グループポリシーが正しく設定されてない

・不必要なアプリケーション(攻撃ツール)を実行

・アンチウィルスがあれば安心ではなく、短期の攻撃は検知できない

・EDRが入ってないのでエンドポイントから侵入できる

・大企業のシステム管理者は夜間や休日に居ない

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴