今年の7月には、ネットワーク機器の脆弱性を持つ企業のリストがハッキングフォーラムで販売されている事をCroudstrike社が確認した事が報じられていました。

www.zdnet.com

サイバーセキュリティ企業のCrowdstrikeは本日、イランの国家支援ハッキンググループの1つが、アンダーグラウンドハッキングフォーラムで、侵害された企業ネットワークへのアクセスを販売しているのを発見したと報告しました。

会社は、コードネームPioneer Kittenを使用してグループを識別しました 。これは、Fox KittenまたはParisiteとしても知られる、グループの代替指定です。

Crowdstrikeがイラン政権の請負業者であると信じているグループは、VPN および ネットワーク機器の脆弱性を介して、2019および2020を企業ネットワークへのハッキングに費やしてきました 。

(ZDNet記事より引用)※機械翻訳

元ソース(Crowdstrikeブログ)

キタきつねの所感

私が巡回している海外ニュースソースの多くが、このCrowdstrikeの発表を取り上げています。国内企業も警戒すべき内容だと思います。

Crowdstrikeの発表内容は、企業のネットワーク機器を狙った攻撃が、日経が8/24に報じたPulseSecureVPN製品の脆弱性を狙われた可能性がある国内企業に止まらず、今後も同様な既知の脆弱性を狙った攻撃試行が「他のネットワーク機器を利用しているユーザー」でも起こりえる事を示唆しています。

Pulse Secure "Connect"エンタープライズVPN(CVE-2019-11510)

FortiOSを実行しているフォーティネットVPNサーバー(CVE-2018-13379)

Palo Alto Networksの「Global Protect」VPNサーバー(CVE-2019-1579)

Citrix「ADC」サーバーおよびCitrixネットワークゲートウェイ(CVE-2019-19781)

F5 Networks BIG-IPロードバランサー(CVE-2020-5902)

サイバーセキュリティ企業のClearSkyの報告によると、このグループは上記の脆弱性を利用してネットワークデバイスを侵害し、バックドアを仕掛け、APT33(Shamoon)、Oilrig(APT34)、Chaferなどの他のイランのハッキンググループへのアクセスを提供しています。

(ZDNet記事より引用)※機械翻訳

ClearSkyは、このハッカー集団(PIONEER KITTEN)が攻撃に利用している脆弱性について上記の様に分析しており、既にイランの他のハッカーグループに情報が提供されているとしています。これらの脆弱性はいずれもJPCERT等が注意喚起を既に出しているものです。

PulseSecure製品の900社リストと同様に、このハッカーが販売しているリストにも国内企業が含まれている可能性があります。

自社の製品、あるいはVPNへのアクセスが急激に高まって旧製品を急遽復帰させた様な企業は、(既に侵害が起きて無いかログを確認し)、上記の脆弱性にパッチを当てている、あるいは緩和策が取られているか、確認を急ぐ事を強くお勧めします。

参考まで、JPCERT/CCの注意喚起へのリンクを掲載します。

任意のファイルを読み取り、認証情報などの機微な情報を取得する可能性

攻撃者がリモートから任意のコードを実行できる可能性

遠隔の第三者が任意のコードを実行する可能性

認証されていない遠隔の第三者が、影響を受ける製品の Traffic Management

User Interface (TMUI) 経由で、任意のコードを実行するなどの可能性

PIONEER KITTENはイランを拠点として2017年から活動しており、イラン政府との関係が疑われています。Croudstrikeは、このハッカー集団がイラン政府の請負で仕事をしていると分析しています。

つまり元々はイラン政府に敵対する組織に対してこうした脆弱性を使って攻撃をしていた(いる)中で、不要な、あるいはあまり彼らにとって重要ではない情報(企業リストを)を犯罪者フォーラムでランサムオペレータ―等に販売している様です。

最近こうした攻撃側の「分業制」が進んでおり、攻撃の背景が複雑化してきています。PIONEER KITTENは、イランへの国際的な締め付けが厳しくなっている中、自分たちの専門でない分野の情報を売って収益化を図る目的だったのかと思われます。

今回Croudstrikeが報じているネットワーク機器に対する既知の脆弱性(リスト)は、BIG-IP(今年7月)以外は、JPCERTベースでも昨年9月、今年1月に注意喚起が出ている内容であり、多くの企業は既に対応済だろうと思いますが、対応をしてない企業はいつ攻撃を受けても不思議ではありません。十分な監視、警戒が必要かと思います。

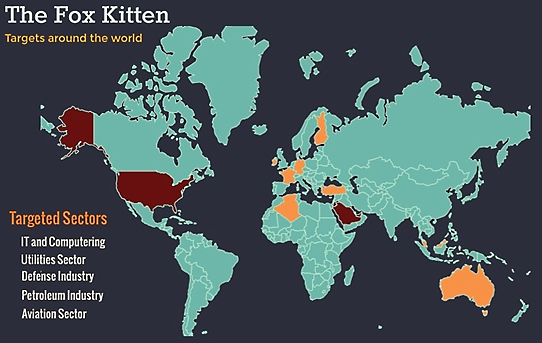

PIONEER KITTENの攻撃対象について、Croudstrikeの分析を引用していると思われるClearSkyの図を引用しますが、この図では、幸い日本は色塗りされていません。

リストの多くは、米国、イスラエル、ドイツ、オーストラリア、フランス、オーストリア、フィンランド、ハンガリー、イタリア、クウェート、レバノン、マレーシア辺りが掲載されているだろうと思われますが、突如「日経」等の国内メディアで報じられて、大騒ぎする事が無い様に、自社のVPN(RDP)環境に影響があるネットワーク機器については、脆弱性情報を特に注意してみておくべきかと思います。

余談です。Crowdstrikeレポートには、PIONEER KITTEN以外にも下記の様な、既知の脆弱性を狙ったグループが存在する事が書かれています。こうしたリスト(販売)は今後も出てくる可能性が高い気がします。

HELIX KITTEN

FANCY BEAR

MYTHIC LEOPARD

GOBLIN PANDA

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴