首都圏を中心に全国280か所にトランクルーム等を運営するマリンボックスからのカード情報漏えいの疑いがある事が発表されていました。

www2.uccard.co.jp

株式会社マリンボックスより、同社サイト「マリンボックス」において、お客様のクレジットカード情報が外部に漏えいした可能性がある、との公表がございました。現在、弊社発行のカードにつきまして、本件に起因する不審な売上の有無を確認中でございます。

(UCカード発表より引用)

公式発表

キタきつねの所感

先に結論から書きますと、EC-CUBE利用のECサイトではありません。また、脆弱点らしき所は1つ見つけましたが、公式発表もありませんので(それはそれでどうかと思いますが)ここが原因だったのかについては、推測の域を出ません。

では順を追って調査した内容を見ていきます。(結論は分からなかったという事なので、面白いものではないかと思いますが)

※以下多分に推測を含む内容です。

まず、新規登録の画面で確認しましたが、現時点で会員サイトは稼働しています。

※カード情報漏えいの疑いを発表して、既にフォレンジック調査に入っていると思いますので、脆弱点は改善されたか、監視が強化されているのかと思います。

※EC-CUBEとはURL構成も違いますし、EC-CUBEをコールしているJavaScriptもソースコードに見当たらず、POSTで情報展開している様でした。

ここで気づくのは、この画面にカード情報の登録がない事です。レンタルボックスの契約は、普通のECサイトでの商品購入と少し違う様なので、支払い方法の所の説明を見てみると、段階を踏んだ手続きである事が書かれていました。

これを読むと、仮申し込み確認がされた後、マリンボックスからメールが送信され、このメール本文中に支払い方法を登録するためのURLが掲載される様です。

気になったのが、3行目の部分にある、決済代行会社の役割です。

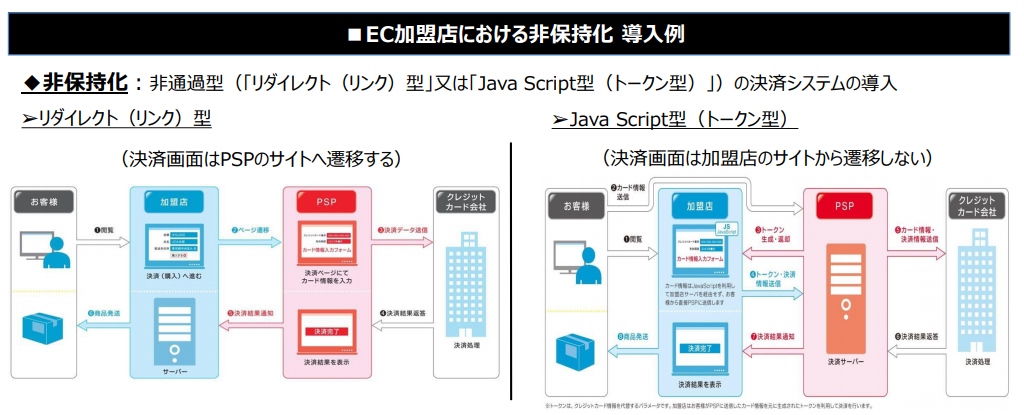

改正割賦販売法のガイドラインである、「クレジットカード・セキュリティガイドライン(実行計画の後継文書)」にあるカード情報非保持を実現するには、決済代行会社等が提供するカード情報非保持サービスを利用するのが一般的ですが、この方式は「JavaScript(トークン)型」と「リダイレクト(リンク)型」の2方式があります。

※クレジットカード・セキュリティガイドラインから引用

今回のケースでは、JavaScript型だった可能性が高い気がします。この手の侵害原因の全てがカバーされる訳ではありませんが、リダイレクト型の場合は決済代行会社側の画面(領域)でカード情報が入力されますので、もしこれが仮に決済代行会社側の脆弱性が原因だったとすると、同じ決済代行会社を使う別のユーザーも被害に遭っていた可能性が高いかと思います。

しかし、metaps Payment社のHPには特にそうした事を伺わせる発表はありませんので、(現時点では)決済代行会社側に問題があってマリンボックス社のカード情報漏えいが発生した可能性は低いかと思います。

それではJavaScript型だったとした場合、どこが狙われた可能性があるのか?と考えると・・・

この「支払い方法登録=カード情報入力」が行われている「WEB」が、マリンボックス側のHP上だった可能性を感じます。このページ(周辺)が改ざんされ、スキマー(カード情報を窃取する悪意あるJavaScript等のプログラム)を設置されてしまったとすれば、辻褄が合ってきます。

※リンク型でもジャンプページが改ざんされた場合は同様の被害が発生する可能性がありますが、メール本文中に決済代行会社(別ドメイン)のURLを記載するとフィッシングメールと間違われる可能性が高くなりますので、マリンボックスのドメインへ誘導した(=JavaScript型だった)と推測します。

この「WEB」ページは外部から確認できないので、推測にしか過ぎませんが、調査をしていて、マリンボックス社のHPに事件につながったかも知れない脆弱点を見つけました。

HPのソースコードを見てすぐ気づいたのが、WordPress(wp-content)の利用です。

WordPressやWordPressのプラグインの脆弱性はそれなりに出てきますので、ここを攻められた可能性も十分考えられるのですが、もう1つ気になる点がありました。

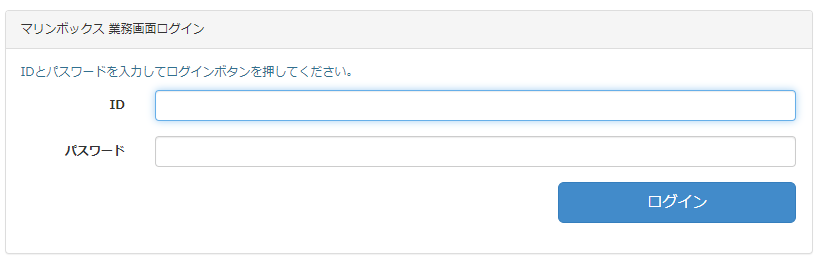

詳細は書きませんが、少し探しただけで、この画面にたどり着きました。後は管理者IDが脆弱なIDとパスワードでない事を祈るだけ・・・なのですが(※隠すか多要素認証を導入すべきです)、ここを仮に突破されたら、上記に書いた様なスキマーを仕掛ける事は比較的容易なのではないかと思います。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴