世界中の多くの企業をランサムの恐怖に陥れたと言っても過言ではない、ランサムオペレーターのMazeが自身のWebサイト(DarkWeb)上に活動停止のリリースを出しました。

grahamcluley.com

組織からデータを盗み、その安全な帰還のために支払われる身代金を要求した悪名高いサイバー犯罪ギャングのウェブサイト上のプレスリリースは、それが閉鎖されていることを述べています。

(中略)

しかし、今日、Mazeサイバー犯罪グループのメインWebページは、運用を縮小していることを発表する「プレスリリース」に置き換えられました。

(GrahamCluleyブログ記事より引用)※機械翻訳

キタきつねの所感

Mazeは数多くのランサムオペレーターの中で、その実績と2019年後半にMazeが始めた「2重恐喝」手法や自身のWebサイトでの企業名公開(他のランサムグループ分を含んでいたとも言われています)などの新たな手法は、今や多くの主要ランサムオペレータが実施しており、Mazeがランサムビジネスをリードしてきたと言っても過言ではありません。

※MazeはMalwarebytesの研究者によって2019年5月に発見されました。ChaChaとしても知られています。

※2重恐喝は、ランサムによって暗号化された企業データの解除キーに対する身代金恐喝と、暗号化する前に企業のデータを盗みだしていて、身代金を支払わないと内部データを公開するとする2段階の恐喝する手法です。

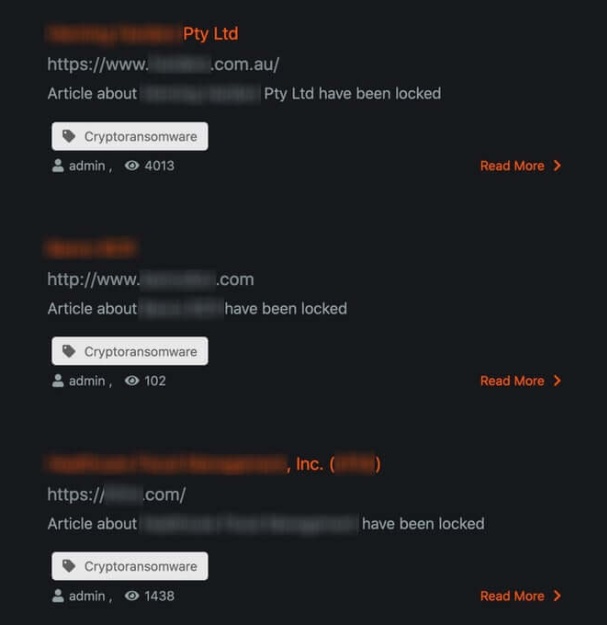

改めて、Mazeの被害を受けた(とされる)企業/組織を調べてみたのですが、日本でも名が知れた企業を含め結構あります。日本でも自動車部品の金型設計/製造のTMWが今年5月に被害を受けたと発表しています。

これ以外にも当然”秘密裏に身代金を支払った”企業もあるかと思いますので、非常に大きな”ビジネス”収益を上げていた事がよく分かります。

■Mazeの主な被害企業/組織

| 企業/組織名 |

企業/組織名 |

| Southwire |

Grecco Auto |

| RBC |

Bouygus Construction |

| THEONE |

Mitch Co International |

| Bakerwotring |

Einhell |

| BILTON |

Continentalh3

|

| Congnizant |

Groupe Europe Handling SAS

|

| Hoa Sen Group |

Fretalli Beretta

|

| Canon USA |

Bird Construction |

|

Xerox

|

Groupe Igrec

|

|

City of Pensocola

|

Auteul Tour Eiffe

|

| Chubb |

MD Lab |

| Allied Universal |

Visser |

| Pitney Bowes |

Kimchuk |

| ExecuPharm |

TMW |

その悪名高きMazeが、突然”ビジネス”停止を発表しました。ランサムは未だに活発で、毎週の様にその被害が報じられていますので、ビジネスが上手く行かなくて・・という事は考えられません。

司法の手が伸びている(司法取引の結果)・・・というのも、多くのセキュリティ専門家が驚きを持ってこのニュースを聞いた記事を多数挙げている事から考えても(今の所は)想像できません。

DarkWebのサービスでよくある”内輪もめ”辺りか、十分に稼いだので「早期退職(アーリーリタイア)」辺りなのかなと勝手に思ったりします。

※根拠はありません

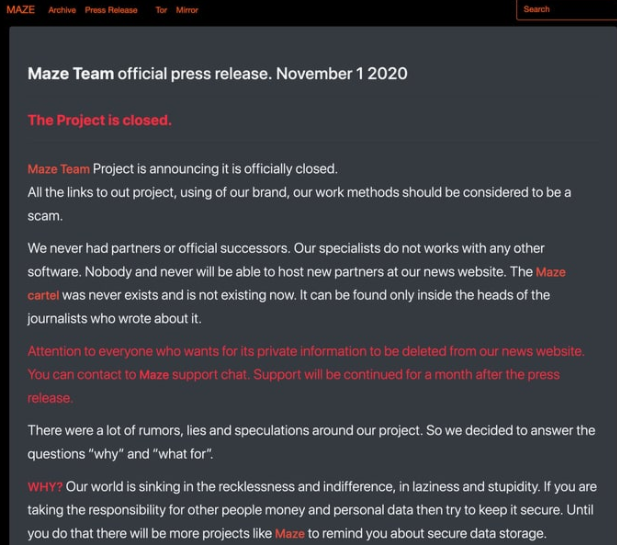

Mazeが今回出した11/1付けのPJ停止「プレスリリース」を改めて見てみます。

※スクリーンショット及びその内容はGrahamclulyブログ記事から引用します

「プロジェクトは閉じています。」

「MazeTeamProjectは、正式に閉鎖されたことを発表しています。

私たちのブランドを使用したプロジェクトへのすべてのリンクは、私たちの作業方法は詐欺と見なされるべきです。」

「パートナーや公式の後継者はいませんでした。当社のスペシャリストは、他のソフトウェアを使用していません。誰も、そして決して私たちのニュースウェブサイトで新しいパートナーをホストすることはできません。迷路カルテルは存在しなかったし、現在も存在していません。それについて書いたジャーナリストの頭の中だけで見つけることができます。」

「私たちのニュースウェブサイトからその個人情報を削除したいすべての人に注意してください。Mazeサポートチャットに連絡できます。プレスリリース後1ヶ月間サポートを継続します。」

(中略)

世界が変換されますと、「私たちはあなたに戻ってきます。私たちは、再びエラーやミスをお見せして、迷路のあなたを取得するために戻ります。」

(GrahamCluleyブログ記事より引用)※機械翻訳

少しユニークだと感じたのが、正式にMaze(ブランドとしての)活動停止なので、今後Mazeを騙るものが出てきたら、それは詐欺であると発表している点です。

同業者の停止便乗詐欺を警戒しているという事なのでしょうが、このリリース後も、つまり11月一杯は2重恐喝被害企業/組織のサポート(身代金を払えばデータを消す/復号キーを渡す)はするとした内容を含め、ランサムはビジネスとして確立されてしまっている事を改めて実感します。

ランサムの身代金回収に新たな道を切り開いたMazeの手法は、別なランサムオペレータ(ハッカー)が進化させていきそうですが、今回改めてMaze関連の記事を読んでいいて気になったのが、彼らの攻撃手法です。

最初の入口は、他のランサムと同じく、フィッシングメール、そしてRDPやVPN装置の脆弱性などが主なターゲットとなります。

その後のラテラルムーブメント(横移動)の手法として、Cobalt StrikeやMetasploitを使って、(次の脆弱性を見つけて)権限昇格などを狙うというのも、重要かも知れません。つまり、これらのツールを使った内部脆弱性スキャンをランサムオペレータの前にきちんと出来ていれば、ランサムの被害を抑えられる可能性が高いという事です。

その後の手法(パワーシェルやC2サーバ接続等)は他のランサムやAPT攻撃と変わりませんが、Mazeらしい攻撃だなと思うのが、リストアデータ(Shadow copy)の削除をして、ITチームが復旧するのを妨げる事を実行している点です。

こうしたMazeの攻撃手法は、防衛・検知のポイントとして注意しておくべきかと思います。

Mazeが活動を停止したとしても、他のランサムが活発になっていく事が予想されますので、安心せずに、ランサム対策、もっと言えば多層防御を各企業/組織でしっかりと実践していく事が重要なのかと思います。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴