The Hacker Newsの記事を読んで、企業がセキュリティ投資をいくら増やしても、シャドーIT対策が不十分であれば、データ侵害を防ぎきれない可能性を改めて感じました。

thehackernews.com

まずは2020年を振り返ってみましょう!

昨年表面化した問題のリストに加えて、2020年は、漏洩した資格情報とPIデータの新記録数をマークしたため、個人データ保護にとっても厳しいものでした。

1年間で200億件ものレコードが盗まれ、2019年の120億件から66%増加しました。信じられないことに、これは2018年に盗まれた23億件の比較的「少量」のレコードの9倍です。

この傾向は指数曲線に適合しているようです。さらに悪いことに、2021年末までにこれらの数でさえも限界に達する可能性がある年末の「Solorigate」キャンペーンからのフォールアウトはまだ見られません。

漏洩したデータの中には、ユーザー名、パスワード、クレジットカード番号、銀行口座の詳細、医療情報、その他の個人データが含まれています。悪意のある攻撃者は、これらの情報の宝庫を詐欺やさらなる攻撃に利用します。

(The Hacker News記事より引用)※機械翻訳

キタきつねの所感

SCIRGEのデータよると、2020年に漏えいしたデータは200億件(前年比66%増)/インシデント件数:1114件。

2017年が8.26億件ですので3年で24倍に増加している事になります。

Zoomのデータ漏えい、米国大統領選挙関連での漏えい、マリオット、任天堂、GoDaddy等々、去年のインシデント発表は、確かに多かった気がします。

しかし極めつけは、Solorigate(=SolarWindsサービス利用組織からのデータ漏えい)です。直接的な被害を受けた企業数は少ないと言われていますが、まだ終わりが見えず、2021年にかけても多数の組織からインシデント発表につながる可能性があります。

記事では、世界的なITセキュリティ投資額が増えている(1200億ドル規模)というデータを挙げならが、データ漏えいが年々増加している点に対し、

「なぜ企業や組織はまだ失敗しているのですか?」

と疑問を呈しています。

その主な原因の1つは、シャドーITである。こうした指摘に対して「耳が痛い」企業・組織が多いかも知れません。

いまさら書くまでもないかと思いますが、シャドーITとは企業の情報システム(セキュリティ担当)部門が関知していないリソースを指し、私物端末(BYOD)等のハードウェアと、LINE・Dropbox・Gmail等々のクラウドサービスを含むソフトウェアの両方を含みます。

シャドーIT - Wikipedia

データ侵害インシデントが「減らない」理由を考えると、「人的対策」や「技術的対策」が不十分である事に行きつくのですが、ここにはシャドーITが拡大している事も影響していると分析されています。

データ侵害の背後にある最も一般的な原因は、認証手段の漏洩です。これは、ユーザー名、パスワード、トークン、APIキー、またはパスワードのないサーバーやアプリケーションの怠慢である可能性があります。

ユーザーは、企業の電子メールアドレスと資格情報を使用してサードパーティのWebサイトとサービスに毎日登録しています。同時に、これらは可視性とシャドーITの分野に大きな盲点を生み出しますが、これまで監査やセキュリティツールで軽減することはできませんでした。各従業員は約200のアカウントを持っています。1,000人の従業員ごとに、200,000の潜在的に未知または弱いパスワードであり、その多くは企業に関連している可能性があります。

これらのサードパーティが侵害されると、取得した資格情報は、資格情報の詰め込みやパスワードのスプレーなどの攻撃手法を使用して、電子メールアカウントやVPNサーバーなどの他の企業サービスへの不正アクセスを取得するために再利用される可能性があります。

(The Hacker News記事より引用)※機械翻訳

誤解を恐れずに言えば、コロナ禍を受けて劇的に変化しつつある環境で、「従業員が勝手にやらかしている」事を企業が把握できてない事により、企業の「技術的対策」がシャドーITからの”攻撃”に対して「想定外」になっており、それが多くのインシデントの要因であるのだと思います。

認証情報や認証手段、すなわちユーザー情報(ID/パスワード)、トークン、APIキー、またはパスワードレスのサーバーやアプリケーションは、インシデントの起因となる事も多いので、シャドーITも含めた、こうした部分の”保護”は今後益々重要になってきます。

シャドーIT対策としては、パスワードマネージャーの利用、特権アカウント管理(PAM)、多要素認証等、色々と考えられますが、接続機器が特定しやすいBYOD端末管理はともかく、従業員がプライベートで利用するクラウドサービス(アカウント)となると、ブラックボックス化している所も多いかと思います。

Scrigeは、ツール等を使ったシャドーITの見える化を推奨していますが、こうしたツールを使わない場合でも、抑えるべき観点として以下は参考になるかも知れません。

・従業員のいずれかが使用しているWebアプリを特定します。

・各Webアプリにアクティブなアカウントがいくつあるかを把握します(そして、パスワードの観点からそれらが安全かどうかを判断します)。

・認可されていないアプリが広く採用されているかトレンドになっているのかを確認し、コンプライアンス、ビジネスへの影響、コストについてT&Cを確認します。

・ユーザーにパスワードの使用に関する警告を通知し、SaaSの大量使用、頻繁なパスワード共有、弱い資格情報の使用などの危険な動作を示す従業員を特定します。

・ユーザーごとにオンラインアカウントのインベントリを作成して、ユーザーが組織を離れたり役割を変更したりしたときに、アクセス権を確認できるようにします。

・データとアプリの所有者を広く採用されているSaaSサービスに割り当て、シャドーITからマネージドクラウドサービスに変えます。

・プロバイダーの1つが侵害された場合は、ユーザーに通知するか、パスワードの変更を強制します。

(Scrige記事より引用)※機械翻訳

NIST SP800-207(ゼロトラストアーキテクチャ)では、シャドーITの「見える化」を推奨しており、方法は色々あると思いますが、まず現状把握(ブラックボックスの所は特に)、これが重要である事は間違いありません。

※7.3.2 Identify Assets Owned by the Enterprise

Nonenterprise-owned assets and enterprise-owned “shadow IT” should also be cataloged as well as possible. This may include whatever is visible by the enterprise (e.g., MAC address, network location) and augmented by administrator data entry. This information is not only used for access decisions (as collaborator and BYOD assets may need to contact PEPs) but also for monitoring and forensics logging by the enterprise. Shadow IT presents a special problem in that these resources are enterprise-owned but not managed like other resources.

(企業が所有していない資産や企業が所有する「シャドー IT」も、可能な限りカタログ化する必要があります。これには、企業によって可視化されているもの(例:MAC アドレス、ネットワークの位置)と、管理者のデータ入力によ り追加されたものが含まれる。この情報は、アクセスの決定に使用されるだけでなく(コラボレーターや BYOD 資産が PEP に連絡する必要がある場合があるため)、企業による監視やフォレンジック・ロギングにも使用されます。シャドー IT は、これらのリソースが企業所有でありながら、他のリソースのように管理されていないという点で特別な問題を抱えています。)

余談です。奇しくも日経の昨日の記事でも「データ漏えいの増加」について取り上げていました。こちらはVerizonのデータの様です。

www.nikkei.com

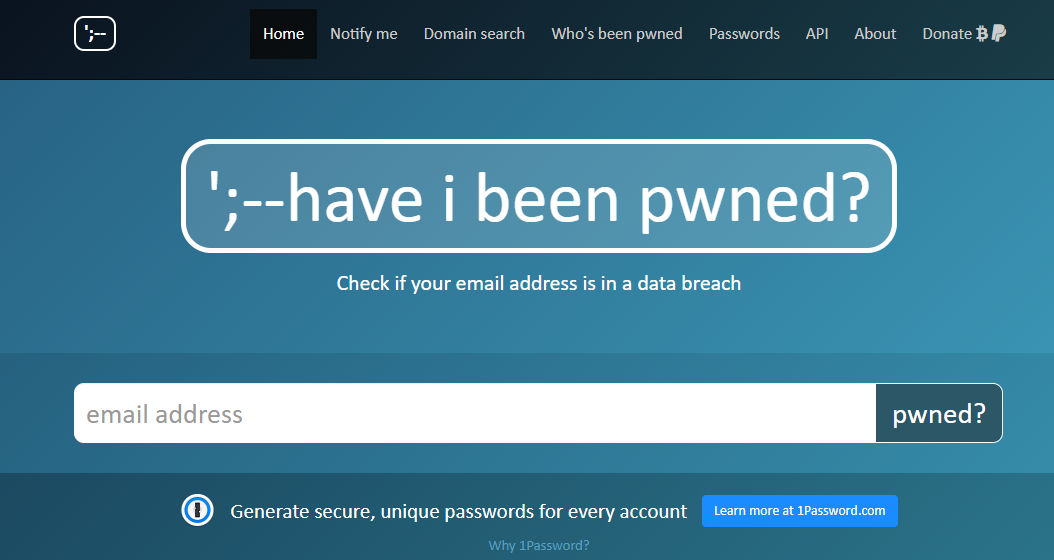

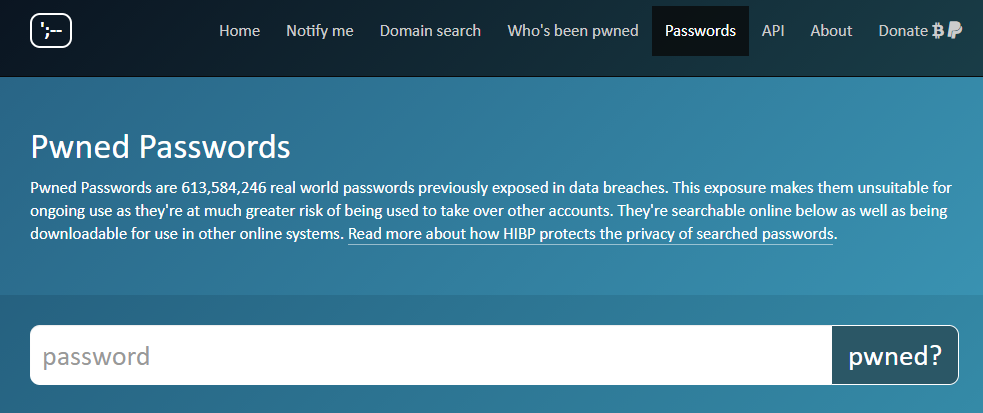

最近、私もChromeに保存しているID(パスワード)で「パスワードの確認」通知が表示されて、パスワード変更をしたのですが、こうした侵害情報(の一部)は、TroyHunt氏が運営している「Have I been Pwned」のAPIを使っています。

Chromeで「パスワードの確認」のが表示されたら、今後高確率で攻撃されます – サポート − トラスト・ログイン byGMO【旧SKUID(スクイド)】

コロナ禍を受けて、テレワークやZoom等のビデオ会議システム等の安全な利用を含めた、セキュリティ教育プログラムの改訂(検討)をしている企業も多いかと思いますが、こうした教育コンテンツの中で、「自分の使っているプライベートアカウント」と(使い回ししている)「パスワード」のチェックを実施させる事を強くお勧めします。

「Pwned Passwords」

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴