大阪や兵庫などに多数の店舗を持つ「ふとんのつゆき」のオンラインショップが不正アクセスを受け、カード情報を漏えいしたと報じられていました。

www.security-next.com

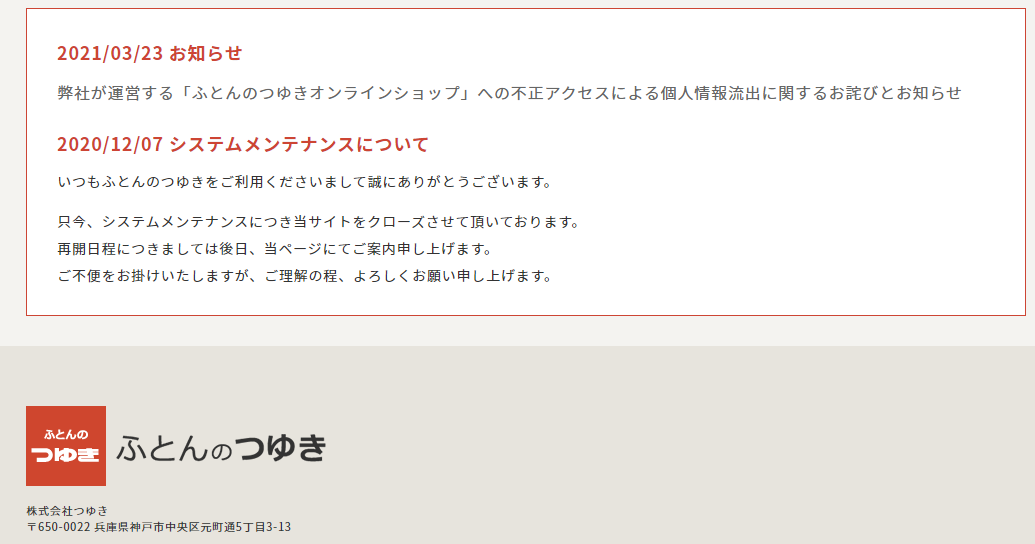

公式発表

・弊社が運営する「ふとんのつゆきオンラインショップ」への不正アクセスによる個人情報流出に関するお詫びとお知らせ (魚拓)

2.個人情報流出状況

(1)原因

弊社が運営する「ふとんのつゆきオンラインショップ」のシステムの一部の脆弱性をついたことによる第三者の不正アクセス

(2)個人情報流出したお客様

2019 年 12 月 3 日~2020 年 12 月 7 日の期間中に「ふとんのつゆきオンラインショップ」においてクレジットカード決済をされた一部のお客様で流出した可能性のある情報は以下のとおりです。

(3)漏洩した可能性がある情報

・件数最大 19,197 会員

注:ただし、その内のほとんどはカードの有効性確認(*)をされていたものと考えられ、上記期間内で決済が成立している注文数は 1,784 件でした。

(*)カードの有効性確認とは、機械的に作成したカード情報を弊社サイトで使い利用できるかどうかを確認するものです。

・カード名義人名

・クレジットカード番号

・有効期限

・セキュリティコード

(公式発表より引用)

キタきつねの所感

ここ最近発生しているカード情報流出事件とは少し違う”攻撃”だった様ですが、公式発表を見ても、その手法がよく理解できませんでした。2パターンの攻撃が含まれていた可能性を感じますが、推測(想像)が多分に混じるので、先に侵害サイト調査結果の方から記載します。

現在当該サイトはクローズしています。

※最近閉鎖サイト調査をしてませんが、「システムメンテナンス」で長期間サイトを閉じている、又はクレジットカード決済を停止しているサイトは、不正アクセスを受けて調査中である可能性があります。

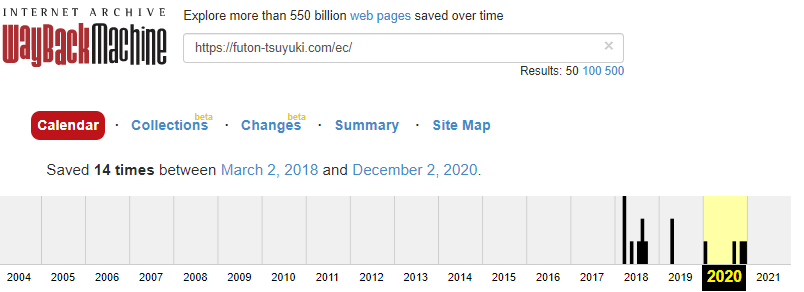

魚拓サイトの方を確認すると、侵害期間中(2019年12月3日~2020年12月7日)のデータがありましたので、こちらのデータ(2020/12/2)を調査します。

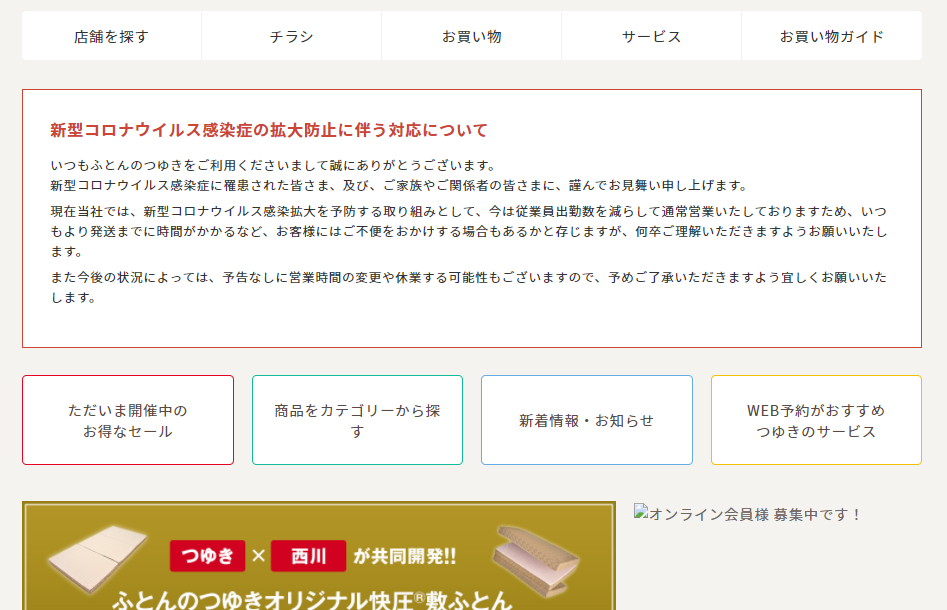

サイト閉鎖の影響で、ページデザインは少し崩れてますが、こちらのトップページのソースコードを確認してみます。

すると、馴染みのJavaScript呼び出し部分がありましたので、こちらのJSファイルを開いてみます。

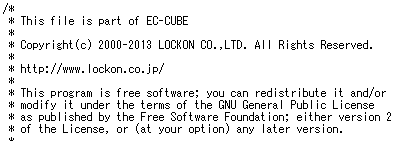

EC-CUBE利用で確定です。

Copyrightの2000-2013を推定表に入れてみると、v2.13(又はv2.12)を利用していたと推定されます。

■EC-CUBEバージョンの簡易推定表

| リリース日 |

バージョン |

| 2007/12/4 |

EC-CUBEv2.0リリース |

| 2008/4/10 |

EC-CUBEv2.1リリース |

| 2008/10/1 |

EC-CUBEv2.3リリース |

| 2009/5/19 |

EC-CUBEv2.4リリース |

| 2011/3/23 |

EC-CUBEv2.11リリース

|

| 2012/5/31 |

EC-CUBEv2.12.0リリース

|

| 2012/7/5 |

EC-CUBEv2.12.1リリース

|

| 2012/8/30 |

EC-CUBEv2.12.2リリース

|

| 2013/2/8 |

EC-CUBEv2.12.3リリース

|

| 2013/5/22 |

EC-CUBEv2.12.4リリース

|

| 2013/6/26 |

EC-CUBEv2.12.5リリース

|

| 2013/8/29 |

EC-CUBEv2.12.6リリース

|

| 2013/9/19 |

EC-CUBEv2.13リリース

▲ふとんのつゆきオンラインショップの推定利用バージョン

(v2.12.3-6も2013年リリースなのでv2.12の可能性もあります)

|

| 2015/7/1 |

EC-CUBEv3リリース |

|

2018/10/11

|

EC-CUBEv4リリース

|

| 2019/10/29 |

EC-CUBEv2.17リリース |

|

2019/12/3~2020/12/7

|

▲ふとんのつゆきオンラインショップが侵害を受けていた時期 |

| 2019/12/20 |

経産省注意喚起 |

| 2019/12/23 |

EC-CUBE注意喚起 |

| 2020/6/30 |

EC-CUBEv2.17.1リリース |

簡易推定表から見る限り、2019年末の注意喚起に気づいていれば、被害が軽減されていた可能性があり、経産省の異例の注意喚起(2019年12月)やEC-CUBE開発元である、EC-CUBE社の注意喚起(2019年5月/12月)が、今回もサイト運営者(運営委託会社)に「届かなかった」という事になります。

特に2系ユーザは、小さなECサイトであっても、ここ数年集中的にハッカーに狙われていますので、上記のEC-CUBEの注意喚起、チェックリスト、無償の脆弱性診断告知などをご覧の上、自社のECサイトに脆弱性が無いかを確認される事を強くお勧めします。

※EC-CUBEが出している以下のチェックモジュールを利用するのも良いかと思います。

www.ec-cube.net

余談です。

先にも書きましたが、今回のインシデントの公式発表を読んでも攻撃手法がよく分かりませんでした。まず侵害件数(カード情報漏えいの最大件数)1.9万件はECサイトとしては多い方です。今年に入ってからのインシデントでは、先日発表があった「コダマオンラインショップ」を超えて、最大件数の発表となります。

(3)漏洩した可能性がある情報

・件数最大 19,197 会員

注:ただし、その内のほとんどはカードの有効性確認(*)をされていたものと考えられ、上記期間内で決済が成立している注文数は 1,784 件でした。

(*)カードの有効性確認とは、機械的に作成したカード情報を弊社サイトで使い利用できるかどうかを確認するものです。

(公式発表より引用)

一方で、公式発表にはそのほとんどが「カード有効性確認」攻撃であったとも推定されています。決済が成立している注文数1,784件のカード情報が、従来の攻撃の様にカードスキマーを使われて(あるいはフィッシングサイトから)窃取されたというのであれば分かりますが、「カード有効性確認」攻撃だけでは説明がつかない部分があります。

これが仮に「カード有効性確認」攻撃だとした場合、発注してない商品が届く、あるいはクレジットカード明細に怪しい請求情報が載りますので、正規のカード保有者が不審に思ってカード会社あるいはふとんのつゆきに「問い合わせ」してくるのではないでしょうか?

しかし、今回の事件の検知(発見)は、「一部のクレジットカード会社から、弊社サイトを利用したお客様のクレジットカード情報の流出懸念について連絡」となっており、正規のカード保有者ではなく、カード会社が(攻撃が始まって約1年後に)連絡したと書かれています。

更に公式発表には、「一部のお客様のクレジットカード情報が不正利用された可能性があることを確認いたしました」とも書かれています。ここは「カード有効性確認」攻撃では説明がつきません。

過分に想像が混じりますが、注文が成立した1,784件(の多く)は「ふとんのつゆきの正規購入客」であり、このカード決済情報を攻撃者がカードスキマー(JavaScript)を使って窃取したのだと思います。

※そうでないと「カード情報の不正利用」の説明がつきません

その一方で、攻撃者は「カード有効性確認」攻撃を(2重に)しかけていたのではないでしょうか。

その手法は公式発表からは読み取れませんが、例えば正規会員のアカウントに不正アクセスし、登録カード情報を不正なカード情報に書き換え、注文確定の一歩手前で(有効性を確認した後)キャンセルする、そんな様な手法だった気がします。

※ECサイトでは”籠落ち”のデータを取っている所もあるかと思いますが、この手の攻撃のログ(異常値)が残る気がします。

更に余談です。公式発表にある「カード有効性攻撃」の定義は・・・私は少し違うと思います。機械的にカード番号を生成するツール以外にも、他のサイト等で漏えいした(闇サイトで販売されているものを買った)カード情報の有効性を確認される攻撃も含まれるかと思います。

※今回のインシデントでは、例えば「連番に近い」カード番号が不正に使われたといった「機械的な」証跡(ログ)をフォレンジック調査会社が見つけているのでこうした記載になった気がします。

参考:

foxestar.hatenablog.com

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴