アパレル副資材の卸販売を行うオークラ商事の子会社が運営する、サプライヤー向けのBtoBプラットフォームサービスApparelXが不正アクセスを受けカード情報を漏えいした可能性があると発表していました。

www2.uccard.co.jp

公式発表

・弊社サイトへの不正アクセスによるクレジットカード情報漏えいに関するお詫びとお知らせ (魚拓)

2. 個人情報漏洩状況

(1)原因

弊社が運営する「ApparelX」のファイルアップロードプログラムの脆弱性をついたことによる第三者の不正アクセスにより、決済ページの改ざんが行われたため。

(2)個人情報漏洩の可能性があるお客様

2020年11月27日~2020年12月9日の期間中に「ApparelX」においてクレジットカード決済をされたお客様195名で、漏洩した可能性のある情報は以下のとおりです。

・クレジットカード番号

・有効期限

・セキュリティコード

※上記のクレジットカード情報とともに、当該注文の出荷先名、出荷先Eメールアドレス、出荷先住所、出荷先電話番号も漏洩した可能性がございます。

(公式発表より引用)

キタきつねの所感

生地、ボタン、裏地、ファスナー等のアパレル副資材を取り扱うApparelXは、アカウント登録6,000社、サイトでの注文件数(商談成立)が1万件を超えているアパレル資材のBtoBサイトです。

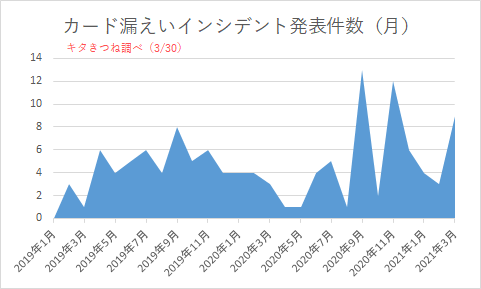

昨日3/29はこのインシデント以外に2件、つまり合計3件のカード情報漏えいが発表されており、3月だけで9件の発表となっています。大手ECサイトが侵害を受けた訳ではないので、カード情報漏えい件数の総計はそう多くはありませんが、ECサイトの脆弱性が狙われ続けている、件数ベースではそうした傾向が伺えます。

攻撃の原因部分について調べてみると、まず公式発表では「ファイルのアップロード機能」の脆弱性が突かれたと書かかれています。

この部分については、公式発表(ブログ)の冒頭に少し書かれていたので引用しますが、どうやら「偽(フィッシング)ファイルを設置された」様です。

1. 経緯

2020年12月9日、弊社ITチームが決済ページ上でファイルの改竄が行われていることを検知し、同日、弊社サービスのファイルアップロード機能の脆弱性をついてサーバーに設置された攻撃ファイルを削除いたしました。当該ファイルは決済ページ上のクレジットカード入力フォームを偽装することで、決済時に入力されるクレジットカード情報(カード番号、有効期限、セキュリティコード)を外部サイトに転送し、窃取するというものでした。

(公式発表より引用)

あまり詳細には書かれてはないので、過分に想像が混じりますが、例えば会員アカウント等から商品アップロード機能を使われて、商品の写真ではなく不正(フィッシング)ファイルで決済ページ(1歩手前含む)を上書きする、といった攻撃が考えられます。

ApparelXの説明ページを見ると、(カード情報非保持を実現する為に)STRIPE社のサービスを利用していた事が分かります。

※余談となりますが、決済代行会社の非保持サービスは安全であったとしても、そのサービスに接続するまでは「ECサイト側」のセキュリティ責任範疇なので、「安全です」とは言い切れない場合もあり、今回のケースはそれに当たると思います。一般サイトでもよく見かける「SSL/TLSで暗号化しているので(httpsなので)安全です」がSQLインジェクションの脆弱性を防げない事からも分かる様に、「非保持サービスの利用」も色々な攻撃パターンの一部に効果があり、すべてに対して万能な対策という訳ではありません。

※非保持サービスが万能な対策なのであれば、年間何十件もカード情報漏えい発表される事はないと思います。上記のグラフにあるインシデントの対象事業者のほぼ全ては「非保持」だったかと思います。

ファイルアップロード攻撃と聞くと、実行権限の脆弱性を突いた管理者パスワードファイルを不正閲覧や、任意のコマンドを実行される様な攻撃を思い浮かべるのですが、今回の攻撃は、偽装されたカード入力フォーム(フィッシングページ)とあり、決済代行会社のカード情報入力偽ページを不正挿入された様に思います。

※これだけでは攻撃は成立しません(単に偽ページが置かれただけな)ので、カード決済の1歩手前のページも、偽ページに誘導する様に書き換えられた(あるいはそのページにスキマーを仕掛けられた)気がします。

こうした攻撃にはページ改ざん検知などの対策も有効かと思いますが、そもそも・・偽ページ誘導だけの攻撃だった場合、実際のカード決済が成立しない事になります(又はApparelXがカード決済の代金を受け取れない)ので、どこかでECサイト側が異常に気付くかと思います。

今回の発表を見ると、不正を検知したのは「自社ITチーム」とあります。国内カード情報漏えいインシデントの9割以上が、「カード会社」又は「決済代行会社」から不正利用の懸念が伝えられて発覚していますが、自社で短期に検知=侵害期間が短い(1か月未満)できたのは、攻撃者があまりECサイト攻撃に慣れていなかった、そんな可能性も感じます。

Apparelx(デザインX社)のITチームの検知能力が高かった事も考えられますが、会社概要を見る限り、従業員5人ですので・・・外注先(SOC等)が素晴らしい対応をした事は考えられますが、先の非保持サービスを利用しているから「安全」という説明を併せて考えると、攻撃ミスに助けられた印象です。

もう1点、時系列でみるとApparelXがカード情報漏えいに対して、あまり備えてなかった事が浮かび上がってきます。

1. 経緯

2020年12月9日、弊社ITチームが決済ページ上でファイルの改竄が行われていることを検知し、同日、弊社サービスのファイルアップロード機能の脆弱性をついてサーバーに設置された攻撃ファイルを削除いたしました。当該ファイルは決済ページ上のクレジットカード入力フォームを偽装することで、決済時に入力されるクレジットカード情報(カード番号、有効期限、セキュリティコード)を外部サイトに転送し、窃取するというものでした。2020年12月10日、所轄の警察署に届け出をするとともに、決済代行会社の指導により2020年12月16日にカード決済を停止いたしました。

(公式発表より引用)

不正ファイルを検知して、一時対応(攻撃ファイルの削除)を実施するものの、そこで止まっています。カード情報漏えい(の恐れ)が発生した場合、EC加盟店は、カード会社や決済代行会社に速やかに報告する義務がありますが、12月9日の検知から12月16日のカード決済停止まで1週間のギャップがあります。

決済代行会社の対応にも拠る部分ではありますが、(一般的には)決済代行会社はカード情報漏えい発生の可能性があった場合、すぐにカード決済停止を指示(助言)すると思います。

所轄の警察署には届け出をしたとしか公式発表には書かれていませんが、カード会社への連絡が遅かった・・・のではないでしょうか。

詳しくは書きませんが、Apparelx(デザインX社)のサイトを見ると(決済部分ではありませんが)、PCI DSSでは違反となる、古い通信プロトコル(TLS1.0)もサポートしている様に思えます。

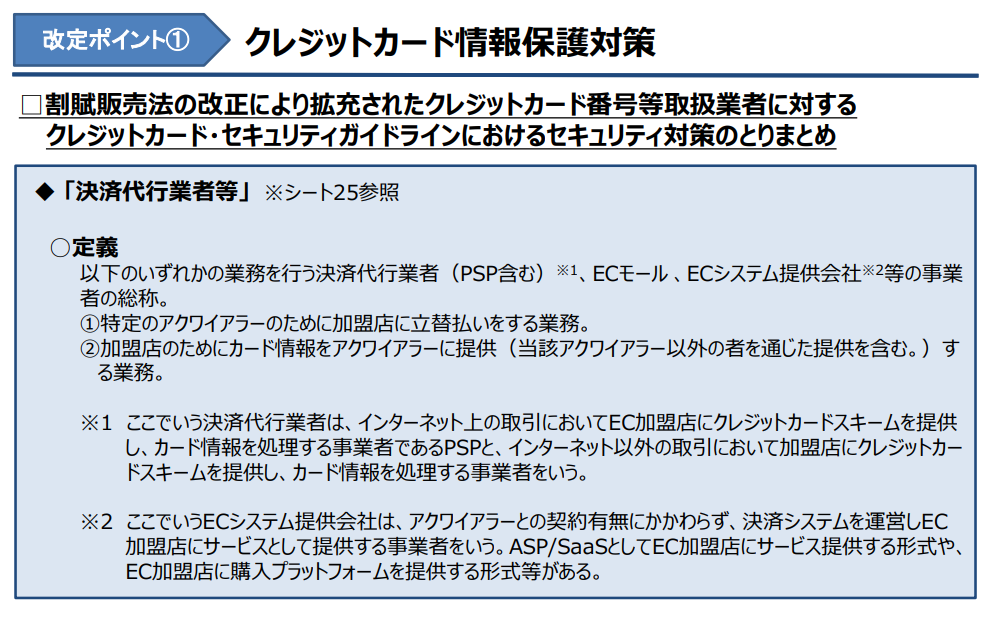

実行計画の後継ガイドライン(改正割賦販売法のガイドライン)である「クレジットカード・セキュリティガイドライン」2.0版では、サービスプロバイダーの定義が明確化されました。

今回のApparelXの機能は「購入プラットフォームを提供する」部分から考えると、単一のECサイトとしてではなく、”決済代行業者等”同等のセキュリティ対策をすべきだったかと思います。

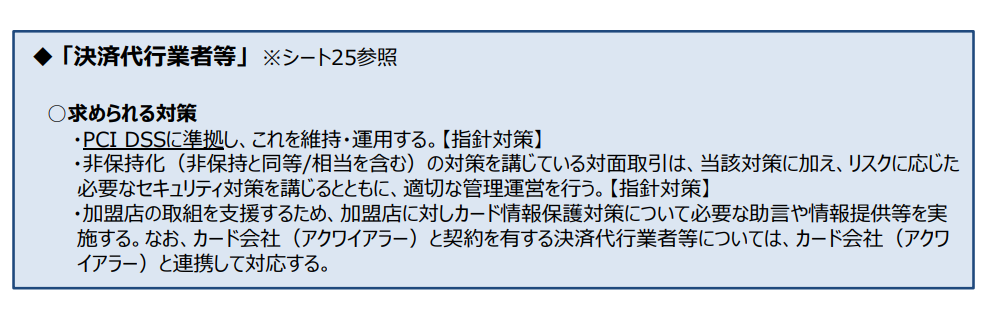

尚、「クレジットカード・セキュリティガイドライン」では、ECサイトの”決済代行業者等”はPCI DSS準拠が求められると、定義されています。

PCI DSS準拠のセキュリティ要件は多々ありますが、脆弱性診断(四半期のASVスキャンと年次の侵入テスト)を実施してない事が問題な気がします。

※ApparelXの「ファイルアップロード」の脆弱性は、(定期的な)脆弱性診断を実施していれば見つかった可能性を強く感じます。

非保持サービスを利用しているECサイト(プラットフォーマー)は、意図しない脆弱性を早期に発見する為に、定期的な脆弱性診断実施を検討すべきではないでしょうか。

参考:

foxestar.hatenablog.com

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴