米国のITRC(Identity Theft Resource Center)の調査において2021年のデータ侵害の件数が、現時点で2020年の合計を超えているというのは押さえておいても良い情報かもしれません。

www.infosecurity-magazine.com

Identity Theft Resource Center(ITRC)によると、今年これまでに公に報告されたデータ侵害の数は、2020年の合計をすでに超えており、2021年は記録的な年に向けて順調に進んでいます。

非営利団体の第3四半期の違反件数は、446件のインシデントで発生しました。これは、第2四半期に報告された491件の違反よりも少ないものの、現在までの1年間の合計は1291件であり、2020年の1108件に対してです。

2017年には過去最高の1529件の違反が設定されましたが、今年はフィッシングとランサムウェアがボリュームを押し上げており、2021年はその数値を超える可能性があると予測されています。

ITRCの社長兼最高経営責任者であるEvaVelasquez氏は、2021年は1年間の過去最高記録を結ぶことからわずか238件の違反であると述べました。

「今年のこれまでのサイバー攻撃による1,111件のデータ侵害が、2020年のあらゆる原因によるデータ侵害の総数を上回っていることにも注目してください」と彼女は付け加えました。

・IDENTITY THEFT RESOURCE CENTER TO SHARE LATEST DATA BREACH ANALYSIS WITH U.S. SENATE COMMERCE COMMITTEE; NUMBER OF DATA BREACHES IN 2021 SURPASSES ALL OF 2020

(最新のデータ侵害分析を米国上院通商委員会と共有するための個人情報盗難リソースセンター。2021年の情報漏えいの数は2020年のすべてを上回っています)

キタきつねの所感

この統計数字には、臨時体制となったコロナ禍も影響している事は間違いないかと思いますが、公表されているデータ侵害インシデントは、過去最悪であった2017年を超える勢いで推移しているというのは驚きでした。

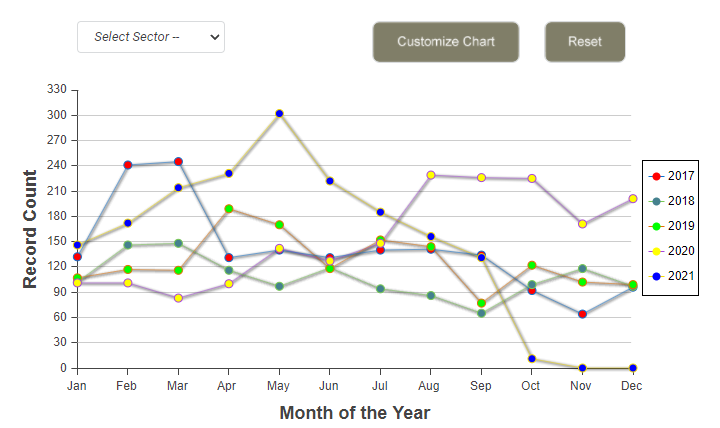

ITRCのサイトに過去5年間の月次推移が分かる所がありましたので、こちらを引用しますと、ばらつきはあるものの、まだ集計がされていない10月~12月を除いて、2017年のペースを上回っている月が多く、データ侵害件数レベルが高い位置で推移している事がよく分かります。

この原因について、記事では「フィッシングとランサム」の影響が大きいと分析されている様に、今年は認証(個人)情報を狙ったフィッシングと、そうした認証情報も悪用されたと思われるランサム被害が、ニュースとして多かった気がします。

そして、残念な事に、大量に流出した個人情報は、多くの人が「脆弱なパスワードを改善せず」、それらを「使い回し」をしている事から、別な攻撃の基礎情報として悪用されるリスクが高い為、インシデント増の傾向はまだ暫く続くと想定されるのです。

そして、今年ならではの”狙われた”分野がもう1つあります。

ITRCの数値には、悪意のあるサードパーティが組織からデータを盗む従来の違反だけでなく、パブリックドメインへのデータ漏洩につながるクラウドの構成ミスの事例も含まれています。

(Infosecurity Magazine記事より引用)※機械翻訳

コロナ禍を受けて、DX化が急速に進んでいるという良い面でもあるのかも知れませんが、急いでシフトする事によって悪い面も出てきている、それが「設定ミス」なのだと思います。

(直接DX化と関係がある訳ではないのですが)昨日はTwitchのデータ流出事件が色々な所で取り上げられていましたが、これも「設定ミス」が原因と伝えられています。DX化により様々なものが変革(Digital Transformation)されていく訳ですが、従来同様な管理では、大きな問題を引き起こす事があるのがDX化なのだという事を理解し、セキュリティ視点でのチェック(特に設定変更や脆弱性に関して)を製品・サービスリリース前判定に入れる事が求められている気がします。

jp.reuters.com

元ソース(記事)を見ると、他にも気になる事が2点書かれていました。

・ペイメントカードのスキミングサービスに起因する、2021年のこれまでのところ公に報告されたデータ侵害はありません。

・一部の組織や州の機関は、データの侵害に関する詳細を含めたり、タイムリーに報告したりしていません。ある州では、2020年9月以降データ侵害の通知を投稿していません。

(ITRC記事より引用)※機械翻訳

カード情報漏えいに関して、今年はMagecart等のAPT攻撃キャンペーンが確認されていない(低調な)様です。

※日本では侵害件数ベースでは増えていますが、著名企業をAPT攻撃で狙う様な攻撃は報じられていませんので、米国等と同様な傾向なのかも知れません。

1つの仮説としては、「他の攻撃の方が儲かる」と攻撃側が考えて、時間がかかるAPT攻撃を他の攻撃にリソースを振り分けているという事もあるのかも知れません。高い侵入技術を持つMagecart等の攻撃グループであれば、初期攻撃だけを実施して他のランサム攻撃者に”攻撃成功ケース”を売る様な分業に力を入れている、あるいは直接的にランサム攻撃にシフトしている可能性も考えられます。

もう1点気になった調査結果は、報告を「サボっている」組織・機関が居るという部分です。これも日本でも同じ様な傾向があると思いますが、情報が集約されない事によって得をするのは攻撃側だけです。

個社によっては被害を何としても表ざたにしたくない、あるいは侵害原因が初歩的な対策ミス・・・という様な事もあるのか、ランサムに関しても被害を受けた数(統計データ)と公表数にかなりの差がありますので、海外のみならず日本でも相当被害が「隠ぺい」されているのが現状の様です。

米国では身代金開示法が上院で提案されていますが、こうした動きは米国だけでなく、他の国でも活発になってくると思われます。

www.tripwire.com

因みに・・・結構”きつめ”な内容となっています。米国に進出している企業などはこの法案について留意すべきかと思います。

ランサムウェアの被害者は現在、攻撃や身代金の支払いを連邦当局に報告する必要はありませんが、新しい法案では、すべてのランサムウェアの被害者(個人を除く)が身代金の支払いから48時間以内に次の情報を開示する必要があります。

・身代金が要求された日付。

・身代金が支払われた日付。

・要求された身代金の額。

・支払われた身代金の額。

・支払いに使用された通貨(暗号通貨が使用された場合は、暗号通貨の種類を含む)。

・身代金を支払った組織が連邦資金を受け取るかどうか。

・強奪者の身元に関する既知の情報。

(Tripwirecom記事から引用)※機械翻訳

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴