昨年末、昨日に引き続き各メディアの2022年予想記事をご紹介します。本日はthreatpostの記事です。

threatpost.com

1. 政府の関心が高まり、サイバーセキュリティへの影響が大きくなる

(中略)

2020年の選挙に至るまでの数か月間、政府は選挙結果に影響を与える偽情報の拡散に焦点を当てていましたが、重要なインフラストラクチャに対する大規模なサイバー攻撃を受けて、他の緊急の国家安全保障上の要求が浮上しました。これらの差し迫ったサイバー脅威は、2022年を通じて政府の焦点を支配し続けるだろうと研究者らは予測した。

オバマ政権時代の国防長官府のサイバー政策の元最高戦略責任者であり、現在はAttackIQのサイバーセキュリティ戦略および政策の上級責任者であるジョナサン・ライバー氏は、連邦政府は現在、どこでできるかを特定するために取り組んでいると説明しました。サイバー攻撃に対する防御を強化するために、リソースを最も効果的に展開します。

「SolarWindsの侵入から1年後、コロニアルパイプラインランサムウェア攻撃の1周年が近づくと、国は優先度の高い重要なインフラストラクチャのサイバーセキュリティの向上に注力しています」とReiber氏は述べています。「全国レベルでは、これには、どの組織が最も連邦のサイバーセキュリティサポートを必要としているかを特定することが含まれます。」

議会はおそらく国家安全保障リスク分析に焦点を合わせるだろう、とReiberは付け加えた。

他の予想記事でもありましたが、国家安全保障の動きが各国で進展すれば、特に重要インフラ等が攻撃を受けるリスクの軽減、攻撃を受けた後の検知・対処能力が向上する事が期待されます。

しかし、この視点が強くなると、攻撃を受ける可能性がある企業や組織等の対象全てを守るというのは現実的には難しくなります。

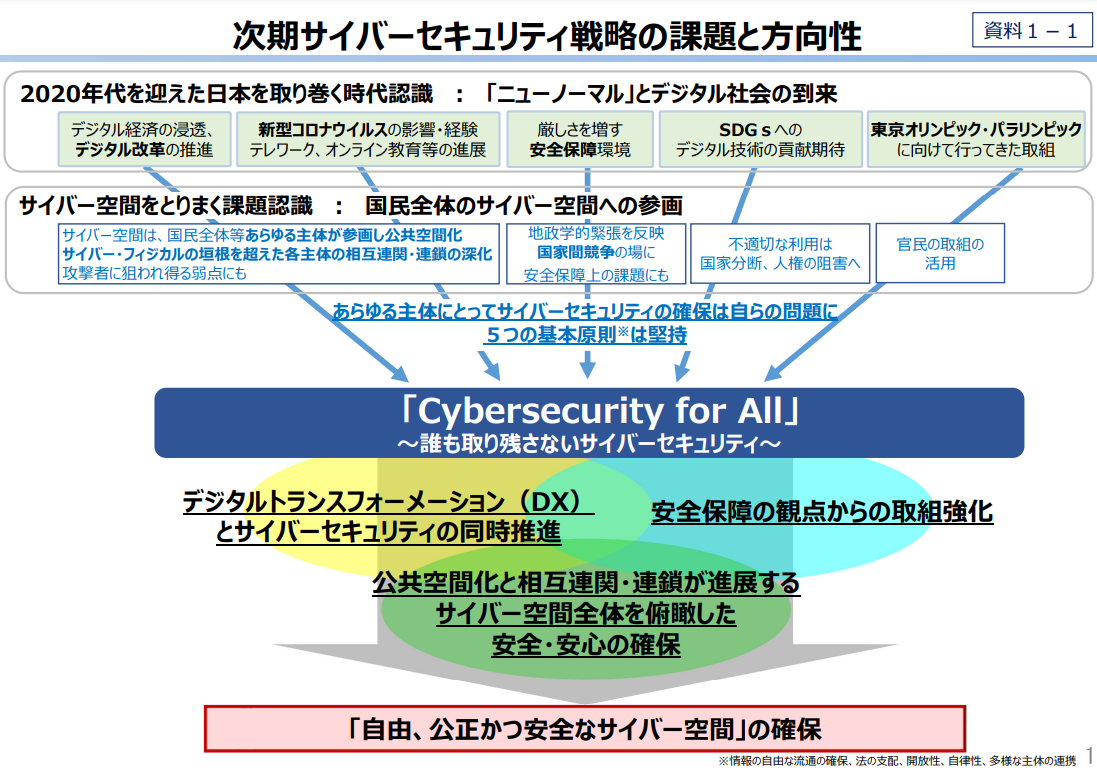

誤解を恐れずに言えば、昨年9月に発表された「サイバーセキュリティ2021」における「次期サイバーセキュリティ戦略」の中での”安全保障の観点からの取組強化”のウェイト(優先度)が強くなり、「Cybersecurity for All」という崇高な目標に向かう道筋が変わって来る事が予想されます。

違う見方をすれば、安全保障リスクが高いと判断される企業や組織以外は、政府の「護送船団方式」には期待せず、政府の出してくるかも知れないガイドライン(改訂)を待たずに、例えばDXの推進とサイバーセキュリティの同時推進を目指すべきなのだと思います。

2点目はソーシャルエンジニアリングについての予想です。

2. ソーシャルエンジニアリングは耐える

(中略)

「ソーシャルエンジニアリングは引き続きかなりうまく機能します」とStairwellのMikeWiacekは2022年について述べています。「ソーシャルエンジニアリングは、コンプライアンス、ガバナンス、またはリスク管理アクションでは人々が不完全であるという事実に対処できないため、対処するのが最も難しいセキュリティ問題の1つです。だまされやすいです。」

そうでなければ、真面目な人は信じられないほど不注意になる可能性があり、それがすぐに変わることはないでしょう。

記事の予想内容を見ると、対処が難しい(≒被害は継続する)と予想しており、根本的な解決が期待できない内容となっています。ソーシャルエンジニアリングは「人の脆弱性」を突いてくる古くて新しい課題ですので、注意喚起や教育といった地道な対策でリスクを軽減していく事しかない気がします。

企業や組織は通り一遍のサイバーセキュリティ教育を実施するのではなく、ここ2年のコロナ禍で新たに出てきたリスクも教育内容に取り込む事(を継続するの)が重要なのかと思います。

3つ目はサプライチェーン攻撃に対する予想です。これも多くの予想記事が取り上げている課題です。

3. サプライチェーンは新しいランサムウェアです

(中略)

また、CISOでZscalerのセキュリティ調査および運用担当副社長であるDeepen Desai氏によると、サプライチェーンランサムウェア攻撃の数は今後12か月で減少する可能性は低いとのことです。

「サプライチェーンランサムウェアは、1回の侵害で数百または数千のエンド企業に影響を与える可能性があるため、特に懸念されます」とDesai氏はThreatpostに語りました。「テクノロジー企業は2021年に攻撃が2,300%増加しましたが、2022年には何の救済も見込めません。」

(中略)

一般的なサプライチェーン攻撃ベクトルと最も定期的にやり取りするのは、日常のユーザーです。

「事実は、単に電子メールを使用することはサプライチェーンの懸念です」と彼は付け加えました。「より安全な未来に向けて、電子メールセキュリティ、Microsoftのオペレーティングシステム、クラウドコラボレーションツール(最新のサプライチェーン)などは、セキュリティチームと意識向上トレーニングの焦点となる必要があります。」

Zixの脅威インテリジェンスのシニアマネージャーであるTroyGill氏によると、電子メールは2022年に標的を絞った高品質のスピアフィッシングの試みでますます標的にされ、防御戦術の変更が必要になるとのことです。アプリリバー。

「サイバー犯罪者が電子メールをパーソナライズして従来の戦術よりも少数の個人グループに適合させ、より本物らしく見えるスピアフィッシング攻撃はどこにも行きません」とGillはThreatpostへの電子メールで述べています。「パーソナライズされたフィッシングの台頭が2022年の新しいカスタマイズ戦術に取って代わられるにつれて、組織は電子メール防御にさらに具体性を組み込むことを優先することで対応します。」

記事で取り上げられているのは、O365等の多くのユーザが利用するソフトウェアに対するサプライチェーン(フィッシング)攻撃です。

標的型(フィッシング)攻撃は、益々”悪化する”という記事での予想については、否定できる材料を持つ方は少ないかと思います。

セキュリティ(意識向上)教育による一般ユーザの啓蒙も重要ですが、技術的対策、特にDMARC普及があまり進んでいない(※国の行政機関で9.7%)点も気になる所です。

参考:【セキュリティ ニュース】国の行政機関メルマガ、「DMARC」対応1割届かず - 設定不備が4割弱(2ページ目 / 全2ページ):Security NEXT

4つ目は、RaaS(ランサム)の攻撃対象が大企業だけでなく中小企業に向かうという予想です。

4. SMBにピボットし、繁栄しているサービスとしてのランサムウェアアクター

Ransomware -as-a-service(RaaS)は、デジタル恐喝を活況を呈しているビジネスにするのに役立っており、2022年はランサムウェアの脅威アクターにとってもう1つのバナー年になる可能性があります。

「2022年には、RaaSモデルは、利益を最大化するための非常に効率的な手段であることが証明されたため、継続的な成長が見込まれます」とGill氏は述べています。「成長の軌跡は同じままですが、ランサムウェア攻撃の主な標的はそうではありません。重要なインフラストラクチャの防御に政府が関与することで、ランサムウェアグループは、中小企業(SMB)をターゲットにして、大規模で注目度の高いターゲットよりも注目を集めることができなくなります。」

ランサムグループに拠りますが、去年もこうした傾向は出ていたかと思いますが、大企業や重要インフラが、各国政府の(経済安全保障視点での)関与によって防御態勢が整い始めると、攻撃者は、防御が手薄な中小企業(SMB)に攻撃対象を移すというのは、非常に現実的なシナリオです。

日本の場合は、大企業「も」狙われる年になる気がしてなりません。海外の方がRaaS被害の洗礼が早かった事もありますが、これはランサムウェアの起点としてよく使われる英語のフィッシング攻撃は、同じ攻撃手法で狙える対象(英語を公用語として使う企業・組織)が多いから(≒効率的だから)採られていた攻撃戦略と言えます。

海外の大企業が防御を固めた際に、日本の大企業の方が、海外の中小企業よりも”割が良い”と思われてしまうと、攻撃が日本企業に向かってくる可能性は十分にありますので、メールの経路、そしてVPN/RDPを始めとするネットワーク機器やO365等のよく使われるソフトの脆弱性対応等、withコロナの新しい脅威である「RaaS」攻撃に十分に備えていくべきかと思います。

最後の予想は、コラボレーションです。

5. サイバーセキュリティ業界は2022年により良い調整を必要としています

(中略)

「サービスとしてのマルウェアとサービスとしてのフィッシングの進化で見たように、脅威アクターは相互の成功のために力を合わせることをいとわない」とギルは説明した。

たとえば、1月にEmotetが法執行機関によって取り下げられた後、TrickBotは支援を強化し、「Emotet感染を再シードして運用を再開した」と指摘しました。

サイバー犯罪の競合他社でさえ、ツールを改良し、背後に隠れるためにノイズを生成できる強力なランサムウェア市場の利点を理解しているとギル氏は付け加えました。

「そのため、2022年には、サイバー犯罪者がさらに強固な協力関係を築き、継続的な成功を促進するようになるでしょう」とギル氏は述べています。

攻撃者側は連携を強化し、例えばEmotetとランサムといった強い攻撃アクター同士の連携、分業制が進んでいます。防衛側の企業や組織が、個社で動いていては対応し切れない時代だと考えると、CERTやISACといった横連携は今まで以上に重要になると予想されますが、深化する攻撃側の動きに対抗するには、これだけでも足りない気がします。

米国等で取り組みが今年開始されそうな一定規模以上のサイバー攻撃被害を政府に報告し、国の司令塔がそうした情報を国家戦略(ガイドライン、規制)に速やかに反映させる、日本でもそうした仕組みの検討が必要になってくるのではないでしょうか。

参考:

foxsecurity.hatenablog.com

foxsecurity.hatenablog.com

foxsecurity.hatenablog.com

※当ブログのOSINT記事は年末年始【12/29-1/3】お休みとなります。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴