セキュリティ関係者の方であれば、「ライブ(本番)データの取り扱い」には十分な気を付けなければいけないという事は常識といっても過言ではないかと思いますが、個人情報を取り扱う組織・運営受託する企業担当者には・・・必ずしも常識となってないところもある様です。

noma-ec.jp

このたび、本会が運営を委託しているECサイト(https://noma-ec.jp/)におきまして、2019年8月23日(金)に第三者からの不正アクセスによるお客様情報流出が確認されました。個人情報が流出いたしました皆様には、ご迷惑とご心配をおかけしましたことを深くお詫び申しあげます。

なお、決済関係情報につきましては別会社での運営となっており、今回の流出には含まれておりません。

不正アクセスは、委託先における本会ECサイトのテストサーバーにおいて、マスターデータ変更の作業中に個人情報を含むデータを抜き取られ、身代金を要求するメッセージが残された事案でございます。このため、NOMA ECサイトへの不正アクセスは確認しておりませんが、システム全体を慎重に再点検を行い、今後の運営に安全を期すことといたしました。

(公式発表【HP】より引用)

2)流出が疑われるデータの概要

2018 年 9 月 1 日~2019 年 8 月 22 日の期間に本会 EC サイトから次の申込をされた方の個

人情報 2,851 件。

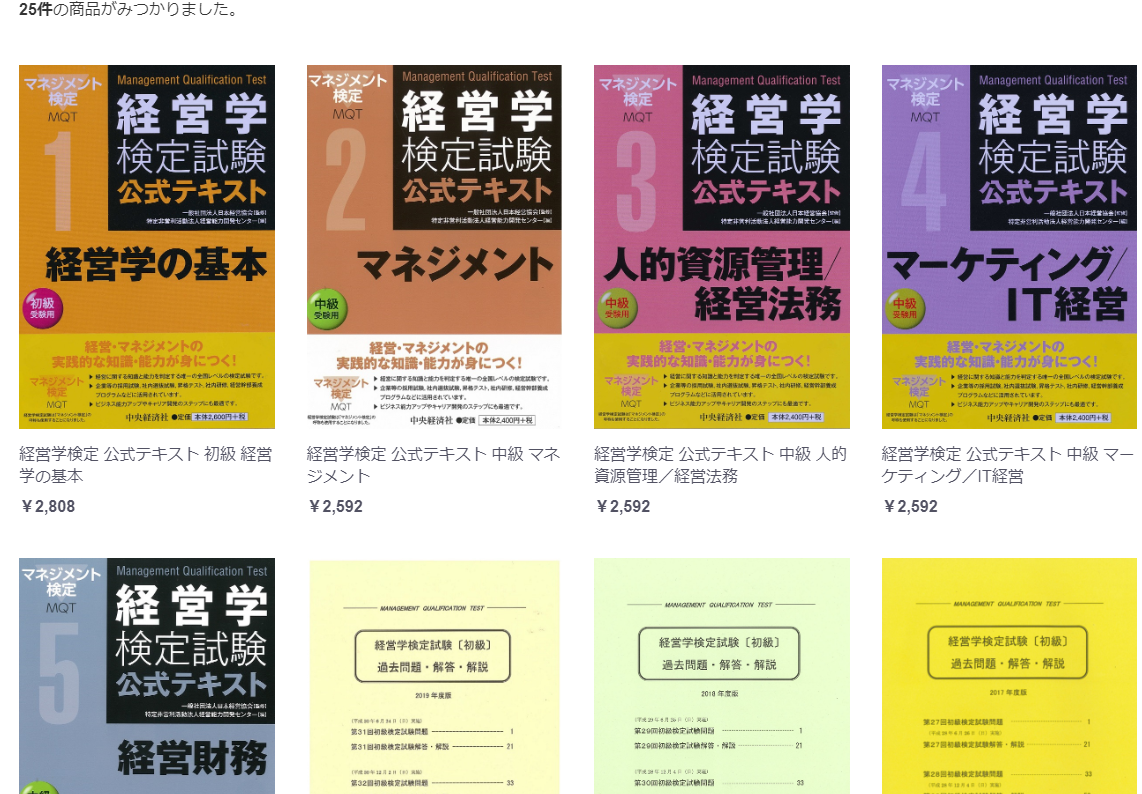

・経営学検定試験の受験申込(団体申込は除く)

・経営学検定、ファイリングデザイナー検定、電子ファイリング検定、公文書管理検定、

ITPS 検定のテキスト及び過去問題集の購入申込

・通信教育の受講申込

個人情報の内容:

氏名※、住所※、メールアドレス※、電話番号※、生年月日、会社名、FAX 番号、性別

(※は必須項目、その他は任意項目)

(公式発表【PDF】から引用)

■公式発表 NOMA ECサイトサービスの一時停止について(お詫びとご報告) ※HP

不正アクセスによるお客様情報流出に関するお詫びとお知らせ ※PDF

◆キタきつねの所感

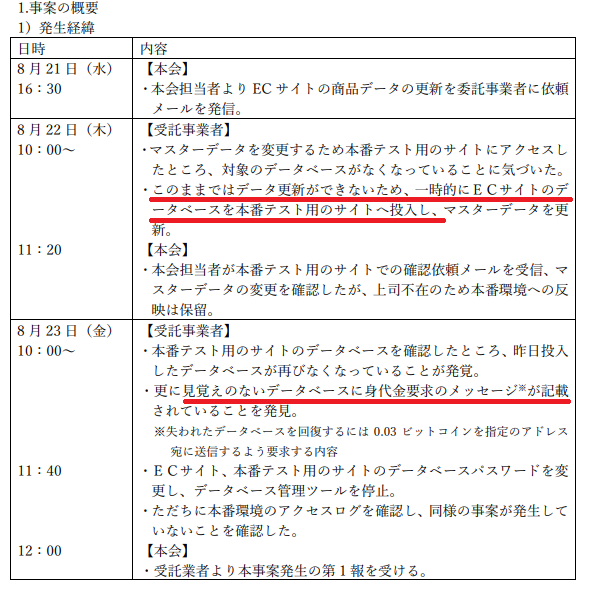

お詫びとお知らせ(PDF)版の公式発表資料の方には時系列が書かれていて、こちらをみて見ますと、受託事業者が最初からミスをしている事がわかります。

テスト環境のDBが消えていた原因について、最初の段階では分からない事はあり得たかと思います。しかし、テスト環境を8/21以前は構築できていた訳ですから、そこに投入していたテストデータ(ダミー個人情報)、またはバックアップデータを再セットすれば良かったのではないでしょうか?ここに本番(漏れてはいけない個人情報)データを投入する必要性は無いはずです。

更に言えば、8/22 10時の本番データを投入する前に、本会(委託先)から本番データ(個人情報)投入の許可を得ている様には、この時系列表は書かれてません。※実際は時系列に書かれてない指示があったのかも知れませんが・・・

テストデータが無いから、本番データを使ってしまおう・・・は運用現場で遭遇する可能性がある事態ですが、過去の多くのデータ漏洩事件は、こうした管理レス(あるいはセキュリティ監視が弱い)なテスト環境から発生しています。

私の専門であるPCI DSSでも要件に書かれてはいますが(※要件6.4.3 テストまたは開発に本番環境デー タ(実際の PAN)を使用しない )、セキュリティ関係の資格試験でも常識として出てくる内容ですので、運営受託会社、あるいはそれを監督する立場の日本経営協会の担当(※上記の時系列が正しくて、知らされてなかったのであれば免責だとは思いますが・・・)は、それを止めるべきだったと思います。もし、何の疑いも無しに(日常的に)テストデータに本番データを使っていたのだとすれば、個人情報預かる資格は無いと思います。

もう1つ疑問に思ったのが、テスト環境なので検証内容にインターネットが含まっていたのかも知れませんが、外部アクセスがあまり制限されてない様に思える(所)でしょうか。

サイトの構築イメージ確認だけであれば、関係者だけ見える内部ネットワークに置くのが普通かと思います。どういった環境でテスト環境が組まれていたのかは分かりませんが、仮に外から(ネット越しに)見れる所に置かれているのであれば、IPアクセス制限をかけておけば防げたかも知れません。あるいはクラウド上にあったのだとすれば、管理者アクセスが侵害された(※往々にしてパスワードが脆弱)のかなと想像します。いずれにせよ、テスト環境にハッカーが入れた部分にも何らかの脆弱性があった気がします。

※とは言え、本番データさえ使われてなければ漏洩しても問題があまりない情報だけしかテスト環境には無かったかと思いますので、やはり最大の問題はテスト環境に本番データを使った事なのですが。。。

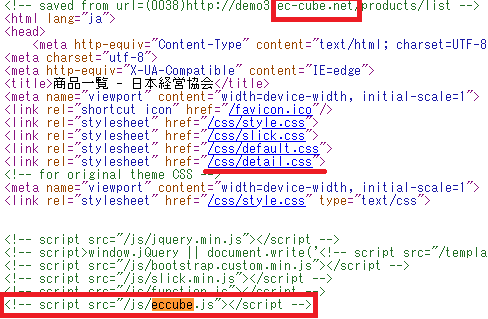

更に調べてみました。日本経営協会のECサイト(本サイト)は、今回の事件を受けて8月から閉鎖していますので、普段使う魚拓サイトで調べてみたのですが、、、珍しくクローリングデータがありませんでした。Googleキャッシュも見つけられず、別な検索エンジンで調べて、ようやくキャッシュデータを確認できました。

結果は・・・

そうですか、またEC-CUBEですか。。。

バージョンは3系の様です。

今回の件はこの本番サイトからカード情報が漏洩した訳ではない訳ですが、

このため、NOMA ECサイトへの不正アクセスは確認しておりませんが、システム全体を慎重に再点検を行い、今後の運営に安全を期すことといたしました。

(公式発表【HP】から引用)

侵害のパターン(ランサム)が違いますが、EC-CUBEを狙っていてテスト環境を見つけられた・・という可能性も考えらえます。

既に対策をしているかとは思いますが、管理者アクセスの保護が脆弱であったり、決済ページ改ざんへの対策(改ざん検知等)が不十分だと、再開した後にまた漏洩のお詫びリリースを出さなければいけない事態も考えられますので、再点検が正しく実施されると良いかなと思います。

■日本人のためのパスワード2.0 ※JPAC様 ホームページ

7/8に日本プライバシー認証機構(JPAC)様からホワイトレポートをリリースしました。キタきつねとしての初執筆文章となります。「パスワードリスト攻撃」対策の参考として、ご一読頂ければ幸いです。

更新履歴