EC-CUBEは利用ユーザ(店舗)数が約3.5万と、日本で最も利用されているECサイト構築パッケージと言っても過言ではないかと思います。しかしユーザ数が多いが故に犯罪者(ハッカー)に狙われやすく、今年に入ってからカード情報漏洩の発表があった22件中、11件がEC-CUBEを利用していると推定されます(7/13現在)。「石井スポーツ」「エーデルワイン」「藤い屋」「JR九州」・・と、被害を受けた企業サイトの半分は、EC-CUBE利用サイトからの情報漏洩なのです。

www.ec-cube.net

※参考 キタきつね調査

クレジットカード情報漏洩事件のまとめ(2019年下半期) - フォックスエスタ

クレジットカード情報漏洩事件のまとめ(2019年上半期) - フォックスエスタ

カード情報漏洩事件の報告(書)を読んでいて、ずっと不思議だったのが、何故多くの「EC-CUBE」利用サイトが被害に遭うのか・・・という点でした。

国内におけるカード情報漏洩事件で、現在の攻撃の「主流」は偽の決済ページを挟まれてしまうものだと思います。この対策としてはWeb改ざん検知を導入したり、非保持ソリューションをJavascript型ではなく、いっそリンク型(決済代行会社側の決済画面)にするという事も考えられます。

※伊織リリースより引用

しかし、これらはあくまで対策に過ぎません。

インシデントが発生した際、そもそも攻撃者につけ入れられた「脆弱性」(原因)というものが存在します。

例えば「SQLインジェクション」で個人情報が漏洩した、であるとか、あるいは「Struts2のパッチ管理」が不十分、「残存するログ情報にカード情報が残っていた」等々の情報です。

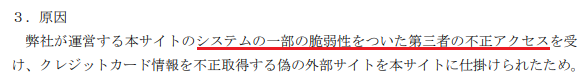

しかし、直近のカード情報漏洩事件の公式リリースを見ても、判で押した様に『システムの一部の脆弱性を突いたことによる第三者の不正アクセス』としか発表されません。

■DigiBook

■石井スポーツ【EC-CUBE】

■零カスタム【EC-CUBE】

■富洋観光開発

■熊本ワイン【EC-CUBE】

ところで・・・『システムの一部の脆弱性』とは何なんでしょうか?

この言葉を読んで、何かの脆弱性を突かれたんだ。仕方なさそう・・・と何となく納得しかける方が多いのかも知れません。ある意味、広報対策的な『魔法のワード』として事件リリースで毎回の様に使われています。

7Payの様に記者会見を開くレベルのインシデントでもない限り、記者さんの突っ込みもありませんので、これで事件発表は終わりとばかりに見過ごられている気がしますが、私はここに日本企業が(海外ハッカーから)攻撃を受け続けている要因を感じます。

「脆弱性」(原因)が何であるか、はっきりと言わない(考えない)

これで良いのでしょうか?

キタきつね個人としては、各所にしがらみもありませんので、今回、先月から地道に時間をかけて調査してきた結果を(中間)発表したいと思います。 ※継続調査中の内容についてはこちらで随時UPしています

--------------------------------------------------------------------

■エグゼクティブサマリー

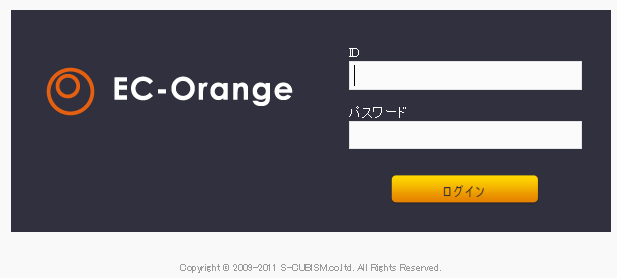

EC-CUBE構築サイトの管理者ログイン画面は、保護されておらず、ここを起点に情報を不正に窃取される脆弱性を残している

- 簡易調査で問題がなかったサイト:45%(743サイト中338サイト)

- 設定ミスがあると判断されるサイト:55%(743サイト中405サイト)

設定ミスがあると判断される405サイトの内、クレジットカード決済まで行っているサイトは245サイト(約60%)あり、管理者パスワードが脆弱であった場合には、今後カードデータ漏洩事件にまで発展する可能性がある。

<調査概要>

・調査期間:6月下旬~7月13日

・調査対象:EC-CUBE公式サイト「ECサイト構築・デザイン制作事例一覧」にて公開されている

1957件のEC-CUBEサイト中、1000件を調査対象とした

・調査手法:URL実在性確認(手動)

※調査継続中での中間発表となります。検出した設定ミスサイトの数は問題ないかと思いますが、再チェックにより多少数字が変動する可能性があります。(重複登録されているサイト等が精査できてません)

--------------------------------------------------------------------

◆キタきつねの(調査結果に対する)所感

日本No.1 EC構築オープンソースである「EC-CUBE」は、利用ユーザ(店舗)数が多いが故に、ハッカーから攻撃を受ける対象となりやすい事は間違いありません。

去年から今年にかけてのカード漏洩事件でも、EC-CUBE利用サイトが被害を受けたケースも多く、またEC-CUBEユーザの被害件数は増加傾向です。

参考:

ECサイトは攻撃を受け続けているのではないか? - Fox on Security

カード情報漏洩事件は専門のPCI DSSにも近いので、インシデントの報告(公式リリース)を毎回読んでいて、この原因は何だろう?とずっと考えてました。

攻撃手法としては「フォームジャッキング」、いわゆる偽ページからカード情報を窃取する、あるいは正規の決済ページからJavascriptなどで外部に不正にデータを持ち出す攻撃が多い様です。

事件の公式リリースを読んでも『システムの一部の脆弱性を突いたことによる第三者の不正アクセス』としか書かれてない事が多いのですが、こう書かれるという事は、0ディ攻撃やパッチ当て不備などではなく、実はもっと『初歩的な』部分を攻められているのではないか?と思うようになりました。

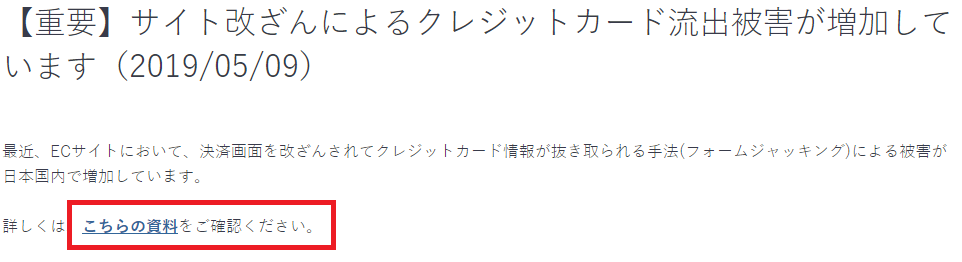

EC-CUBEが5月9日に出した、下記の重要なお知らせ(緊急告知といっても差し支えないのかと思います)ですが、7月時点で調査をしている者の感想としては、見てほしい方に見られているとは到底思えません。その位、実情は酷いです。

www.ec-cube.net

また、EC-CUBE側の告知の仕方にも疑問がある気がします。重要なお知らせの肝心な部分(対策)を別資料へリンクというのは・・・どうなのかと思います。もっとはっきりと本文に書くべきではないでしょうか?

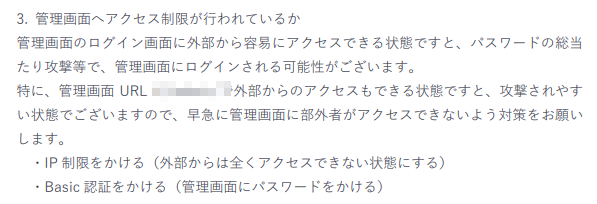

別紙のPDF中では、1ページ目の下部から1-5のチェック項目が並んでいます。それぞれに重要なチェック項目だと思いますが、EC-CUBEユーザは特に1(既にやられてないか?)と3(管理者画面が保護されているか?)について、確認をする事が重要だと思います。

今回、私が今回調査したのは(※正確には継続中ですが)、3の脆弱性に関する部分です。

※調査手法は、伏せる必要もない程に単純なものですが、一応伏せます。

調査したのは1,000サイトです。サンプル数としては十分かと思います。

※もう少し時間がかかりそうですが、今後2,000サイト位まで調査できたらと思っています。

調査に使った、EC-CUBE公式サイト「ECサイト構築・デザイン制作事例一覧」(実績DB)ですが、残念ながらメンテナンスがきちんとされていません。

閉鎖されていると判断されるサイト(別サイトへの衣替え、調査時に繋がらなかったサイト含む)が、現時点で257サイトありました。

※つまり全体の1/4の25.7%のサイトが、本来は実績サイトから削除されているべきものだと思います。

※複数登録(重複)しているサイトも中に含まっているのですが、今回はそこまで精査できていません。

よって下記調査データ(詳細)は1,000サイトから閉鎖(移転)扱いの257サイトを除く、743サイトが対象となります。

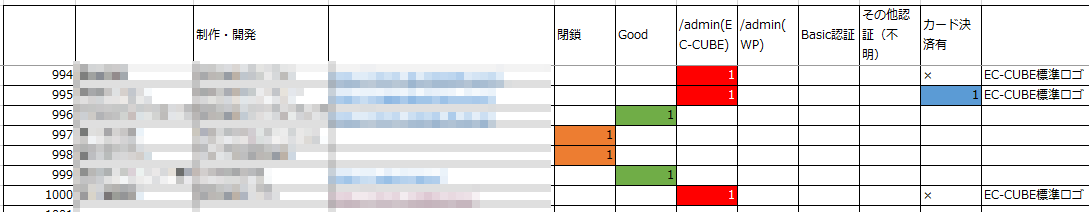

結果データ(詳細)については以下になります。

①EC-CUBE管理者ログイン設定に問題有

330サイト/743サイト(約44%)

②WordPress管理者ログイン設定に問題有

39サイト/743サイト(約5%)

※EC-CUBE調査中に偶然見つけた脆弱性で必ずしもEC-CUBE側の設定が悪い訳ではありません。

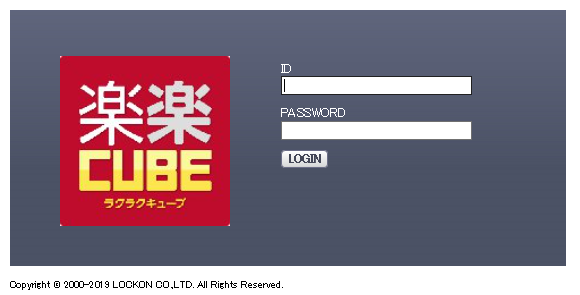

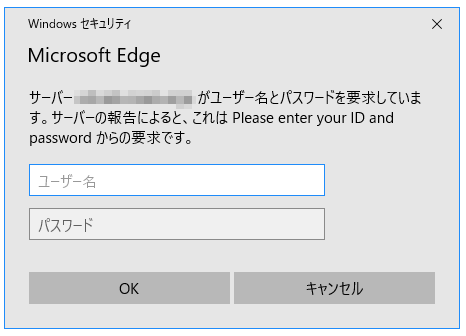

③Basic認証(管理者ログイン)が出てくるサイト

35サイト/743サイト(約5%)

④その他認証画面が出てくるサイト

6サイト/743サイト(約1%)

①②③④の中で、クレジットカード決済を行っているサイト(潜在的にカード情報漏洩事件が発生する可能性がある)は、245サイト(約33%)となります。これらのサイトの管理者パスワードが脆弱(使い回し含む)であると、将来カード漏洩事件につながる可能性は十分あると思われます。

※WordPressの上記脆弱点はEC-CUBEとは関係が無い(EC事業者側の責任範疇)可能性もありますが、1つのECサイト事業者が全体のECサイトを構築しているケースが多いかと思いましたので、管理者権限の乗っ取りが発生すると危険という意味で挙げています。

※EC-CUBEとWordPress両方の管理画面が脆弱なサイトは重複カウントしてます。

もう1点付け加えると、セキュリティ上の観点でデータ(根拠)は出せませんが、EC-CUBEで多数の制作・開発実績のあるベンダーが構築したEC-CUBEサイトであっても、今回の調査で実装ミスが検出されています。

ECサイト事業者(運営)と制作・開発ベンダーのどちらが初期設定をしたのか分かりませんが、一般的には制作・開発ベンダーが初期設定をする事が多いかと思います。

そう考えると、実績のある制作会社が、上記の重要なお知らせを把握してないという事になります。実在しないURLリクエストはトップページに戻すなど、非常に良い実装となっているサイトもいくつも見かけましたが、実績がある会社に頼んでいても、セキュリティ上安全ではない、あるいは修正が必要だという事を制作・開発会社からユーザ側が連絡をもらえない、これがEC-CUBEが現在抱えている問題なのかも知れません。

■調査データはExcelにしていますが、悪用の懸念がありますので、生データの公開は控えます。

調査結果に対する個人的な感想としては、

正直に言って、ここまで酷いとは思ってませんでした。

EC-CUBEがハッカーに狙われている理由(入り口部分)は、ここにあるではないでしょうか。今後被害がさらに拡大する可能性は高い気がしました。

最近登録されたサイトでも設定ミス(と思われる部分)が結構でてきます。流石に新しいサイトでは比率は低いですが、一部のECサイト制作会社は、セキュリティをほとんど意識してない(設定ミスが多い)と言えそうな結果も出てきました。

つまり、EC-CUBE構築サイトの多くは、管理者パスワードが最後の砦になってしまっています。

だとすれば、ECサイト管理者が脆弱なパスワードを使っていたり、パスワードの使い回しをしていると、カード情報や個人情報が(今後)漏洩していく可能性は高いと思います。

こうした結果になってしまったので、EC-CUBEの推奨対策についても疑問が出てきます。IP制限はよくわかるのですが(内部からの管理者アクセスしか接続できない様にする)、Basic認証は・・・管理者パスワードの脆弱性という観点では同じではないでしょうか?

自動ツールを使ってのパスワードリスト攻撃に強いとか・・そんな理由でしょうか?

もしかすると自動攻撃が多いといった、EC-CUBEへの攻撃データをお持ちなのかも知れませんが、管理者画面を見せなくする(IP制限等)か、多要素認証の方が強固な対策になるかと思います。(※多要素認証だとすぐにEC-CUBE側が対応できないのだろうと推察しますが、オプションで用意する等、対策はもっと前に考えておくべきだったかと思います)

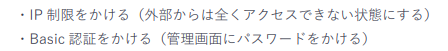

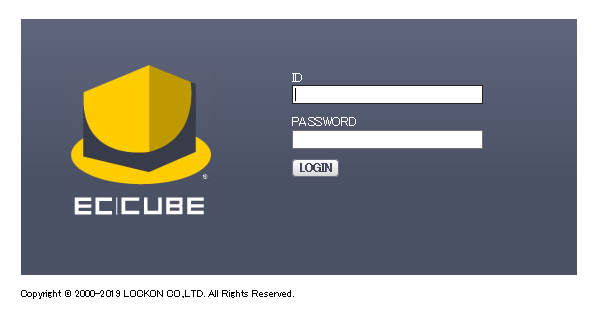

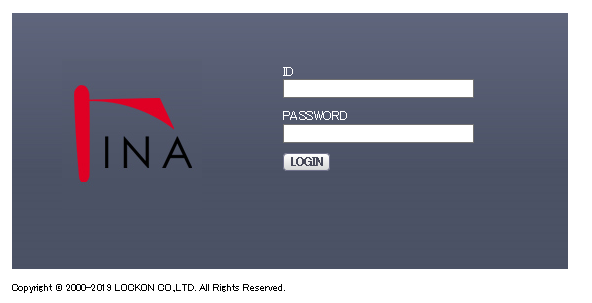

今回の調査で(意図せず?)見えてしまった管理画面を参考までに掲載しますと、標準的なEC-CUBEの画面は数多く見かけました。

それ以外にも諸々出てきてましたが、以下の様な画面が出るという事は、ECサイト事業者、制作・開発会社が、EC-CUBEの出している『お知らせ』を読んでない事の表れかと思います。

また、EC-CUBE自身も、伝達の仕方に問題があるのではないでしょうか

ワードプレスもいくつも見かけました。もしかするとこれはECサイト事業者側の責任なのかも知れませんが、ここをすり抜けられると不正行為につながってしまう可能性を感じますので、EC-CUBEの管理画面と同様に対策が必要かと思います。

EC-CUBEが対策として推奨しているBasic認証ですが、全体の5%程度が実施している様でした。

この画面が見えるのが(EC-CUBEの言う様に)対策として正しいとは思えませんが、何らかの対策する理由があるのかと思いますので、今後少しづつ増えていくのかと思います。

◆キタきつねの(一時)対策推奨案

管理者ログイン部分の保護が弱かったとしても、管理者パスワードが強固であれば不正アクセス試行(パスワード攻撃)にも十分耐えられます。既に強固なパスワードを設定している方も、パスワードを使い回ししていたら、どこかで漏洩したパスワードで攻撃されてしまう可能性もありますので、できればEC-CUBE管理専用の強固なパスワードを設定するにも(一時)対策として有効だと思います。(※多要素認証を実装するならともかく、管理者画面は隠すべきだとは思いますが・・・)

ECサイト事業者の管理者の方は、本記事下部のホワイトレポートをご一読頂き、管理者パスワード強化の参考にして頂ければと思います。

余談ですが、EC-CUBEのイベントが7/23にある様です。

www.ec-cube.net

スケジュールを拝見する限り『セキュリティ』関連のセッションは、徳丸さんが講演されるコマだけに見えますが、徳丸さんは非保持サイトからのカード情報漏洩事件にもお詳しいですので、この辺りの脆弱性、対策も含めてお話される(Web脆弱性診断が主かも知れませんが)のではないかと思います。

■日本人のためのパスワード2.0 ※JPAC様 ホームページ

7/8に日本プライバシー認証機構(JPAC)様からホワイトレポートをリリースしました。キタきつねとしての初執筆文章となります。「パスワードリスト攻撃」対策の参考として、ご一読頂ければ幸いです。

更新履歴