以前からサイト(決済)停止していたので、西京漬け専門店の京都一の傳は、フォレンジック調査中だろうとは思っていましたが、予想通り、カード情報を漏洩していた様です。

www.security-next.com

■公式発表 弊社が運営する「京都一の傳 お取り寄せページ」への不正アクセスによる個人情報流出に関するお詫びとご報告

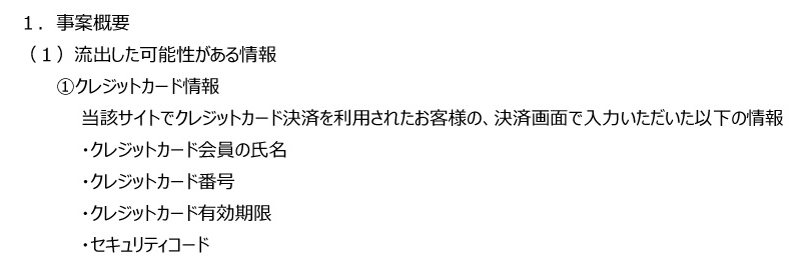

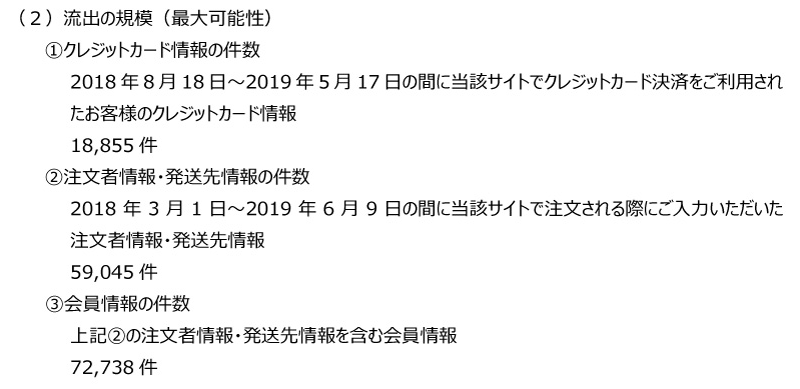

※公式発表より引用

◆キタきつねの所感

京都一の傳は、5月の時点でカード決済を止めていたので、以前に調査した際に、カード漏洩が怪しいとして6月の時点でリストに上げていました。その観点から言えば、やはり・・というしかありません。

現在メンテナンス中のECサイトについて(カード情報漏洩の可能性有) - フォックスエスタ

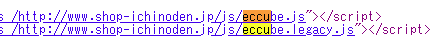

改めて魚拓サイトで調べてみると(2018年4月データ)、EC-CUBEの痕跡がみつかりました。ecube.legacy.jsがあるので、v2.13でないかと思います。

1年未満の侵害期間で、1.8万件のカード情報漏洩は、最近のEC-CUBE系の漏洩事件としては少し多い方かと思います。また、フォレンジック調査結果で、個人情報も併せて5.9万件(最大で)漏洩している可能性があると書かれていましたので、正直過去の顧客データまでゴソっとデータを抜かれたなという印象です。

EC-CUBE構築サイトからの情報漏洩と言うと、最近は条件反射で『管理者ログイン』が保護されてなかったのかな・・・と思う様になってしまいましたが、対策案の所を見ると、、、パッチ管理の部分に問題があった様にも思えます。

また、10月8日(公式発表)の日と同じ日に、IPA/JPCERTが脆弱性を発表していますので、、、この発表(修正パッチリリース)を待って、お詫びを発表したという事なのではないかと思います。日付が偶然同じである事はあまり無い気もしますが、もし推測通りであれば、EC-CUBE+ルミーズ決済モジュールユーザは要注意かと思います。

scan.netsecurity.ne.jp

EC-CUBE用モジュール「ルミーズ決済モジュール(2.11系・2.12系・2.13系) version 3.0.12 およびそれ以前」には、クロスサイトスクリプティング(CVE-2019-6016)および情報漏えい(CVE-2019-6017)の脆弱性が存在する。これらの脆弱性が悪用されると、当該製品にアクセス可能なユーザのWebブラウザ上で、任意のスクリプトを実行される(CVE-2019-6016)

(ScanNetSecurity記事より引用

JVNDB-2019-000063 - JVN iPedia - 脆弱性対策情報データベース

またEC-CUBE構築サイトというのが非常に残念ですが、EC-CUBEの脆弱性基礎調査をした身としては、、、脆弱性がずっと残っているサイトが結構あるので、集中的に狙われてしまうのも仕方がない部分があるという認識をしています。

foxestar.hatenablog.com

※11/6(水)に日本プライバシー認証機構(JPAC)様からセミナーのお話を頂きました。国内のカード情報漏洩のみならず、海外のあまり知られてないカード情報漏洩事件などを解説したいと思ってます。良かったら下記開催案内もご覧いただけたら幸いです。

www.jpac-privacy.jp

■日本人のためのパスワード2.0 ※JPAC様 ホームページ

7/8に日本プライバシー認証機構(JPAC)様からホワイトレポートをリリースしました。キタきつねとしての初執筆文章となります。「パスワードリスト攻撃」対策の参考として、ご一読頂ければ幸いです。

更新履歴