産総研が、3月26日付けで不正アクセス事件後で(多少は関連すると思われる)1職員を懲戒処分した旨を発表しました。

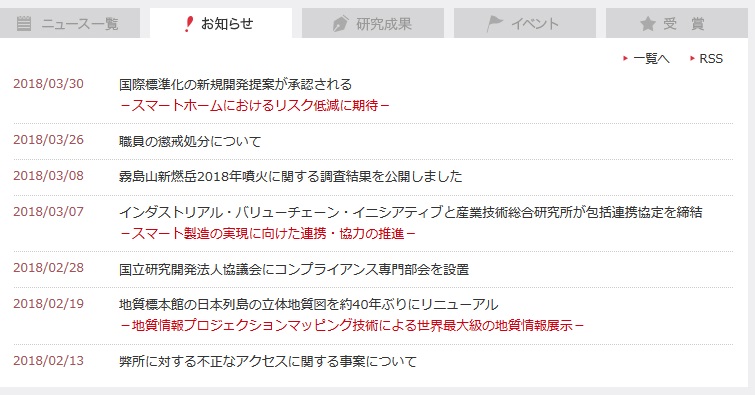

2月13日に発表があった、産総研の不正アクセス事件についてウォッチしているのですが、気になるお知らせが出ていたので、つぶやいてみます。

尚、私自身は産総研とはまったく関係はありません。

※産総研の記事は、過去に3本書いていますが、Upした日に急にアクセス数が伸びているので、おそらく産総研の方もご覧になっている可能性が高いと思うので念のため補記しておきます。

お知らせの中で、3月26日に突然「職員の懲戒処分について」という内容が上がっていました。事件に関連してそうな気配があったので、見てみると就業規則違反による懲戒処分・・とあります。

事件の発表ではなかったのか・・・

当研究所つくばセンターの職員が、上司の業務命令に違反する行為等、就業規則に反する行為を繰り返し行ってきました。

同職員に対しては、再三にわたりこれらの行為をやめるように注意及び警告してきましたが、改善がみられないため、懲戒解雇の処分としました。

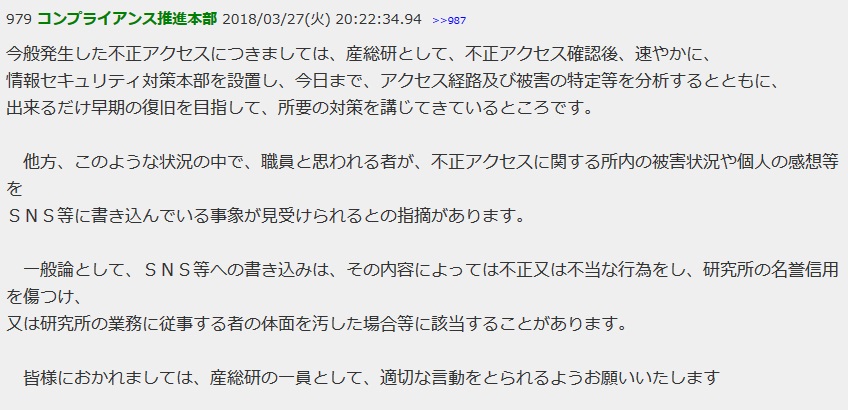

実際に何を元にした懲戒処分なのか、これだけでは分かりにくいのですが、某掲示板では内部関係者からと思われる書込みに対し、「こんな所に書き込んでいると処分対象になるぞ」といった管理側と思わしきコメントも多数載っていましたので、不正アクセス事件によってインターネット遮断された事で内部の方々に溜まった不平・不満(及び某掲示板での書込み)が影響している可能性も否定できません。

このリリースを受けて某掲示板を見てみたのですが、前日に、

といった注意喚起が載っていました。(組織としてこの対応をするのは良く分かりますが、、)

しかし、

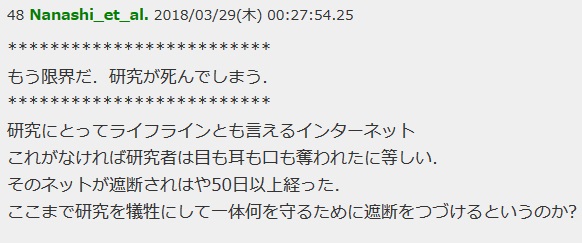

こうした書込みまで縛ろうとするのであれば、経営側はやるべき事を急ぐべきだったのではないでしょうか。

2ヶ月近くインターネットが遮断され、年度末で研究成果を問われる方々を含め、関係者と思われる切実な”愚痴”コメントは、内部に居たら私も、少なくても飲み屋さんで、経営(IT部門)側の責任を愚痴っていたと思います。

普通の不正アクセス事件の事後対応としては、あまりにも現場を考えない手法(影響を無視してネット遮断+調査経過報告が内部に対しても無い)を考えると、その対応の稚拙さについて、某掲示板への愚痴をかかれてしまうのは、、、当然ではないかなと心情的には思ってしまいます。

一方で、ようやくインターネット接続は3月末に復帰したようです。

このコメントが何を意味するのか、普通では無い状態を多くの研究者に強いていた事を、経営側は深く考えるべきではないでしょうか。

不幸な不正アクセス被害の事件、ある意味経営側も研究者側も被害者なのです。その被害の(外部)影響度を抑える為とはいえ、経営側が取った手法は、寓話で言う「北風と太陽」の北風と言えるのではないでしょうか?

強制を強めると反発する人も出てくる、それはもしかすると、辞めさせられた人からポロっと(マスコミに?)出てきてしまう事もあるかも知れません。

ちょっと調べるだけで当該の方に行き着いてしまう。それがネット社会なのですから。

(FBの中身は拝見してませんが、3月26日と明記する事に隠された想いを感じてしまいます)

さて、インターネット接続が復旧した訳ですから、

内容

平成30年2月6日(火)、弊所に対して外部からの不正なアクセスがあったことを確認しました。当該事案は重大なセキュリティインシデントであると判断し、弊所の情報セキュリティ規程第20条に基づき情報セキュリティ対策本部を設置、外部の専門事業者にも依頼して原因究明を進めているところです。

今後の対応

第三者及び弊所の知的財産に関する情報や保有個人情報の漏えいの可能性なども懸念されることから、引き続き、早急に、原因及び影響範囲等の調査を進めます。

(2月13日の産総研リリースより引用)

経営陣には、2ヶ月もかけて詳細調査された内容を早く発表して貰いたいものです。普通にフォレンジック調査会社を入れていれば、既に情報漏えいがあったか無かったかについては判明しているものと思います。(その影響範囲確定には時間がかかるにしても)

一般企業では、調査に時間がかかる場合には続報という形で経過報告を行うケースが多いかと思います。何故、産総研は行わないのか疑問ではありますが、重大インシデントである、と自ら認めて2月13日のリリースを出している訳ですから、その説明責任を早く果たしてもらいたいものです。

※無いとは思いますが(あまりに発表が遅いので)、もしフォレンジック調査会社を入れてないのだとすれば、『副理事長の下に設置された情報セキュリティ対策本部』が厳しく責任を問われるべきだと思います。

参考:

foxsecurity.hatenablog.com

foxsecurity.hatenablog.com

更新履歴