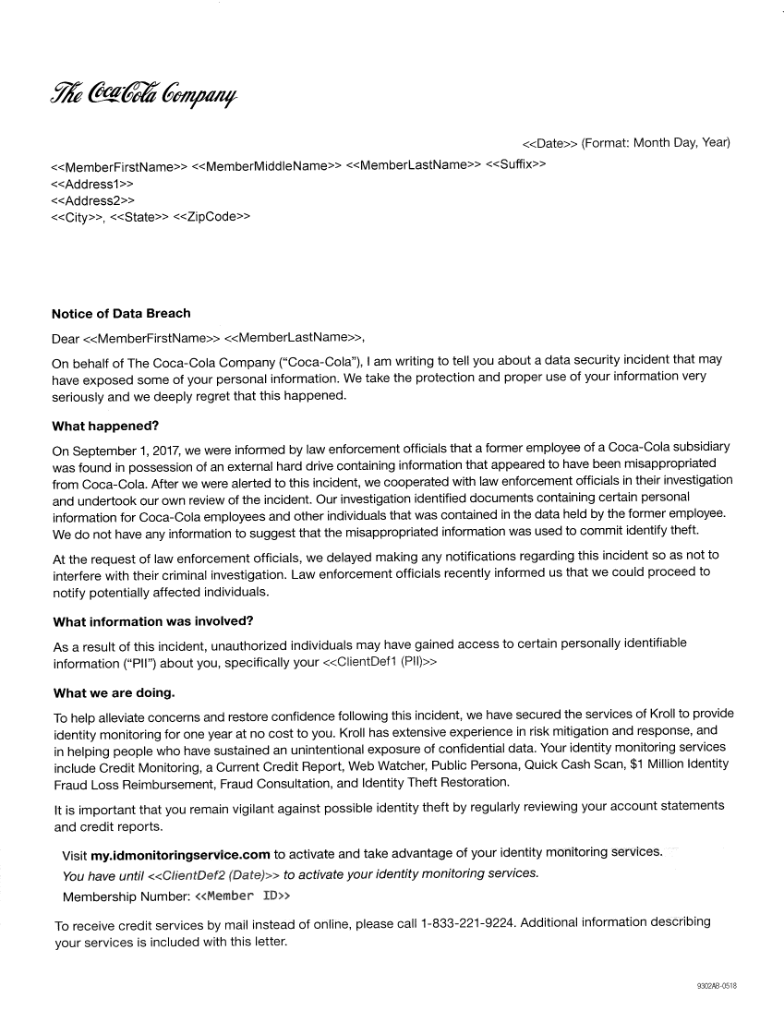

コカコーラが情報漏えいした件を、米国バーモント州の州政府事務所が5/23に発表していました。

■公式発表

まだ出てないようです。(Coca Colaのニュースリリース)

※米国バーモント州の州政府事務所の発表

■事件の概要

元従業員による内部漏えい事件のようです。コカコーラ子会社の元従業員が外部ハードドライブにコカコーラの情報を不適切に保有している事が法的機関により2017年9月17日に知らされ、内部調査の結果、コカコーラ従業員とその他の個人情報が元従業員によって持ち出されている事を確認した。

発表が遅れたのは、法的機関の犯罪捜査への影響を考慮しての事で、法的機関より先に進めても良い(公表しても良い)と最近知らされたので今回の公表となった。

◆キタきつねの所感

あまり詳細な事件内容が出てません。日本を含め米国のニュースサイトでも、まだ取り上げられてないので、事件を深く見る事ができないのですが、ひとつ言える事は、コカ・コーラ程のグローバル企業であっても、内部不正は防げないという事が改めて証明されてしまいました。

5/25には巨額の制裁金が課される(全世界売上の4%又は2000万ユーロ)、欧州の一般データ保護規則(GDPR)も施行されてしまいましたが、今回のコカコーラの個人情報漏えいも欧州の従業員が関与するのであれば、規制対象となっていたかも知れません。

今回の事件は、事件分類上は内部犯罪に当たると思います。日本でも最近、”中日本エクストール横浜”の元従業員の内部犯罪がニュースに出ていましたが、事件自体の数は少ないまでも、内部犯罪では機微な情報へアクセスできる管理者権限を悪用されるケースが多いので事件発生時はサーバー攻撃(外部からの犯罪)に比べて被害規模が大きくなるといわれています。今回の情報漏えいの規模は分かりませんが、『外部ハードドライブ(external hard drive)』が使われたとありますので、外部ハードディスクかUSBドライブか分かりませんが、元従業員(恐らく退職前)によって多くの情報が不正に持ち出されてしまい、その一部が従業員等の個人情報を含んだファイルであったと読み解くのが妥当だと思います。

コカコーラの配合秘のレシピまでは・・・漏えいしてないとは思いますが、転職・退職を考慮して内部から不正に(多くの場合は大量に)データを持ち出されない様に、デバイス制限や監視というものも非常に重要だと思います。

参考:

www.asahi.com

更新履歴