偶然のリアルタイムで見ていたクローズアップ現代ですが、NHKらしさが出ていて引き込まれました。

www.nhk.or.jp

◆キタきつねの所感

前々からAmazonレビューについては、懐疑的な目で見ていましたが、番組の中で日本人の特性に基づく「攻撃」である事が良くわかりました。日本人は、安いだけだと疑いの目で見て、「他人が良いと評価」した商品を信じる傾向が強く、やらせレビューがないと商品をあまり買ってくれないという傾向が強い様です。

自分の購買傾向などを見ても、まずは評価の高いものを・・・という癖があるので、当たっている気がします。

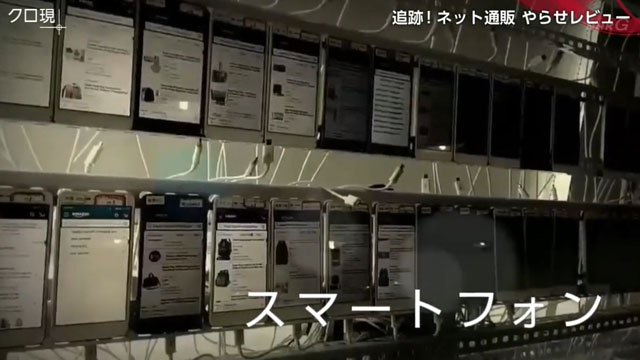

番組の中で驚いたのは、やらせレビュワーだけでなく、スマホを大量に並べて自動でやらせレビューを書き込む映像が紹介されていた事です。イメージが沸かないと思いますので、番組HPから写真を下記に引用させて頂きますが、プログラムで勝手に商品を購入し、その後やらせレビューを自動で書いていました。その姿はまさに工場・・・もうここまで来ているのか、と衝撃を受けました。

※クローズアップ現代の番組記事より引用

ユーザ側の対抗措置としては、レビューをじっくり見る事が有効なのですが、

実際に商品を購入したとは思えないコメントや、怪しげな日本語の文章、レビュワーが日本人名で無い投稿だったり、ところなどでやらせレビューを判別できたりしましたが、残念ながら大分改善されてしまって(やらせ側の対抗処置が出来てきて)いる様です。

またAmazon側でもやらせレビュワーややらせレビュー投稿を規約違反で削除している様ですが、消される以上に早いスピードで新しいやらせレビュー投稿をさせている事から、Amazonユーザ側は、あまり信用できないレビューを参考に購買をしてしまっているのが現状の様です。

自衛の手段として、番組では今年7月に公開された「サクラチェッカー」を取り上げていました。

https://sakura-checker.jp/

実際使ってみましたが、IT大手のエンジニアの方が作っただけあって、一定上のやらせ商品を検知できている気がします。

例えば、私もたまにお世話になるスマホの充電ケーブルで調べてみると、Amazonでの評価が高いこのケーブルが、、、

サクラチェッカーではレビューに問題がある可能性が高い事をすぐに調べてくれます。

やらせを見抜くポイントについて、別のNHKの記事で書かれていたので引用しますと、

www3.nhk.or.jp

「サクラチェッカー」では、こうした不自然な文章や評価の偏り、書き込まれた日付の偏りのほか、レビューを書き込んだ人の履歴や商品名の付け方がアマゾンの規約に違反しているかなど、独自の基準を設けて、「サクラ度」を判定している。これまでに分析した商品は10万点。このうち、サクラ度が60%を超えていると判定した商品は、およそ1万7000点、全体の16%を占めていた。

(NHK記事より引用)

自分で商品レビュー投稿を判別する際にも参考になる視点でサクラ判定をしている事がわかります。とは言え、悪徳業者(やらせレビュワー側)といたちごっこになりつつある気がします。

判定ポイントについては未だ有効だとは思うのですが、私は業者の対抗措置は早いと思います。(チェッカーも進化しないとならない)例えば、上記に挙げたチェックポイントは、

・不自然な日本語

> 日本人のサクラレビュワーに書かせることで回避ができる

・書き込まれた日付の偏り

> 中間業者(やらせ募集する人)が投稿レビュワー数をばらつかせれば回避ができる

・レビューを書き込んだ人の履歴

> 商品を実際にレビュワーに買わせ、やらせレビュー報酬として返金(WeChatPay支払い)

する事で  と表示させて信用度を向上させている

と表示させて信用度を向上させている

・商品名の付け方がAmazon規約違反

> 日本人のサクラレビュワーに対する書き込みマニュアルが強化されるとチェックが難しくなる

もちろん、公表してない判定ポイントはまだまだあるので当面は有効だとは思います。

余談ですが、実際に「サクラチェッカー」を使ってみての感想としては、投稿レビュワーの投稿傾向の判定がまだ弱い気がします。

私がAmazon商品を購入する際にレビューをチェックする場合、過去のレビューのほぼ全てに「★5」をつけている方、そういうレビュワーが多い商品はあまり信用しません。

たとえば、サクラチェッカーでサクラ度10%(やらせではない判定)が出たiPhoneケーブルを見ると、

Amazonでも高評価(Amazon's Choice商品)でしたが、

そのレビューを見ると、1人目は・・・16レビューを書いていて15レビューが「★5」で、

また別なレビュワーの方は、なんと36レビュー中36レビューに「★5」を付けています。

余談の余談です、Twitterに結構募集が出てきますね。

※私はおススメしませんが、良い副業(やらせレビュー購入>返金>商品をメルカリやヤフオクで転売が一般的の様です)になるのだから、多くのやらせレビューがはびこっていると思いますので、ご興味がある方は、「Amazon レビュー 募集」でTwitterやFacebookを検索されてみては如何でしょうか。

因みに、、こんな感じで出てきます。フォロワー=副業(バイト)募集がかかるのを待ち受ける「やらせレレビュワー」という事になるのかと思います。結構いますね。

そして仲介業者も結構検索で出てきます。。。ビジネスとして完全に成り立っているのかが伺えます。

ちょっと副業に興味でてきました

最終的には、NHKの取材にも出てきた様に、全て「やらせレビュー工場」でレビューが投稿される様になっていくと思います。

では何故、今日本人のやらせレビュワーを募集しているかと考えると、まだやらせ側のAIが完全自動化に対応できてない何ががあるのかと推測します。つまり日本人レビュワーが書いている効果があった文章パターンをAIで吸い上げている段階で、暫くすると徐々にこの「美味しいバイト」は無くなっていくのではないでしょうか。

■日本人のためのパスワード2.0 ※JPAC様 ホームページ

7/8に日本プライバシー認証機構(JPAC)様からホワイトレポートをリリースしました。キタきつねとしての初執筆文章となります。「パスワードリスト攻撃」対策の参考として、ご一読頂ければ幸いです。

更新履歴