安全でないとChrome等が判定しているのに、大手のサイトでは何故HTTPSにしないのか?そんな意図でこのデータベースは公開されている様です。日本でもいくつものサイトが掲載されていましたので、少しみて見ました。

whynohttps.com

HTTPSは現在、無料で簡単に使用できるようになりました。Google Chromeがサイトを「安全でない」としてフラグ付けしないようにする場合にも必要になり ました。それでも、最大規模のWebサイトの多くは、暗号化されていない接続を介してコンテンツを提供し続けており、機密データが関与していない場合でもユーザーを危険にさらしています。

以下は、 安全でないリクエストを安全なリクエストに自動的にリダイレクトしない、Trancoランク別の上位100のWebサイトのリストです。その下に、国別の上位50サイトが表示されます。

(Whynothttpsより引用)

◆キタきつねの所感

HTTPS(暗号化通信)が必ずしも安全であるとは、最近のAPT攻撃等を見ていると思いませんが、少なくてもアクセスが多い大手サイトは、HTTPS位はしておいて欲しい、この海外のデータベース(プロジェクト)はそう無言の圧力をかけている気がします。Tranco rankでのデータを使ってチェックされている様です。

このプロジェクトを始めたのは、Troyhunt氏で、開設に当たった経緯などはブログに出ていますが、クローリング結果をDB化するのに苦心している様子も伺えます。

何はともあれ、日本の掲載サイトをみて見ますと、、

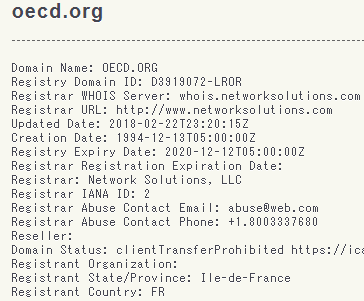

最初に出てくる、OECD.orgがどこのサイトを指しているのか分かりませんでした。サイトへ飛んでみると、、いきなり外れの(日本以外のサイトを日本として登録している)様です。。

日本・・・ではない気がします。登録国もフランスの様ですので、、やはり外れな気がします。

次のライブドア は確かにHTTPでした。

DMMは、年齢認証ページがHTTPですが、

18歳以上で入ると・・・HTTPSです。(実質的には誤検知と言っても良い気がします)

またライブドア(Livedoor.com)が出てきます。 livedoor.jpはlivedoor.comにリダイレクトされている様ですので結果は変わりません。

ビックローブ?と思ったのですが、鍵付きだったので、誤検知かと思います。

次はlivedoor Blogです。ライブドアですので同じですね。こちらはHTTP(当たり)です。

次はPopcash・・・って知りません。英語サイトなので日本では無い(誤検知な)気がします。

コスタリカの首都、サンホセ・・・やはり誤検知ではないでしょうか。

気を取り直して次のtwitpic・・も昔お世話になってた記憶がありますが、日本では無い様です。(しかも鍵付きなのでHTTPSです)

次です。uploaded.netです。英語です。(HTTPです)

やはり・・スイスですTT

次はソフトバンクです!? 鍵ついてますので誤検知です。

次はたまに情報収集でお世話になる5chです。HTTPです(当たり)

次はJdsportです・・・どうみてもドメインが英国ですね。

次は、verjohn・・・オンラインカジノの様です。鍵付きですのでHTTPSです(誤検知)

次は日本の感じがするxsrvですが、、、HTTPではありますが、ページが出てきません。

次は京都大学・・・確かにHTTPですね(当たり)権威ある日本の最高学府の1つがHTTPは確かに恥ずかしい気がします。

因みに東京大学は・・・HTTPSです。

次は最近アニメ化も結構されている、小説家になろうサイト。HTTPですね(当たり)

お次は、ブランドサイトのENDですが、、鍵付きですね(外れ)更に言えば、日本にも発送はしている様ですが、、、

+44の電話番号なので、イギリスですね。

次はNEXT・・これもアパレルサイトの様ですが、、鍵付きです(外れ)。英国ですね。

次です。日本のサイトでは無いですね。。でもHTTPです。

日刊スポーツ・・・鍵付きです(外れ)

マイケルコース・・・JPサイトもある事はありますが、COMなので英語サイトです。鍵付きです。(外れ)

JPサイトも一応見ましたが、鍵付きです。

Opensubtitles・・映画字幕サイトです。鍵付きです(外れ)

日本語サイトもありますが、米国のサイトですね。

Niftyのサイトにリダイレクトされますが、HTTPです。(当たり)

ニフティの所有ドメインの様です。

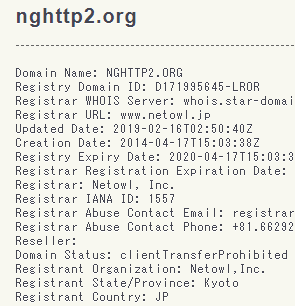

このサイトも、HTTPではありますが、英語なのでまた誤検知だろうと思ったら、当たりでした。

日本の登録(ネットオウル)ですね。

次は、Tok2・・無料のHPスペース提供会社。HTTPです(当たり)

次はTBS!?・・・と思ったら誤検知でした。鍵付きです(外れ)

次は、アダルト系です。HTTP当たりでした。

次は、isMedia Networkですが、、HTTP(当たり)です。名だたるメディア同士の協力・・というサービス提供、あるいはITインフラのノウハウを共有・・・と書いている割には、HTTP・・・確かにTroy氏のご指摘の通りな気がします。

中国語のテストページに飛ばされます。外れ(誤検知)だと思います。

漫画の違法ダウンロードサイトっぽい気がします。HTTPではありますが(一応当たり?)

HTTPです。(当たり)

Vectorも?と思ったら、やはり誤検知でした。鍵付きです。

ひまわり動画、HTTP(当たり)でした。

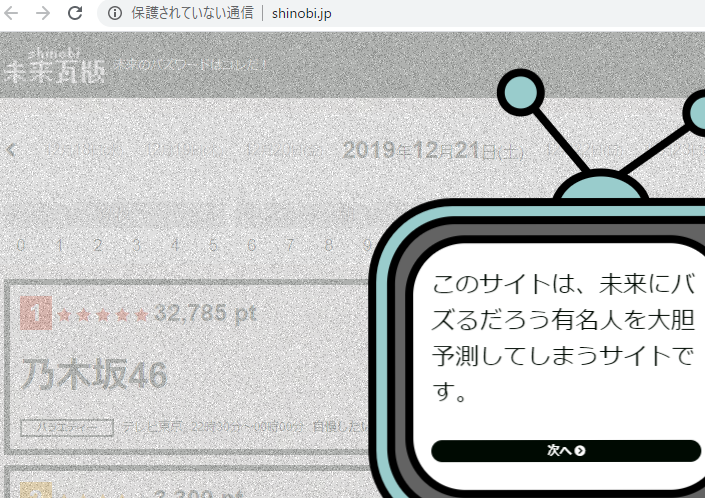

未来瓦版SHINOBI、、HTTP(当たり)でした。

クリスチャンルブタンのサイトは、HTTPでした。とは言え、日本語ページもありますが、日本サイトという訳ではないので誤検知だと思います。

Tポイントのサイト・・・確かにHTTPです。(当たり)

ne.jpドメインの説明をしているだけなページに見えますが、、HTTPですし当たりと言えば当たりなのかも知れません。

無料オンラインストレージのfirestrageのサイト。HTTP(当たり)です。オンラインストレージサイトがHTTPなのは、個人的にはちょっと利用したくない気になります。

利用者の多いradikoサイトですが、HTTPです(当たりです)。会員サイト(有償会員含む)もありますので、ここはサイトの信用を考えて、HTTPSにした方が良い気がします。

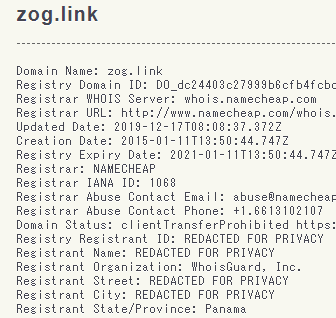

サイトが閉鎖されている気がしますが、、

登録国がパナマですので、誤検知(外れ)ではないでしょうか。

確かに、HTTPで出てきますが、ページが壊れている様に見えます。

HTTPSでつなぐとページが出てきましたので、HTTPS移行時の設定(リダイレクト)に問題があるだけな気がします。とは言え、ページがあるので一応当たりと言えますが。

アルファモザイク、まとめサイトです。訪問者も多いのですから、、HTTPSの方が良い気もしますが、管理人の割り切りなのかも知れません。(当たり)

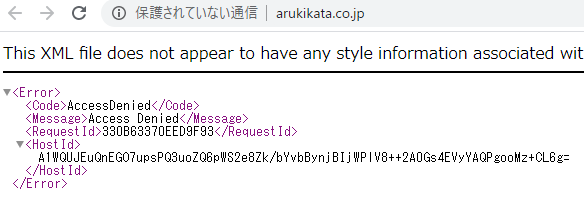

地球の歩き方サイト。HTTPですが、ページが壊れている?と思ったのですが、

HTTPSでつなぐと、ページが出てきます。これもHTTPS移行時に設定ミスをしているのかと思います。(一応当たりでしょうか)

コナミは、HTTPでつながらず、HTTPSでちゃんとリダイレクトでページ表示がされますので、誤検知(外れ)だと思います。

ウェザーニュースは、このページに飛ぶのがHTTP判定をされた様ですが、、

HTTPのページでも表示されますし、(鍵有) HTML版のサイトに飛べば、

HTTPS接続されていますので、サイトの作りでHTTP判定されただけ(誤検知)だと思います。

Katfile、無料ストレージサービスですが、確かにHTTP接続ではありますし、日本語対応してますが、サービス主体は日本では無い様なので、誤検知だと思います。

moppyは、ポイント活用サイトの様です。HTTPですので当たりですね。会員サイトもある様ですので、HTTPSを検討すべきサイトと言えるかと思います。

これで最後です。暇人速報。2つ目のまとめサイトが、HTTPです。まとめサイトはあまり気にしないのでしょうか。(当たり)

夜間のクローリングによって、情報収集がされている様ですが、まだ精度は高くない部分が見受けられましたが、実装ミス(HTTP>HTTPS移行時)が検出された所も含めて、こうした世界的に注目があるTroy氏が指摘するアクセス数が多いサイトは、HTTPSという、最低限やらなければならないセキュリティという点を改めて浮き彫りにしてくれそうな気がします。

本日もご来訪ありがとうございました。

■日本人のためのパスワード2.0 ※JPAC様 ホームページ

7/8に日本プライバシー認証機構(JPAC)様からホワイトレポートをリリースしました。キタきつねとしての初執筆文章となります。「パスワードリスト攻撃」対策の参考として、ご一読頂ければ幸いです。

更新履歴