ITproの11月21日の記事に、日立のWannaCry対応の件が掲載されていました。この内容を含め日立のWannaCry被害を改めて考えてみます。

インシデントタイムライン

| 日時 |

出来事

|

| 2017年5月12日深夜~ |

ドイツのグループ会社の事業所にある電子顕微鏡の操作装置が「WannaCry」感染 *2 *

12日深夜、社内システムの一部に異常を発見、13日未明に対策チームを立ち上げ *4

|

| 2017年5月15日 |

国内外の一部の業務用PCでメールを送受信できない等の障害発生 *2 *3

日立総合病院の家電量販店との取引用の受発注システムの一部も感染 *2

|

| 2017年5月17日 |

被害を受けたシステムが概ね復旧完了 *1 *4

|

|

2017年10月1日

|

グループ全体の情報セキュリティを統括するCISOを設置 *5

CISOが管掌する新組織「情報セキュリティリスク統括本部」を新設 *5 |

公式発表

◆日立がWannaCryから学んだ4つのポイント

itpro.nikkeibp.co.jp

①セキュリティインシデント発生時の経営インパクトが大きくなっている

②サーバーセキュリティの徹底不足が露呈した

③IoT機器へのセキュリティ対策が困難であると再確認した

④災害対策のBCPとサイバーセキュリティのBCPは異なること

◆キタきつねの所感

日立の村山本部長が挙げた4つのポイント。詳細は上記記事を読んでもらった方が早いのですが、今回のWannaCryに対する日立(グループ)の脆弱ポイントは、本丸のサーバ群ではなく、子会社の検査機器システムであったり、業者との受発注システムであったりと、『周辺システム』にあります。

米国小売大手のTarget社は業者ネットワーク(空調システム会社)が狙われて内部POSネットワーク網が襲われて、大きな被害を出しましたが、マルウェアにせよ、ハッカーの意図的な攻撃にせよ、ネットワークで接続されている以上、周辺システムに対する防御が甘いと、内部の基幹システムまで影響を受ける可能性があることを示唆しています。運用側でもこうした検査機器などまで含めてどんな端末を使っているのか、パッチ当てが出来ているのか、あるいはインターネットに繋がっているのか・・おそらく情報が無いことが多いのではないでしょうか。だとすれば、脆弱性診断ツール(あるいは有人での診断)などを使って定期的に調べていくしか現実解はないのではないでしょうか。

これに関連して②については、パッチ当ての重要性についても挙げています(実施するのは大きな会社には非常に厳しい事ではありますが)

「セキュリティパッチの自動適用を実施しているサーバーは感染を防げた。一方で、業務調整が必要だったり、止められないといった理由があったりでタイムリーなパッチ適用ができなかったサーバーは感染被害を受けた」

システムを(パッチ当てで)『止められない』ことは、私が関与するような案件でもよく運用サイドから上がる言い訳ですが、ユーザサイドや業務操業に多少影響がある可能性があるのかも知れませんが、勇気を持って平時でも(有事でも)『止めること』が今、すべての日本企業に求められていることなのではないでしょうか?

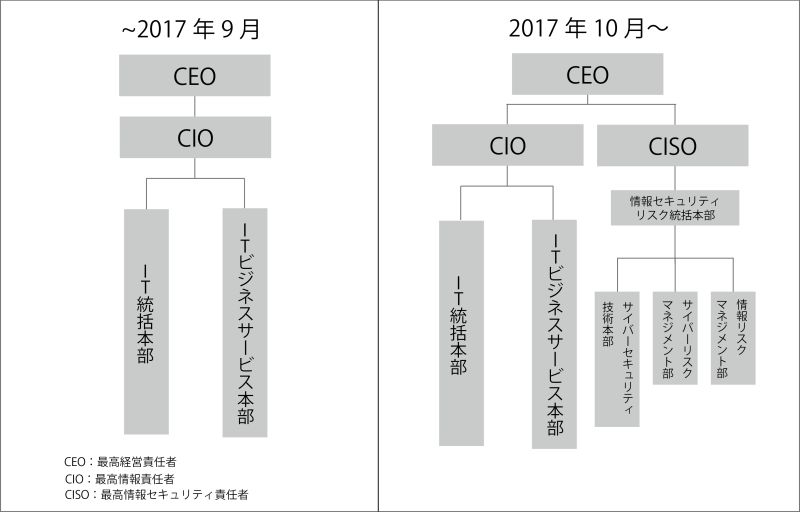

日立グループは、10月に組織を変えたとの記事 (*6)がありました。CIOとCISOとの機能を明確に分けたこと、およびCISOの下に直轄の部署(情報セキュリティリスク統括本部)を置いて、手足をつけたことが大きな特徴かと思いますが、CISOにマルウェア感染が確認された際に社内システムの停止権限を与えた事は、特筆すべきところだと思います。

マルウエア(悪意のあるソフトウエア)感染が確認されるなどした際にはCISOは社内システムの停止や切り離しを指示する。CIOがアクセルでCISOがブレーキとたとえられるケースが多いが、経営戦略を立案するCSOである西野副社長をCISOを兼務したことから、CISOの権限がCIOを上回ったようだ。「これまでは、CIOがシステム停止の権限を持っているかどうかが明確ではなかった」(中島統括本部長)。 (*6)

少なくても組織上は被害を受けたら迅速に動ける体制に見受けます。GMO-PGのデータ侵害事件もそうでしたが、動いているサービスを止める判断は(なにかあると怖いので)現場サイドではできません。そうしたビジネス上の影響も踏まえて、CISOに強い権限を与えて『止める』組織体制は、他の会社にも参考になりそうです。

画像引用:ItPro 2017/10/19記事

関連記事

*1 ランサムウェアによる被害および復旧状況について 日立ニュースリリース2017/5/17

*2 日立「WannaCry」感染源は電子顕微鏡操作装置の可能性 ITpro 2017/07/03

*3 サイバー攻撃、日立でシステム障害 企業・官公庁が警戒 日経新聞 2017/5/15

*4 日立、システム障害から“おおむね復旧” ランサムウェア「WannaCry」被害 ITmedia 2017/5/18

*5 WannaCry被害に遭った日立、新設CISOにシステム停止の権限 ITpro 2017/10/19

*6 日立のセキュリティ担当、WannaCry感染の反省を語る ITpro 2017/11/21