ポルシェ ジャパンが2月26日に委託先が不正アクセスを受け、メール情報(及び年収等の個人情報)を漏えいした可能性があると発表しました

■公式発表

不正アクセスによるお客様情報の流出に関するお詫び

インシデントタイムライン

| 日時 |

出来事 |

| 2018年1月23日~2月11日 |

複数回にわたり第三者から攻撃を受ける |

| 2018年2月21日夜 |

ポルシェAG社(ドイツ)から、不正アクセスの疑いの連絡を受ける |

| 2018年2月22日 |

調査を開始し、委託先にてサーバへの不正アクセスの存在を確認 |

| 2018年2月23日 |

委託先にてWebアプリケーションの修正を完了 |

| 2018年2月26日 |

事件を発表 |

事件の状況

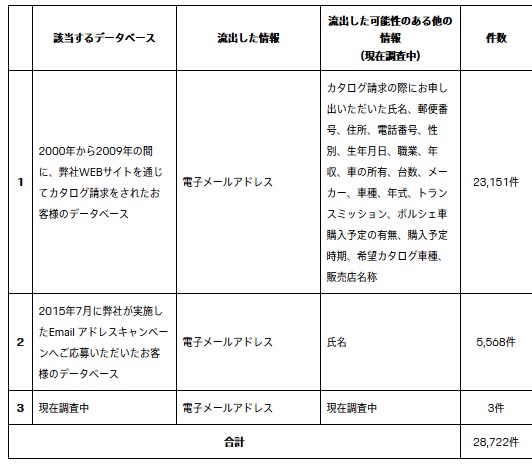

- 顧客の個人情報管理の委託先サーバへの第三者の不正アクセスにより、メールアドレス等の個人情報が最大28,722件流出したおそれ

- 不正アクセスは2018年1月23日~2月11日の間で複数回発生

- 2018年1月22日以前は委託先にアクセス記録が保存されておらず未確認(外部機関を起用して調査中)

※漏えい情報の詳細は以下の通り(リリース記事より引用)

再発防止策

- 顧客情報保護体制の総点検、および再発防止に取り組んでいく

◆キタきつねの所感

このBlogでは少し前の事件を取り上げていることが多いので、今更ポルシェの事件?と思われる方は多いかと思います。それは、平日は事件について考える時間があまり取れない事が大きいのですが、速報性よりも事件を1人のセキュリティに携わる人間としてどう解釈したのか(それが情報不足や知見が足りず間違っていたとしても)、所感という形をとることが多いですが、その視点で記事を書いているので、多めに見て頂けると幸いです。

さて、この事件は大きく3つの問題があると考えました。

1つが、顧客情報を管理する委託先(サードパーティ)企業が『関連ログを1ヶ月しか残してない』点です。自社で証跡(ログ)を残してないので、詳細影響調査のために、費用と時間がかかるフォレンジック調査会社に分析を依頼しなければならなくなっています。単にWeb制作会社でしかないのかも知れませんが、ポルシェと言えば高級車メーカー。その顧客情報と言えば最大3万件弱と言えど、他社から見ても『資産価値の高いデータ』と言えます。その管理体制(セキュリティ)が厳しく問われるべきだと思います。

ポルシェ・ジャパンも、ログが無いから知りません!と顧客に対して言えない状況かと思います。フォレンジック調査会社を入れるとリリースには書いてありますが、根本的には、セキュリティ体制がしっかりしてない(可能性が高い)サードパーティを選んだ、監督責任からは免れられないかと思います。

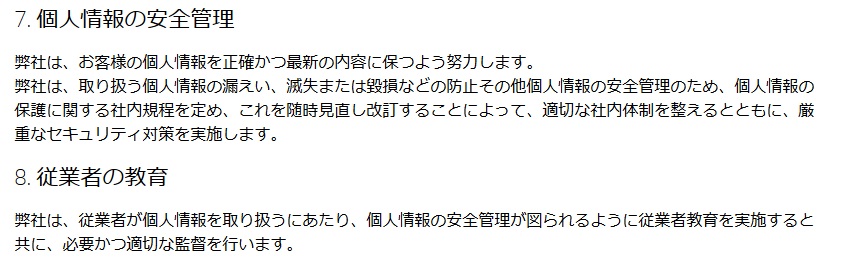

ポルシェ・ジャパンHPの、プライバシーポリシーには、以下の記載があります。

ここで宣言している通りだったのか?と言うと、私はそうは思いません。それはサードパーティのログが1ヶ月・・という部分だけではなく、今回漏えいした可能性がある個人情報が、今は使わないであろう古いデータを残している事から、そう思うのです。

- 2000年~2009年のカタログ請求者データ

- 2015年のキャンペーン応募データ

このデータ、ポルシェ・ジャパンとして今も委託先のDBに残しておく必要があるものでしょうか?カタログ請求者データは、もしかしたら潜在顧客リストとして残す意図があったのかも知れませんが、2010年以降のカタログ請求者データが残って(攻撃を受けて)無い事が不自然です。キャンペーン応募データも・・・普通キャンペーン終了したら不要か、別なリストに集約するのではないでしょうか。(もし必要だったのだとしても、カタログ請求と同じで2015年より前と、2016年以降のキャンペーン応募データが残ってない/攻撃を受けてない理由がわかりません)つまり、おそらく保存しておく必要は『無かった』が回答であるべきです。

ポルシェ・ジャパンは、委託先に対して古いデータは削除(注:不要なデータは削除がPCI DSSの基本)させるか、別なところに移管させるべきであったと思われ、その仮定が合っているのだとすれば、サードパーティ(委託先)管理に不備があった、と言えるのではないでしょうか。

とは言え、ポルシェ・ジャパンとしてはサードパーティを適切に指導できる人が居た・・・とはあまり思えません。

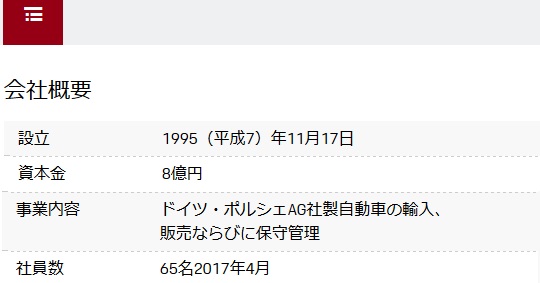

会社概要を見ると社員が65名しか居ませんので、セキュリティ担当者は少なかったのではないかと思います。だとすれば、委託先を監査したり指導が出来ていなかった可能性が高いのではないでしょうか。

海外記事を読むと、この事件兆候の発見は、

www.cybersecurity-insiders.com

The incident was discovered when security experts from Porsche AG’s German segment conducted a review of their ITs security infrastructure. They immediately alerted the contractor who handles Porsche users’ personal data from Japan who later confirmed about a possible security breach between Jan and Feb of 2018.

(Cybersecurity Insiders記事より引用)

セキュリティ専門家がPorsshe AG(本社)のITセキュリティインフラのレビューをしている際に発見したとあります。一方で、ポルシェ・ジャパン側の調査は『・・・代表取締役を含む関係職員にて本件に関する調査・・・』とリリースにありますが、普通の事故リリースの場合「関係職員」の部分はITインフラ担当といった専門部署のスタッフというニュアンスが入る事が多いので、Web(デザイン)/イベント担当部署のスタッフが対応した様な印象を文章から受けました。

私の勝手な推測となりますが、ポルシェ本社のセキュリティ調査(Web脆弱性診断/侵入テスト等)で日本サーバの脆弱性が発見され、慌てて日本側が当該サーバを調べてみたらデータ漏えいしていた事が判明し、委託先をしっかりと管理(指導/要件定義)できてなかったので、高い費用を払って現在、追加(フォレンジック)調査中・・・という残念な状況に置かれている気がしました。

今回の事件が、メールアドレス漏えいだけに被害範囲が収まってくれると良いのですが。

更新履歴