毎日新聞の4月7日記事に忍野村観光協会のサーバに不正アクセスがあった件が取り上げられていました。

mainichi.jp

■公式発表

忍野村観光協会HP (事件に関する直接の発表は見当たらず)

事件の状況

- 忍野ムラ観光協会のサーバへの不正アクセスにより、同協会が主催したイベント参加者らの個人情報延べ647件(名前、住所、メールアドレス)が漏えい

- 匿名で「個人情報がインターネット上に流出している」との連絡を受け調査したところ、海外のサイトに個人情報が載っていた

- 3月1日に県警からホームページが改ざんされていると情報を受けたが、当時は流出を確認できず

◆キタきつねの所感

山梨県側から富士山を一望できる良い所なのですが、小さな村であってもサーバが立てられていれば、とりあえず攻撃してみる、そんな時代なのだと思わせられる事件だと言えるかも知れません。

事件の経緯を調べても、毎日新聞の記事に書いてある事程度しか出てこないのですが、セキュリティの専門家が”居ない”であろう、規模の小さな市町村では、県警がホームページ改ざんがあると連絡した事の意味を深く捕らずに、詳細調査が出来なかったのも仕方がない部分があるかも知れません。

観光協会のHPには、以下のお知らせが載っていました。

4月4日にホームページが再会開したとの内容で、中を見てみると、

長期の「システム障害」でホームページを閉鎖していた、との記載があります。これが事件を受けて調査、及びこれ以上の情報漏えいを防ぐために、保存していた個人情報を公開サーバ上から削除する対策を打っていたものと推測します。

とはいえ、毎日新聞の記事が正しければ、観光協会側では『個人情報漏えいを確認済』ですので、本来は正式にリリースを出すべきかと思いますが、あまり大事にしたいないのでこの表現に留めたのかも知れません。

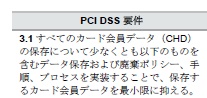

因みに、小さな市町村の観光協会が、セキュリティを専門家を置かない(=あまり考えずにしておく)ためには、保存する個人情報を最小限にする事が一番の近道です。

毎日新聞の記事には漏えいした個人情報(イベント参加者)は延べ647件と書いています。延べという事は、重複するデータがあると考えられますので、過去のイベント参加者のデータを保存していた事になります。過去の参加者データを今回不正侵害を受けた、公開サーバあるいは公開サーバから接続可能な場所に長期間保管する必要はなかったものと思われますので、もし過去のイベント参加者・応募者のデータをExcelでも良いので別の場所に移管して、公開サーバから削除していれば、不正侵害の被害は最小限(被害無し)に抑えられた可能性が高いと言えます。

※参考まで、PCI DSSでは(カード情報が対象ですが)、例えば3.1項で『保存するカード会員データを最小限にする』と規定しています。

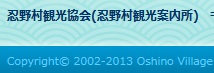

余談ですが、攻撃側から見て『襲われやすい』条件の1つとなりかねないポイントとして私が考えるのは、コピーライト部分です。

忍野村観光協会HPはとても綺麗なデザインなので、外注制作しているものと思いますが、コピーライト部分の年号が2013年で更新されていません。(外注企業が気がつかなかったのかも知れませんが)例えば5年近くトップ画面のデザインが変更されていないのだとすれば、サーバ等の脆弱性パッチも、もしかすると『5年更新されてない』可能性があると、攻撃側に推測されてしまうかも知れません。

セキュリティの考え方では、こうした脆弱に見える点を防ぐ(2002-2018)か、隠す(年号を敢えて表記しない)のが有効と言えます。前者は更新を運用で頑張る、いわゆる普通の手法ですが、後者は更新があまりされないサイトでも、攻撃側に情報を与えないことに繋がりますので、小さな点ではありますが、お勧めの対策です。(プレゼ資料でも同様に年号更新ミスしている方をよく見ますのでご留意を)

追記:別記事で調べ物をしていたら・・NISC(内閣サイバーセキュリティセンター)のトップページもアレでした。

もしかすると年号を更新しないのが正しいセキュリティ対策なのかも知れません(違)

更新履歴