海外に行っている間にメニコン子会社がカード情報を漏えいしてました。

www.nikkei.com

■公式発表

エースコンタクト会員専用サイト「A-Web倶楽部」におけるお客様情報流出に関するお詫びとお知らせ

A-Web倶楽部「宅配サービス」におけるお客様情報流出に関するお詫びとご報告

事件の状況

- 2017年12月17日~2018年3月27日にクレジットカードを利用して決済した顧客のカード情報(会員名、番号、有効期限)が最大3,412件流出した可能性

- 5月2日時点で、27名/約668万円が不正利用被害が発生

原因

- Webアプリケーションの脆弱性を利用した外部からの攻撃

タイムライン

|

日時

|

出来事 |

| 2017/12/17~2018/3/27 |

A-Web倶楽部でクレジットカード決済をしたカード情報最大3,412件が漏えいした可能性 |

| 2018/3/27 |

株式会社ダブリュ・アイ・システムが決済代行会社(GMO-PG)を通じて情報流出懸念がある旨の連絡を受ける

被害拡大防止のために「A-Web倶楽部」サイトの利用を停止

第三者機関へ調査依頼 |

| 2018/5/2 |

第三者機関から調査報告書を受領 |

| 2018/5/17 |

事件を公表

対象の顧客に対し、電子メール・書状で案内を送付 |

◆キタきつねの所感

今回の漏えい事件で攻撃を受けたシステムは、宅配サービスとあったので調べてみると、「店舗で購入した使い捨てレンズを追加注文できるサービス」だったようです。

この事件では2つ気になる所があります。1つ目がフォレンジック会社からの調査結果を受けながら「何の脆弱性を突かれたのかかかれてない点」です。

あまり脆弱点を公開したくないのは理解しますが、

3.原因

Webアプリケーションの脆弱性を利用した外部からの攻撃により・・・

(メニコンのリリースから引用)

私が一番知りたい所はこの原因部分で、SQLインジェクションだったのか、社内に残していたカード情報が襲われたのか、会員サイトのID/パスーワードによるリスト型攻撃が主体だったのか・・・想像される攻撃ルートがいくつもある中で、「Webアプリケーションの脆弱性」と書いておけば記者さんもそれ以上(事件には興味があっても攻撃が他社に広がるかも知れない可能性については興味が薄いので?)突っ込まない・・・という悪しき風習がある気がします。

・・・と書いていたら日経 xTECHがOpenSSLが原因とはっきり書かれてました。

tech.nikkeibp.co.jp

メニコン広報は「WebアプリケーションにおけるOpenSSLの脆弱性を利用した攻撃が原因」と説明する。

(日経 xTECH記事から引用)

A-Web倶楽部はECサイトですので、実行計画(割賦販売法のガイドライン)に基づいたセキュリティ実装をしていたもの(※カード情報非保持か、PCI DSS準拠を3月末までに実現)と思います。

決済代行会社が関与しているだろうなと思ったのですが、残念ながらA-Web倶楽部のサイトがクローズしているので、表面上はそれを伺い知る事はできませんでした。

まあ、被害拡大防止の目的でもありますし、セキュリティの脆弱性を改善して、新たにPCI DSS監査を受審しないとクレジットカード決済が再開できないと思いますので、こんな工事中ページになる事も当然かと思います。

とりあえず何でも知っているGoogle先生に聞いてみますと、事件前のキャッシュがありました。

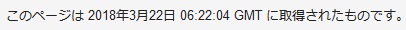

利用規約を見てみると・・・

個人情報については主に2種ある事が分かります。

2(1)ユーザ登録にあたりお客様が届け出た氏名・住所・電話番号・Eメールアドレスなどの情報

これは会員サイト側の登録情報ですね。今回の漏えいデータにはこれらの項目が含まれていませんので、こちらは今回は関係が無いと考えてみます。

2つ目は、

3.クレジットカード情報を含む個人情報

当社がお客様からクレジット情報(カード名義・カード番号・有効期限)を取得する目的、情報の取得者名、提供先名、保存期間は以下の内容となります。

(1)利用目的:ご注文商品の代金決済のため

(2)情報の取得者名:株式会社ダブリュ・アイ・システム

(3)情報の提供先名:GMOペイメントゲートウェイ株式会社

(4)保存期間:GMOペイメントゲートウェイ株式会社:当社より情報提供後、7年間

このクレジット情報の部分(上記赤字)が、漏えいしたとされる情報と合っています。そしてシステム運営をされていたダブリュ・アイ・システム以外にも、GMO-PGが出てきます。ここが(契約している)決済代行会社を指しているものと思います。

GMO-PGは7年もクレジットカード情報を保有できる定義になっていますので、ここから漏れたのではないか?と一瞬思ったのですが、GMO-PGがこうした脆弱性を持っていたとすると、他ユーザも情報が漏えいしていると推測されますので、恐らく関係無いと思います。

私が原因かも知れないと思ったのは、(4)保存期間がGMO-PGに対しては存在していますが、株式会社ダブリュ・アイ・システムでは保存期間定義されてないという事です。

つまり、

定義されてない=ずっと持っている(ご注文商品の代金決済のため)

と見えてくるのです。何度も登場するGoogle先生には悪いのですが、更に調べてみると・・・それが伺える点がキャッシュにありました。

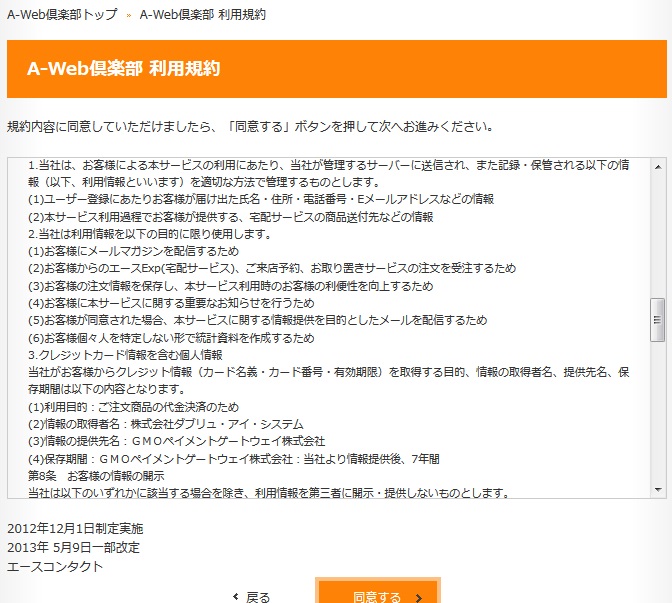

クレジットカード確認・変更という部分。Amazon等でも決済を円滑に行うために、顧客のクレジットカード情報を登録しておきますが、同じように内部にカード情報を保存していたのではないでしょうか。

毎回カード情報を商品決済時(コンタクトの追加購入時)に入力させるなら、この機能はいらないはずですので、内部に保存(PCI DSS対象のシステムを構築していた)していたと考えられます。

※この部分が決済代行会社から機能提供を受けていた可能性も考えられますが、だとすれば規約にダブリュ・アイ・システムの記載は要らないのではないかと思います。

そして、それが故にメニコン子会社のダブリュ・アイ・システムは、内部に保存していたカード情報にWebサーバ等の脆弱性を突かれて侵入され、カード情報を不正に持ち出された・・・と考えると、何となく今回の事件経緯が(私の頭の中では)つながって見えてきます。

冒頭に書いたきになる点のもう1つですが、27名/約668万円と、実際の不正購入が成立している部分です。今回の事件はセキュリティコードは漏れてないので、他ECサイトでの不正購入は、3Dセキュアや、他の追加認証(セキュリティコード入力、合言葉、OTP等々)が実装されていれば防げたはずでは?と思うのですが、カード番号、名前、有効期限だけで、平均1人当たり約30万円程不正利用されてしまった(攻撃が成功した)部分には、何にも最近の事件やセキュリティについて考えないECサイト(非対面加盟店)もまだ多いのではないかと危惧しています。

ここしばらくは国内のカード情報漏えい事件も落ち着いていたのですが、先日の森永乳業といい、今回のメニコン子会社といい発表が相次ぐのは何でなんでしょうか。時系列が違うので同じ攻撃キャンペーンという訳ではないと思いますが・・・。

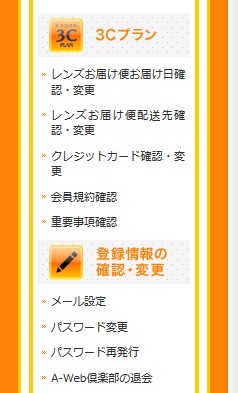

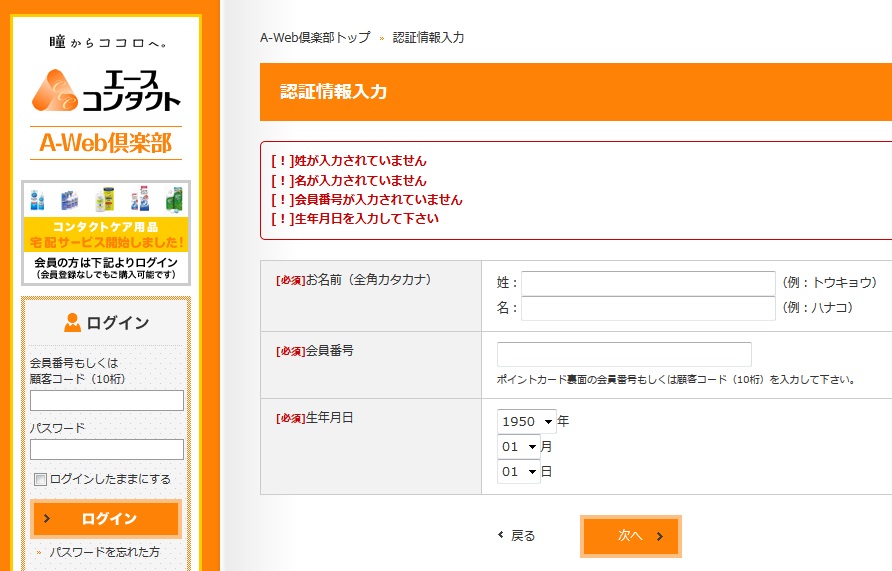

参考まで、会員情報として登録認証で使われてそうな項目はこんな感じです。ログイン時にはID/パスワードだけでログインできそうですので、追加認証やパスワードを忘れた時に生年月日などは照合用で使う仕組みだったのかも知れませんね。

更新履歴