デリーの市民データが漏洩との記事が出ていました。最大で約45.8万件のデータが漏洩した可能性があるとの事です。

securitydiscovery.com

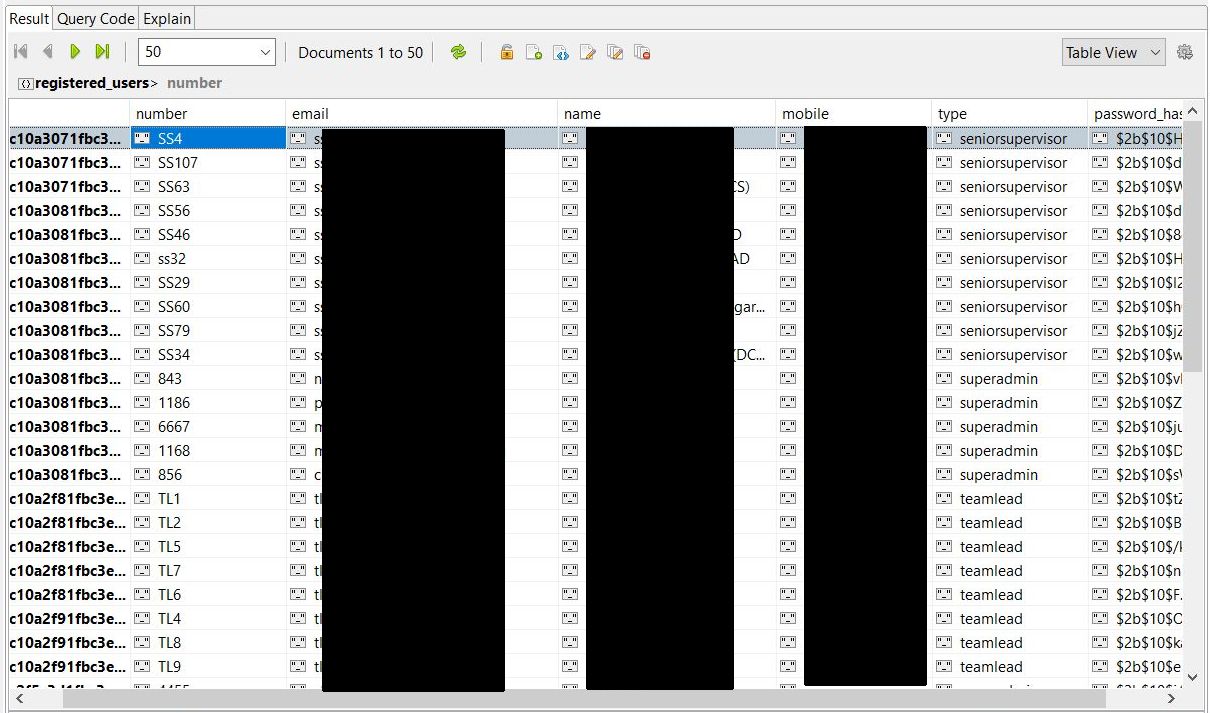

2019年2月19日に、パスワードを必要としないMongoDBを発見しました。このデータベースはインドの地域にあり、他のデータとともに、デリーにある458,388人の個人について収集された非常に機密性の高い情報も含んでいました。4.1GBサイズのデータベースがShodanによって索引付けされていて、公衆アクセスのために無人のままにされました。

(Securitydiscovery記事より引用)※機械翻訳

◆キタきつねの所感

記事を見ると、セキュリティ専門家(ホワイトハッカー)Bob Diachenko氏がTranserve社のMongoDBに、45.8万件のデリー市民のデータが一般公開されていると発表したものです。4.1GBのデータベースには、氏名、住所、健康状態、教育を含む個人情報(メールアドレス、トイレの種類、配給カード番号、インターネット施設等)、が、外から見える状態であったと主張しています。

Transerve社のデータの元は、政府系のGNCTD(Government of National Capital Territory of Delhi)の管理データからであるのはほぼ間違い無い様です。

今回の件は、セキュリティ専門家(ホワイトハッカー)による開示なので、正確には個人情報の漏洩とは言えないかも知れませんが、Transerve社のMongoDBからこのデータが見れてしまったのか?という部分については、2つ大きな問題があると思います。

ひとつは何らかの理由で、このデータベースがオンライン(インターネット公開)になっていた事でしょう。’(Diachenko氏はTranserve社に報告しても返事が無かったので、CERT Indiaに連絡して、データベースをオフラインにしたと書いてます)

もう1つは、いわゆるセキュリティ設定ミスです。一番大きな部分では、認証なしのDBになっていた事だと思われます。そうした危険性について、Diachenko氏は、こう書いています。

MongoDBまたは同様のNonSqlデータベースが公開される危険性は非常に高いです。認証の欠如により、何千ものMongoDBサーバーにマルウェアやランサムウェアをインストールすることが可能になったと以前に報告しました。公開設定により、サイバー犯罪者はシステム全体を完全な管理者権限で管理することができます。マルウェアが実行されると、犯罪者はリモートからサーバーのリソースにアクセスし、さらにコードの実行を開始して、サーバーに保存されているデータを盗むか完全に破壊する可能性もあります。

これらの攻撃は、MongoDBデータベースがリモートからアクセス可能で、正しく保護されていないために発生する可能性があります。つまり、データベースインスタンスを保護するための非常に簡単な手順に従うことで、これらの攻撃を簡単に防ぐことができます。

(Securitydiscovery記事より引用)※機械翻訳

SQLサーバが良くて、NonSQLサーバが悪いという訳ではなく、オープンソースのソフトウェアを使いDB構築のコストを下げる事を考えるのであれば、セキュリティまで意識すべきであるという事なのだと思います。

MongoDBのセキュリティ設定についても開発側はきちんとまとめています。

docs.mongodb.com

ここを読む限り、アクセス制御、通信暗号化、DBの暗号化、ネットワーク露出の制限(ネット公開×クライアント接続○)といった、一通りのポイントが書かれているので、このポイントを抑えるだけでも(ホワイト)ハッカーに意図しないDBの公開が見つかる可能性は軽減されると思います。

今回の(意図しない公開の)個人情報漏洩は、DBを構築したTranserve社がセキュリティ設定をミスしていた部分で、非常に悪いのは間違いありませんが、データを委託・あるいは接続許可(したであろう)発注主であるGNCTD(Government of National Capital Territory of Delhi)の監督責任も問われるものではないでしょうか。

発注側が開発先(サードパーティ)を管理できない、あるいはその知見が無いのであれば、むやみにデータを委託する(DBに外部アクセスさせる)のは止めるべきなのではないでしょうか。日本においても、FinTechのAPI接続などが開放の方向ですが・・・怪しげなセキュリティ設定の会社がいるのではないかなと懸念します。

※下記、Securitydiscovery記事より引用

更新履歴