ユニクロの件を調べようと思っていたら、カード情報漏洩事件が発表されていました。丹波の黒豆販売の老舗、小田垣商店が今度はターゲットとなってしまった様です。

www2.uccard.co.jp

2.クレジットカード情報流出の概要

(1)原因・不正アクセスの手口

弊社が運営する「小田垣商店オンラインショップ」のシステムの一部の脆弱性

をついたことによる第三者の不正アクセスが原因とみられます。

(2)クレジットカード情報流出の可能性があるお客様

2018 年 4 月 3 日~2018 年 5 月 16 日、及び 2018 年 9 月 3 日~2019 年 2 月

28 日の期間に「小田垣商店オンラインショップ」においてクレジットカード決

済を行われたお客様が対象となります。

上記期間に該当する 2,415 名のお客様については、メール及び郵送による書面

にて個別に報告いたします。

【流出した可能性のある情報】

・カード会員名

・クレジットカード番号

・有効期限

・セキュリティコード

(公式発表より引用)

公式発表 小田垣商店オンラインショップへの不正アクセスによるクレジットカード情報流出被害のお詫びとご報告

◆キタきつねの所感

またカード非保持を実現しているECサイトからの漏洩事件です。創業1734年の丹波の黒豆問屋が被害を受けてしまった様です。

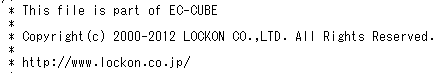

公式発表には例によって『システムの一部の脆弱性をついたことによる第三者の不正アクセス』としか書かれてませんが、この規模の漏洩事件の場合、大概のECサイトは、ECサイト構築パッケージを使っていますので、今回もそのあたりが怪しい気がしました。

魚拓サイトを使って、去年のサイトを見てみると・・・よくあるショッピングカートや会員ログインの画面が出てきます。

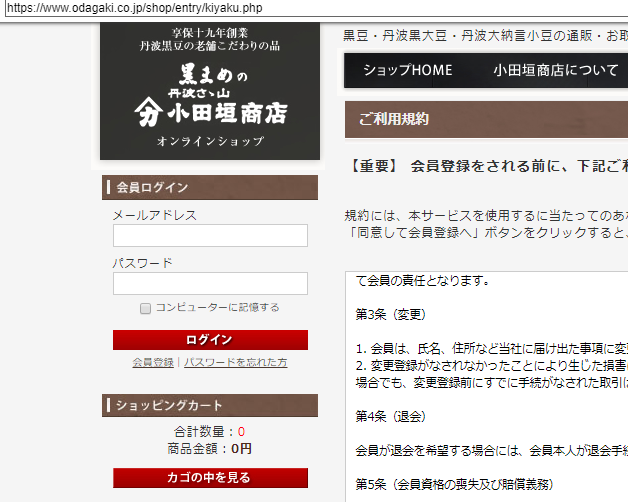

さらに、会員登録のURLを見ると『https://www.odagaki.co.jp/shop/entry/kiyaku.php』でしたので、PHPを使っているECサイト構築パッケージを利用してる事が推測されます。

最近のカード情報漏洩事件で出てくるのはPHP環境だと、EC-CUBEが多く、その場合は設定ミスあるいはパッチ当てが不十分で、ECサイトの管理者権限が奪取された可能性が高いかと思います。

少し気になったので、EC-CUBEのリリースを調べてみると・・・気になるリリースが5/9に出てました。この内容が、ここ暫く続いているECサイトからのカード情報漏洩の原因の1つである事は間違いない様です。

www.ec-cube.net

■ 具体的なチェック事項と対策⽅法

1. 既に「改ざん」が⾏われていないか

下記のような「改ざん」の疑いが⾒つかった場合は、直ちにサイトを停⽌し、詳しい⽅にご相談ください。

・購⼊確認画⾯等に覚えのない JavaScript が設置せれていないか

・購⼊フローのクレジットカード⼊⼒画⾯が不正な URL になっていないか

2. 管理画⾯の URL が /admin/ など推測されやすい URL になっていないか

管理画⾯の URL を変更せず /admin/ のままで運⽤していた場合、攻撃者が管理画⾯にアクセスしやすい状況になっておりますので、 早急に変更をお願いします。

EC-CUBE2.11 以降のバージョンでは、管理画⾯の URL がインストール時やインストール後の管理画⾯から変更が可能です。

管理画⾯の URL を変更する⽅法は、設定変更⽅法資料「2. 管理画⾯の URL を変更する⽅法」をご確認ください。

3. 管理画⾯へアクセス制限が⾏われているか

管理画⾯のログイン画⾯に外部から容易にアクセスできる状態ですと、パスワードの総当たり攻撃等で、管理画⾯にログインされる可能性がございます。

特に、管理画⾯ URL が/admin/で外部からのアクセスもできる状態ですと、攻撃されやすい状態でございますので、早急に管理画⾯に部外者がアクセスできないよう対策をお願いします。

・IP 制限をかける(外部からは全くアクセスできない状態にする)

・Basic 認証をかける(管理画⾯にパスワードをかける)

管理画⾯へのアクセス制限については、設定変更⽅法資料「3. 管理画⾯へのアクセス制限」をご確認ください。

4. EC-CUBE の公開されるべきでないディレクトリが公開されてしまっていないか

EC-CUBE の /data ディレクトリや /install といったディレクトリが運⽤環境で公開されている場合、そこから管理画⾯へのアクセス情報やバックアップファイル、アップロードした CSV ファイルなどが流出する恐れがあります。

インストール完了後の/install の削除、/data ディレクトリへのアクセス制限を⾏なってください。

(EC-CUBE注意喚起より引用)

ECサイト側は、設定ミスに気づいてない。あるいはサイト改ざんされた(管理者権限が奪取された)事を気づくのが遅い、、いくら決済データを非保持ソリューションで守ったとしても、これではカード情報漏洩は続いてしまう可能性が高そうです。

非保持サイトに対して、PCI DSSで求められている脆弱性検査(Web脆弱性や侵入テスト)を定期的に実施する要件を、実行計画で外した(明示しなかった)事の弊害な気がします。

もちろん全てがこうした脆弱性検査で見つかる訳ではありませんが、ECサイト側が管理者権限を奪取された事も長い間気づかない、つまり警戒が薄い事が原因だとすれば、実行計画等で外部診断だったり、管理者権限のレビュー実施を強制しておく事も有効だったかも知れません。

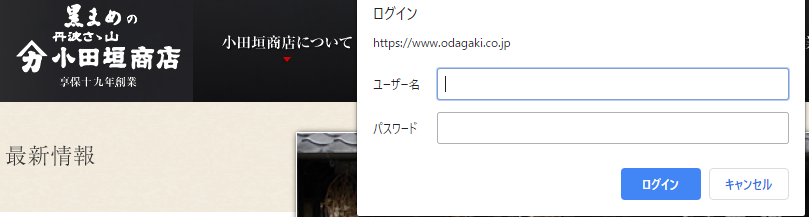

ちなみに、EC-CUBEの注意喚起の情報を元に(注:ここから先には進んでませんが)、私でも簡単に管理者画面の入り口までたどりつけてしまいました。

ここまでたどり着けるのであれば、よくありそうなIDとパスの組み合わせで総当たり攻撃をかければ、漏洩事件成立まであと一歩・・なのかも知れません。

EC-CUBEの注意喚起を見ると、無償の脆弱診断もやってくれる様ですし、最新環境へのテスト移行も提案しています。EC-CUBEユーザは、自社も危ない事を認識した上で、こうした情報を有効活用すべきかと思います。(でないと次は貴社サイトかもしれません・・・)

EC-CUBEの利用環境の設定とあわせて、過去に公開されているEC-CUBEの脆弱性についても、今一度ご確認の上、対策をお願いたします。

脆弱性情報公開ページ: https://www.ec-cube.net/info/weakness/

自社でのチェックや対策が行えない場合は、全国のEC-CUBEインテグレートパートナーや、セキュリティ対策の専門企業である、SHIFT SECURITY(無償診断)の簡易診断も提供しておりますので、ご相談ください。

また、EC-CUBE2系をお使いで4系への移行を御検討の方には、EC-CUBE 4系最新版がクラウド環境で利用できる「ec-cube.co」を半年間無償でご提供しております。

■ 自社で対策が難しい場合

対策がご自身ではできない場合は、全国のインテグレートパートナーへご相談ください。

全国のインテグレートパートナー:https://www.ec-cube.net/integrate/partner/

■関連リンク

・EC-CUBEの利用環境の設定変更方法:https://www.ec-cube.net/user_data/news/201905/security_setup.pdf

・対策がご自分ではできない場合のご相談先

全国のインテグレートパートナー:https://www.ec-cube.net/integrate/partner/

・簡易セキュリティ診断のご相談先

SHIFT SECURITY(無償診断):https://www.shiftsecurity.jp/eccube.html

・EC-CUBE最新版へ移行をご検討の方へ

クラウド版「ec-cube.co」の半年無償提供:https://www.ec-cube.net/product/co/

(EC-CUBE注意喚起から引用)

※8/27追記 EC-CUBE使用ver調査結果:v不明 (魚拓:2017/4/27調査)

https://www.odagaki.co.jp/shop/js/css.js

EC-CUBE利用は確認されましたが、差分情報を持ってない為、Verは不明

更新履歴

- 2019年5月15日PM(予約投稿)

- 2019年8月27日PM EC-CUBEバージョン調査結果を追記