気になる海外の攻撃記事が出ていました。Webroot SecureAnywhere経由でランサムが”配布”される事例が出てきている様です。

www.zdnet.com

ランサムウェアギャングは、少なくとも3つのマネージドサービスプロバイダ(MSP)のインフラストラクチャに違反し、リモート管理ツール、つまりWebroot SecureAnywhereコンソールを使用して、MSPの顧客システムにランサムウェアを展開しました。

ランサムウェアによる感染は、今日、MSP(世界各地の企業にリモートITサービスとサポートを提供する企業)に特化したRedditのセクションで最初に報告されました。

(中略)

ハッカーはRDP経由で入りました

Hanslovan氏によると、ハッカーは公開されているRDP(Remote Desktop Endpoints)、侵入先のシステム内での特権の昇格、ESETやWebrootなどの手動でアンインストールされたAV製品によってMSPを侵害したという。

攻撃の次の段階で、ハッカーはMSPが遠隔地にあるワークステーションを(顧客のネットワーク内で)管理するために使用するWebroot SecureAnywhere、リモート管理ソフトウェア(コンソール)のアカウントを検索しました。

Hanslovanによると、ハッカーはコンソールを使ってリモートワークステーションでPowershell スクリプトを実行しました。Sodinokibiランサムウェアをダウンロードしてインストールしたスクリプト。

Huntress LabのCEOは、少なくとも3つのMSPがこのようにハッキングされたと述べた。

(ZDnet記事より引用)※機械翻訳

◆キタきつねの所感

記事の翻訳が読みずらいのですが、元ソースはここの様です。1日~2日でもの凄い勢いで投稿が伸びているので、現在進行形でパニックが広がっている感じがします。

old.reddit.com

運用保守などのサービスを提供するMSP(Managed Service Provider)事業者が多く使っているKaseya(統合型情報通信機器統括管理運用プラットフォーム)を狙った攻撃の様ですね。MSPが少なくても3つ以上侵害されて・・とあったので結構深刻な被害が出ている様です。

MSPへの侵害が成功した後、ハッカーは、MSPの顧客企業のシステムに入り込んでいきます。

この際、RDPツール(Webroot SecureAnywhere)が1要素認証(ID/パスワード)で、しかも自動ログインになっている所が狙われ、ハッカーが簡単に顧客企業のシステムに入り込めた事が被害を拡大した様に思えます。

被害を受けたと思われる方の投稿を見ていると、RDP経由で入り込んだ後、特権昇格させ、「手動」でWebroot(RDPツール)とESET(アンチウィルス)ソフトを削除し、更にバックアップファイルも削除していた様です。その後、コンソール経由でPowershellスクリプトでランサムウェア(sodinokibi ransomware)をダウンロード/インストールした様です。

つまり、被害を受けたMSPユーザ企業側では、安全だと思っていた勝手口(MSP)経由で突然ランサムが出てきたという事になります。

日本での被害事例はまだ報告されてないものの、同様に日本のMSPが侵害されたら、、、かなり危ない(同様な攻撃が成立してしまう)のではないかなと思います。MSPの保守・運用・監視サービスでパスワード(1要素)認証しかしてない所は・・・MSPに多要素認証オプションの利用が可能か、確認した方が良いかも知れません。

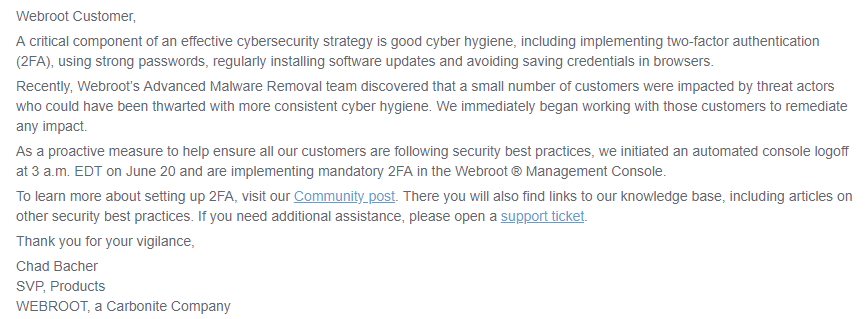

Webroot社は、今まで対応してなかった2FA(多要素認証)オプションを急遽6/20から、

Webroot SecureAnywhereの管理アクセスに対して提供し始めた様です。

※もっと前からやっておけば・・・

PCI DSSの対象ではないので、参考までという事になりますが、リモートアクセスには多要素認証を入れないと危険・・というのが金融(海外?)では一般的になりつつあります。

参考:「sodinokibi ransomware」のCISCO記事

gblogs.cisco.com

更新履歴