アドビが2018年に買収したMagentoのマーケットサイトが侵害を受けた様です。

thehackernews.com

アドビ(Magento eコマースプラットフォームを所有する会社)は本日、Magentoマーケットプレイスユーザーのアカウント情報を未知のハッカーや個人のグループにさらす新しいデータ侵害事件を明らかにしました。

同社によれば、ハッカーはマーケットプレイスWebサイトの未公開の脆弱性を悪用し、登録ユーザーのデータベース(顧客(購入者)と開発者(販売者)の両方)への不正アクセスを許可しました。

漏えいしたデータベースには、影響を受けるユーザーの名前、メールアドレス、MageID、請求先住所、配送先住所情報、および限定的な商業情報が含まれます。

アドビは、Magentoマーケットプレイスが侵害された時期を明らかにもしなかったかもしれませんが、先週11月21日にセキュリティチームが違反を発見したことを確認しました。

(The Hackernews記事より引用)※機械翻訳

◆キタきつねの所感

オープンプラットフォームのEC構築パッケージと言えば、EC-CUBEが日本では圧倒的ですが、海外ではMagentoが非常に人気があります。

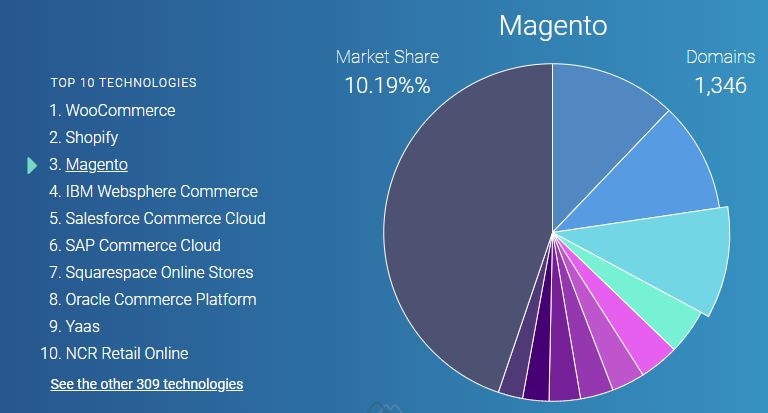

DatanyzeのECコマースプラットフォームのシェア率では、WordPressのECサイト構築プラグインのWooCommerce、ASPのShopifyについで3位(約10%シェア)を占めており、全世界で24万以上のサイトが利用していると言われています。(※EC-CUBEは推定3.5万店舗の利用)

WooCommerceもオープンソースなので、(統計データにもよりますが)Magentoは全世界2位の実績があるオープンソースプラットフォームと言えます。

Magentoは多言語化対応、多通貨決済にも対応しており、マルチドメイン管理(複数ブランド対応)や、越境ECサイト(日本だけでなく、全世界向けにECサイトを構築する場合)には非常に向いているプラットフォームです。お手軽さという点ではWordPressサイトからの展開が簡単なWooCommerceには負けますが、機能性の部分ではMagentoが優れている点も多いのが、この実績に表れている気がします。

今回侵害を受けたのは、「Magento Marketplace」と呼ばれる拡張機能(ライブチャット、CRM、広告、支払い等)や、テーマなどの(サードパーティの有償ツール含む)が配布、販売されているサイトです。

marketplace.magento.com

後者の「テーマ」は見せ方、デザイン的なものが多い部分ですので、そんなにリスクを感じなかったのですが、前者の「拡張機能」については、直感的に(将来この侵害の影響範囲が拡大する)怖さを感じました。

アドビの発表を見る限り、データ侵害の内容は名前、メアド、ID、住所等となっていますので、そんなに機微な情報が漏れた様には見えませんし、拡張機能(プラグイン)やテーマも改ざんされておらず、Meganto自体の製品とサービスは影響を受けなかった事が確認されています。では何が怖いのか?と考えてみると、APT攻撃に発展しそうな”資産”が拡張機能にありそうだから、そう感じたのかと思います。

国際的に多くの被害を出している、ハッカー集団Magecartは、BritishAirways、Ticketmaster、Newegg等の侵害の関与が強く疑われていますが、古くはTarget事件も・・・と言われる程に洗練された攻撃が特徴です。

特にクレジットカード情報狙って、サイトに不正なJavaScript注入をベースとする攻撃で有名であり、実はMegantoも過去に大きな被害を出してきていると分析されています。

www.riskiq.com

最近のMagecartの攻撃は、BritishAirwaysや、Adverline等に代表される様に、「周辺」(出城)から大きな対象(本城)を攻めてくる形(サプライチェーン攻撃)が多く、もし今回の攻撃がMagecartの狙いであったのならば、今回漏えいのデータが”違った形で使われる”可能性を感じました。(※いつもの事ながら根拠はありません)

単純にフィッシングメール程度で収まれば、考えすぎだった・・となるかと思いますが、Magentoのプラグイン開発者へのフィッシング攻撃を経由して次の攻撃対象を狙う、あるいは例えばSalesforceプラグインのログイン情報を使って、他のプラットフォームに不正ログインして不正コードを注入する・・・といった様々な派生攻撃があり得るかと思います。

※注:アドビの発表ではパスワードが漏えいしたとは書いてませんので、可能性は低い気もしますが・・・

そもそも、何故Magentoのプラットフォームが侵害されたのかも分かってません(アドビは発表してません)ので、日本のEC-CUBEであっても、あるいはクラウド(ASP)型のプラットフォーマーであっても、今回の侵害と同様に顧客データベースが侵害されるリスクはあると思いますので、十分な警戒(攻撃を受ける前提での多層防御や早期検知)をすべきなのかなと思います。

本日もご来訪ありがとうございました。

■日本人のためのパスワード2.0 ※JPAC様 ホームページ

7/8に日本プライバシー認証機構(JPAC)様からホワイトレポートをリリースしました。キタきつねとしての初執筆文章となります。「パスワードリスト攻撃」対策の参考として、ご一読頂ければ幸いです。

更新履歴