三越伊勢丹オンラインストアとエムアイカードサイトが、不正ログインによって会員情報が不正閲覧されたと発表されていました。

www.security-next.com

三越伊勢丹は、同社が運営する「三越伊勢丹オンラインストア」およびグループ会社であるエムアイカードのウェブサイトにおいて、第三者が本人になりすまして不正にログインする被害が確認された。

同社によれば、7月6日から8月3日にかけて海外のIPアドレスから、第三者が利用者本人のIDとパスワードを利用してなりすましてログインする不正アクセスを確認したもの。

今回の不正ログインにより、「三越伊勢丹オンラインストア」の顧客情報1万5336件が不正に閲覧された可能性がある。氏名や住所、電話番号、生年月日、メールアドレス、クレジットカード情報の下4桁、有効期限などが含まれる。

さらに「エムアイカードホームページ」の会員情報3583件についても閲覧された可能性がある。会員の氏名や請求予定額、保有ポイントなどが含まれる。

(Security Next記事より引用)

公式発表

キタきつねの所感

三越伊勢丹グループ関連2サイトで、約1.9万件の会員情報が不正閲覧されたと発表されました。不正ログイン手法が会員の「パスワードの使い回し」が原因と思われる「リスト型アカウントハッキング(リスト型攻撃)」と発表されています。

しかし、侵害を受けた期間や事後対策を考えると(細かい所ですが)「パスワードスプレー攻撃」だった可能性を感じます。

参考:「パスワードスプレー」攻撃に警戒を--日米で注意喚起 - ZDNet Japan

公式発表の内容を見ていくと、影響を受けた会員数は約1.9万件と、三越伊勢丹グループとしては非常に少ない事が伺えます。侵害を受けていた期間が約1か月ですので、比較的長い間攻撃を受けていたにも関わらず三越伊勢丹、エムアイカード側で検知できていません。

<不正ログインの状況>

※8月5日(水)時点の数字で今後変更になる可能性がございます。

①サイト名称:「三越伊勢丹オンラインストア」

件数:15,336件

期間:7月6日(月)~8月3日(月)

閲覧された可能性がある会員情報:氏名・住所・電話番号・メールアドレス・生年月日など

※クレジットカード情報は、有効期限とカード番号下4桁のみ

②サイト名称:エムアイカード ホームページ

件数:3,583件

期間:7月6日(月)~8月3日(月)

閲覧された可能性がある会員情報:会員氏名・ご請求予定額・現在の保有ポイントなど

尚、現時点では、情報更新・不正利用など情報参照以外の被害は確認されておりません。

(公式発表より引用)

三越伊勢丹ホールディングス レポート2019にエムアイカードの会員数がありましたので(※三越伊勢丹オンラインストアの会員数は掲載なし)引用しますが、約340万人の会員数から考えると、侵害を受けたMIカード(3,583件)で考えると約0.1%、三越伊勢丹グループ2サイト(18,919件)合算して考えても約0.5%しか、不正アクセスによる被害を受けていません。

不正アクセスの試行回数が公表されていませんので、もっと攻撃規模が大きかった可能性もあるかと思いますが、

<経緯>

お客さまから「身に覚えのないログイン通知メールが届いた」というお申し出があり、調査を進めたところ、両サイトにおきまして2020年7月6日(月)から8月3日(月)にかけて、不正ログインが試行されたことを確認しました。

(公式発表より引用)

会員からの指摘で不正アクセスを確認していて、三越伊勢丹側が「気づけなかった」事から想像すると、防衛(企業)側が検知しづらい様なスプレー攻撃だったのかと思います。

流通業の会員サイトに対する「パスワードリスト攻撃」では、ディノス・セシールが今年はありませんが、ここ数年、年に2-3回攻撃を受けた事を発表しています。

foxestar.hatenablog.com

個人的には、ハッカー側はディノス・セシールにすぐ検知される事を承知の上で、攻撃手法(ツール)の有効性テストをしていたと推測しています。

三越伊勢丹グループへの今回の攻撃は、ディノス・セシールと同じハッカーであったとは限りませんが、スプレー攻撃の内容(被害規模)から考えると、同様なツールテストの他、三越伊勢丹グループのセキュリティ体制への「様子見」の攻撃だった気がします。

この想像が合っているかは分かりませんが、以下の三越伊勢丹グループの対策案は、IDとパスワードで会員サイトの認証を守っている他の企業も、潜在的な課題として認識すべき内容かも知れません。

②セキュリティ強化のためのシステム対策

→不正ログインが試行されたIPアドレスからのアクセスを遮断するとともに、新規セキュリティ機器の導入および既存セキュリティ機器のチューニングを実施しセキュリティ対策を強化いたしました。

(公式発表より引用)

とは言え、新規セキュリティ機器と既存のセキュリティ機器の中身が分かりませんので、コメントできそうな「IPアドレス」の部分だけ考えてみます。

今回の不正アクセスは、海外IPアドレスだったと発表されていますので、この部分は対策強化の余地がありそうです。

この度、弊社が運営するオンラインサイト「三越伊勢丹オンラインストア」および、グループ会社である(株)エムアイカードのホームページにおきまして、海外のIPアドレスからの不正アクセスを受け、不正にログイン、一部会員については会員情報が閲覧された可能性があることが判明いたしました。

(公式発表より引用)

海外に進出してない企業であれば、海外IPからのアクセス試行をアラートフラグとして、あるいは弾く事を検討すべきかと思いますが、三越伊勢丹グループは海外展開もしていますので、全ての海外IPを弾くといった「荒業」はなかなか対策として取れないかと思います。

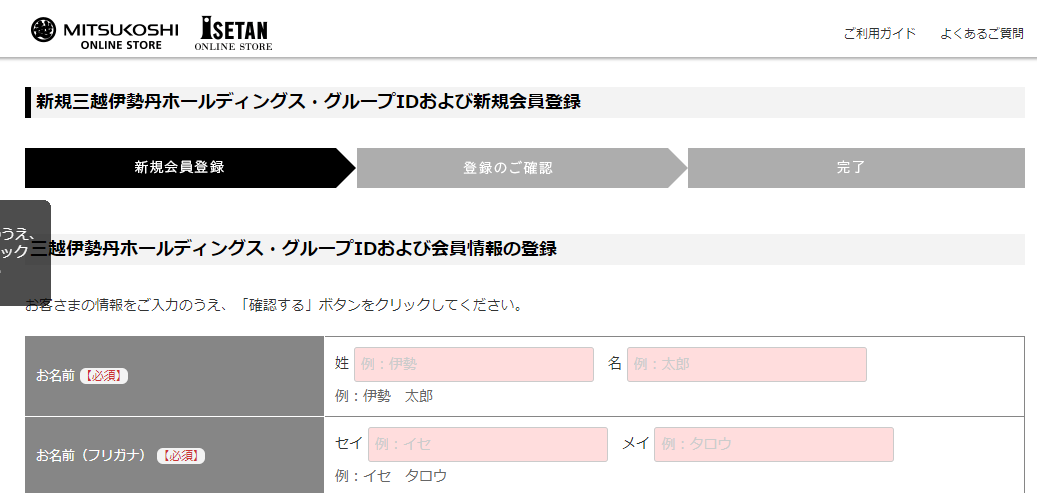

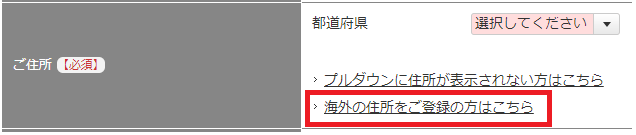

しかし、例えば「三越伊勢丹WEB会員」の新規登録画面を見ると、

海外居住の方用の住所入力切り替えがあり、こうした部分に海外居住フラグを立て、それ以外の日本居住登録をされた会員が海外IPからのログイン試行する場合に、追加認証を要求するといったリスクベース的な手法は(既に三越伊勢丹グループでも実施済かも知れませんが)検討の余地があるかと思います。

※正規会員が海外旅行中にアクセスする、といった正常なケースも考えられますので、単純に海外IPからのアクセスを全て弾くのは難しいのかと推察します。

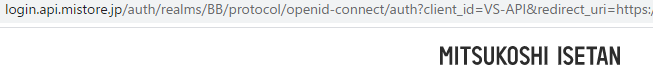

余談です。今回の件で「三越伊勢丹WEB会員サイト」を調べていてURL構成が少し気になりました。URLから色々と読み取れる情報が多い印象です。

※「Openid-connect」を使っている事をURLで明示する必要があるのでしょうか?

(技術的制約や、これが普通のお作法だったらすいません)

何をやっているかを「隠す」のも、有効なセキュリティ対策かと思います。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴