セキュリティ情報会社Positive Technologiesの侵入テストレポートが興味深いものがありました。テスターが30分未満で企業ネットワークに侵入できるケースもある様です。

www.techrepublic.com

ペンテストを受けた企業の6分の1が、過去の攻撃の痕跡を明らかにした。ローカルネットワークへの侵入にかかる平均時間は4日でしたが、ペンテスターたちは、最短30分で侵入できることを発見しました。しかし、大多数のケースでは、成功した攻撃はそれほど複雑ではなく、ペンテスターは、攻撃は「中程度の」スキルを持つハッカーの権限の範囲内であると述べています。

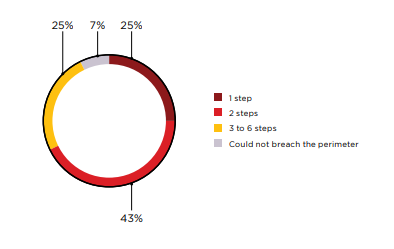

テストしたシステムのうち、侵入に耐えられるだけの十分な性能を持つものはわずか7%でしたが、25%が1ステップ、43%が2ステップ、25%が3~6ステップでハッキングされていました。

テストでは、71%の企業では、スキルのないハッカーでも社内ネットワークに侵入することができたという事実を含め、いくつかの驚くべき脆弱性が明らかになりました。

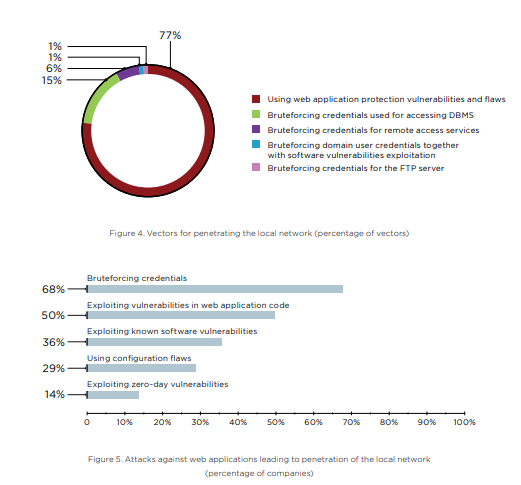

また、侵害の77%はウェブアプリケーションの保護が不十分なことに関連しており、ペンテスターは86%の企業で少なくとも1つのベクターを発見しました。報告書で説明されている侵入ベクトルとは、ネットワーク境界での違反を可能にした弱点を探る方法のことである。

(TechRepublic記事より引用)※機械翻訳

元レポート(Positive Technologies)

キタきつねの所感

ホワイトハッカーの侵入テスト結果の統計データは中々表に出てくる事が無い気がします。しかし、この海外の調査結果を見ると、日本企業の侵入テスト調査データは「怖くて発表出来ない」状況かも知れません。

※侵入テストをした企業の1/6が既に「攻撃を受けていた」データがありますが、日本企業でも同程度の比率であったとすると、やはり開示しない企業も多いかと思います。

要塞化されているとはずの企業ネットワークが2Stepの攻撃で68%が破られており、攻撃をはじき返して合格点を得たのはわずか7%の企業だけです。

この数字を見ると、最近攻撃者(ハッカー)がランサムウェア等を駆使して2重恐喝を企業に仕掛けて問題となっているのも、この辺りに原因がある気がしてなりません。

しかし、データとして一番衝撃だったのは「中」程度のスキルのペンテスター(ホワイトハッカー)がほとんどのケースで侵入出来た事です。

つまりこれは、本当の攻撃者(ブラックハッカー)も1ステップ(大した攻撃スキルがなくても)侵入が出来てしまう事に他なりません。

※Positive Technologiesレポートより引用

その攻撃手法(=脆弱点)も調査レポートには載っていて、

※Positive Technologiesレポートより引用

Webアプリケーションの脆弱性が77%、ブルートフォース攻撃(DB管理認証とリモートアクセス認証)で21%であって、内部ネットワークには、これらの脆弱点を突く攻撃、つまり既知の脆弱性でほとんどのケースで侵入が出来てしまった事が浮かび上がってきます。

ゼロディ脆弱性に関しては14%しか使われてない事から、高度なスキルを持つペンテスター(ホワイトハッカー)でなくても、企業ネットワークへの侵入が可能であるというのはこのデータにも表れていそうです。

企業が求められる対策は、要は、

可及的速やかにパッチを当てる

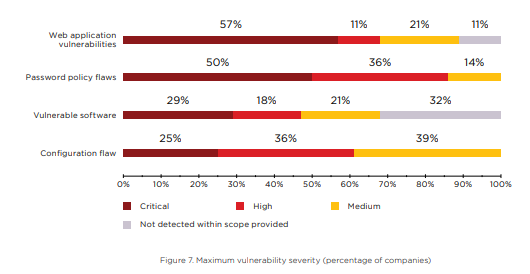

の一言で済んでしまうのですが、レポートにはペンテスターが侵入に使った脆弱性のレベル(CVSS v3.1ベース)が載っていて、これが各企業がパッチ管理を考える上で参考になるかと思います。

※Positive Technologiesレポートより引用

Webアプリ、パスワードポリシーフロー、Configフローについては、当然と言えば当然ですが、CVSSの緊急(Critical)と高リスク(High)のパッチを意識していれば、60~80%はカバーされる事が分かります。

一方で、脆弱なソフトウェアに関しては中リスク(Medium)までの脆弱性パッチを当てないと、ペンテスターの攻撃(=ブラックハッカーの攻撃)の多くを防げないと思われます。

パッチ管理については、全てのパッチファイルを当てるのが理想ではありますが、なかなかそうも言えない場合も多いかと思いますので、リスク軽減策として、こうしたデータを活用し、カバーしきれない脆弱点はWAFや監視ツール等の併用といった多層防御を考えていく事が必要なのかと思います。

日本で調査した場合、どういったデータになるのか気になる所ですが、テレワーク環境など、企業が守るべき情報資産は日々拡大していますので、外部のホワイトハッカーを使って自社のセキュリティ状況を定期的にテストする事も、これからは必須になってくるのではないでしょうか。

※その他、テスターの攻撃例(詳細)なども掲載されていますので、ご興味ある方は元レポートをご覧になって下さい。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴