三菱電機が今年に入って2度目の不正アクセス被害の発表をしました。前回の発表は朝日新聞のスクープ記事から発覚しましたが、今回も朝日新聞のスクープ記事が出ていました。

digital.asahi.com

複数の関係者によれば16日夕方、同社が利用する外部クラウドサービスの監視システムが、通常とは異なる不審なアクセスを検知し、警告を発した。本社内でしかアクセスしないはずの管理者アカウントで、中国国内に割り当てられたIPアドレス(ネット上の住所)から接続があったためだ。

同社は不正アクセスの発生と判断し、接続を遮断した。調査の結果、社内ネットワークの管理や保守を担当する従業員の管理台帳ファイルを盗み取ろうとしていた形跡が見つかった。

接続元のIPアドレスを手掛かりに調べたところ、新たに2人の社員アカウントからの接続も見つかった。いずれもクラウドサービスの管理を任されている社員のものだった。ハッカーに社内情報が握られているのは確実だった。

(朝日新聞記事より引用)

公式発表

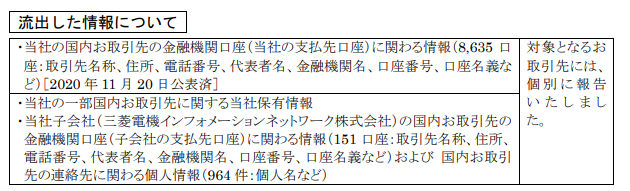

1.流出が判明した国内お取引先に関する情報

11 月 20 日現在、判明している外部に流出した情報のうち、金融機関口座に関わる内容は次のとおりです。

・国内お取引先の金融機関口座(当社の支払先口座)に関わる情報(8,635 口座)取引先名称、住所、電話番号、代表者名、金融機関名、口座番号、口座名義など

(公式発表より引用)

※11/20発表の8,635口座は変わりなく、三菱電機保有情報の詳細内容が追記されています。

キタきつねの所感

敬意を込めて最初に書いておくべきかと思います。朝日新聞のスクープです。

このスクープ記事の内容は、今回このインシデントを考える上で大変参考になったのですが、違う見方をすれば、この情報が出る事自体が三菱電機側の情報管理に対する脇の甘さを物語っています。

昨日夕方にこのニュースを私は知りましたが、19時40分には朝日新聞の記事が出ている事を考えると、三菱電機のCSIRTかITシステム関係者、又は事件詳細を11/19に報告を受けた警察庁かNISCに「関係者」なる情報リーク者がいる事になります。

三菱電機側がこの記事内容を外部にリークして良いのであれば、公式発表にもう少し情報を入れても良かったはずです。

※調査中という事もあるのかと思いますが、公式発表には大した事は書いてません

記事を読むと、三菱電機の今回の攻撃に対する防御は及第点以上だったと思います。

結果として8,635件の顧客情報が漏えいした事は問題ではありますが、多層防御を潜り抜けてくるAPT攻撃だった(と推測される)事を考えると、その程度の被害で(今回は)抑えられた事、つまり三菱電機の多層防御をむしろ賞賛すべきかと思います。

昨日の各メディアの記事を読んでいると、その時点での開示情報が少なかった事も影響していそうですが、「マイクロソフト365」が不正アクセスを受けた部分について、IDとパスワードだけで管理していたのが問題という論調の記事がいくつかありました。

三菱電機、不正アクセスで取引先の口座情報8000件流出 :日本経済新聞

しかし三菱電機側は実際は2段階認証を行っていた様です。

三菱電機ではさらに厳重なセキュリティー対策を講じていた。マイクロソフト365の利用に必要なIDとパスワード認証に加え、社内ネットワーク内での本人認証システムをパスしなければ利用できない「2段階認証」を採り入れていた。

ところがハッカーは、認証システムが発行する「電子チケット」を手に入れ、中国国内に割り当てられたIPアドレスから、やすやすと侵入してきた。入手経路は全く分かっていない。

(朝日新聞記事より引用)

2段階認証の”中身”や実装方式にミスなどが気になりますが、三菱電機は内部からの特権IDのアクセスに関して一般的な対策はしていたのかと思います。

尚、2段階認証の”中身”は、記事には書かれてませんし、三菱電機の公表している資料には見つけられませんでした。

※今年の7月に子会社の三菱電機インフォメーションシステムズがリリースした、電話を使った本人認証サービスか?とも思ったのですが、こちらは2段階認証ではなく2要素認証になりますし、国内はともかく海外拠点まで含めたサービスとして実装は難しい点がある気がしますので、これでは無い気がします。

電話着信による本人認証サービス TELEO|三菱電機インフォメーションシステムズ株式会社(MDIS)

しかし、朝日新聞記事には「認証システムが発行する電子チケット」が窃取されたと書かれています。これが具体的に何を指すのかはよく分からないのですが、例えば認証済で一定期間有効なトークン(認証情報)が窃取されたと(も)読み取れます。

仮にこの解釈が正しいのだとすれば、管理者アカウント(特権ID)がマルウェア等で侵害を受けていた、あるいは電子チケット(認証情報)が安全に保管されてなかった、といった点を突かれた可能性を感じます。※根拠はありません。

更に言えば、2段階認証ですので、管理者アカウント(特権ID)のIDとパスワードが漏えいしていた事になるのかと思いますが、機密性が高い管理者アカウント情報がどうやって漏えいしたのか、ここも分からない所です。

前回の2019年6月の中国ハッカー集団「BlackTech」の侵害があった際に、公式発表は漏えいした情報の中に記載が無かった様に思えますが、管理者アカウントの情報も同時に漏えいしていた事も考えられます。

※朝日新聞記事ではその可能性についても触れています。もう一度公式発表を読み直してみましたが、「等」位しか当該箇所に当たる部分を見出せませんでした。

2. 流出した可能性のある機密情報

企業機密 :技術資料・営業資料 等

(前回の公式発表2020年1月20日より引用)

※2021/3/31追記:3/26調査結果にて追記された部分がこの企業機密に当たるのかと思います。「・」が2つあり、最初の「・」が技術資料なのかと思いますが、三菱電機側は(諸々の影響を考え)この概要を公開したくなかったと思われます。2番目の「・」が営業資料と対になる部分かと思いますが、PPT資料などを想像していたのですが、Excel資料が漏えいした様な記載です。

他に考えられる可能性は、パスワードの使い回しですが、1度侵害事件が発生して、内部でもセキュリティ意識が高まっている中で、特権ユーザーアカウントを持つ3人がそうしたミスを犯していたのかと考えれば・・・2段階認証を過信していた場合は別にして、可能性は低い気がします。

※この辺りは続報が出ないと分からない部分ではあります(※セキュリティを考慮して情報が出てこないかも知れませんが)が、APT攻撃だったのか単純なミスだったのかは気になる所です。

今回の攻撃について、記事では防ぎづらい攻撃だったと分析しています。(記事を読む限り)認証情報を窃取した後の攻撃については、私も同感です。しかし認証情報の窃取(特に2段階認証部分や、社内IP接続情報)を考えると、現時点で痕跡が残ってないとしても、それは現時点で見つけられてないだけで、攻撃の発端部分についてはAPT攻撃だった気がします。

同社は今回も、中国系ハッカーが関与したとの見方を強めている。ただ前回と異なるのは、ウイルスなど不正プログラムを使った痕跡がなく、正規の利用者と同じ手順を踏んで接続していることだ。

そこから異変をつかむことは容易ではない。ハッキングの痕跡が見つからない今回のサイバー攻撃について、NTTデータのセキュリティー専門家、新井悠さんは「利用者本人と見分けがつかず、攻撃者の特定も難しい。セキュリティー業界が最も危険視する、恐ろしい攻撃だ」と指摘する。

(朝日新聞記事より引用)

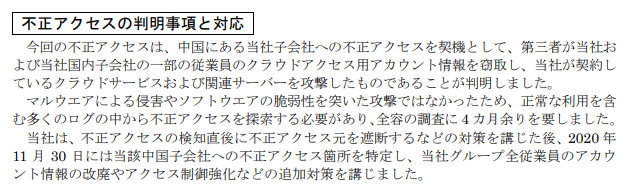

※2021/3/31追記:3/26調査結果にて追記された原因部分はあまりありません。中国の子会社の侵害されたクラウドアカウントが侵入経路であった事は書かれていますが、「オフィス365」であったり「2要素認証」の記載はなく、その反面、「マルウェアによる侵害やソフトウェアの脆弱性を突いた攻撃ではなかった」と書かれています。

※想像でモノを書くのは、諸所から怒られる事も多いのですが、この公式記載(と朝日新聞の記事)から考えると、海外子会社では「多要素認証」は導入されておらず、IDとパスワードで守られていたアカウントが侵害された可能性を感じます。

余談です。三菱電機はセキュリティ対策に自信があり、また他社にセキュリティ製品やサービスを販売している(宣伝)面もあるのかと思いますが、外部に情報を開示し過ぎだと思います。

※下記の情報が今回のインシデントに繋がったという根拠はありません

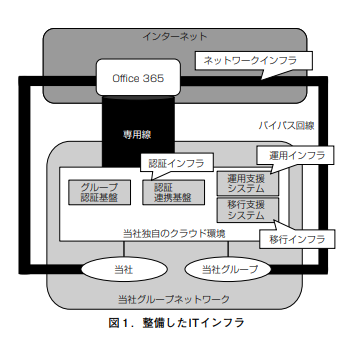

例えば2017年のIT基盤導入の記事では、構成イメージから今回の侵入経路が(大まかに)予想できますし、

2018年の論文では、もう少し細かくその中身について書いています。

いずれも公開情報です(ネット検索で普通に見つかります)。こうした優れたセキュリティ設計は、多くの顧客にとって参考になる部分が多いかと思います。

しかし、ハッカー(攻撃)側にとってもそれは同様です。

勿論、こうした公開資料に書いても良い程度の情報しか書かれてないのかと思いますし、多層防御の肝となる部分は隠しているのかとは思いますが、ATP攻撃を行う優れたハッカーであれば、こうした情報を元に、次の情報窃取を狙う(ラテラルムーブメントのヒントとする)事は十分可能かと思います。

情報を隠すのもセキュリティだと私は思います。

もう1点。攻撃者は、昨日記事を書いたAPT10の可能性もあるかも知れません。(手口は違いますが攻撃対象は・・・合っています)

foxsecurity.hatenablog.com

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴

- 2020年11月21日 AM

- 2021年3月31日 AM 3/26三菱電機の調査結果発表を元に一部追記