宅配クリーニング大手のせんたく便のシステムが不正アクセスを受けてカード情報を漏えいした可能性があると発表しました。

www.jreast.co.jp

公式発表

【せんたく便/ヨシハラシステムズ】

・弊社が運営する「せんたく便」への不正アクセスによる個人情報流出に関するお詫びとお知らせ

【マイスターせんたく便/白永舎】

・個人情報漏洩についてのお詫びとご報告について

キタきつねの所感

ヨシハラの「せんたく便」と言えば宅配クリーニングの先駆者とも言えるサービスで、2009年からサービスを開始し、宅配便だけでなく、コンビニ等からもクリーニングを依頼できる様になっています。

2015年にはせんたく便の会員は15万人を超え、自社で蓄積したノウハウを元に「宅配クリーニングCloud」を展開し、自社だけでなく他社にもAPI連携のプラットフォームを提供しています。

※今回同じく不正アクセス被害を受けた白永舎はヨシハラの宅配クリーニングCloudを利用していた様です。

事件を受けての公式発表を見ると、詳細手口は分からない事が多いものの、侵害につながった脆弱点が浮かび上がってくる事が多いのですが、今回は「読んでいて矛盾を感じる」内容でした。

ヨシハラ(システムズ)の発表内容を見ていきます。

漏えい件数が約5.9万件は、最近(2019~2021年)の国内カード情報インシデントでは、2020年12月のLDH(約4.5万件)を超え、2019年10月のJIMOS(約10.8万件)に次ぐ2位の漏えい件数となります。

2.個人情報流出状況

(1)原因

第三者によって「せんたく便」に不正アクセスされ、クレジット情報が流出したため

(2)個人情報流出の可能性があるお客様

2020年11月16日までの期間中に「せんたく便」において、新規にクレジットカード情報を会員登録いただいたお客様、又は既に会員登録により登録済みのクレジットカード番号を変更されたお客様及び旧システムからの移行データ58813名の以下のクレジットカード情報。

お客様の利用日につきまして開始日は不明(システム改修のため)ですが、該当会員様は特定できており個別にご案内いたします。

【流出した可能性のあるクレジットカード情報】

・クレジットカード名義人 ・クレジットカード番号 ・有効期限

上記に該当するお客様については、別途、電子メールにて個別にご連絡申し上げます。

なお、第三者調査機関によるログファイル等の調査の結果、個人情報が格納されたサーバが不正アクセスを受けたことは明らかになったものの、漏洩の件数は特定できませんでした。

(ヨシハラ公式発表より引用)

気になるのが、「2020年11月16日までの期間中」という表現。始まりを書かないのに、期間が分かる訳がありません。ヨシハラは2009年からサービスを開始しているので、この表現だと10年以上が対象期間となる事も想像できますが、会員が15万人以上である事を考えると矛盾があります。

次に気になったのが、漏えいしたカード情報の内容です。セキュリティコードは無いものの、カード名義人名、カード番号、有効期限が漏えい対象とされています。

魚拓サイトを使って2020年2月7日のデータを確認してみると、会員登録画面では上記の3つの入力が求められていました。

魚拓サイトでは2015年3月29日の入力フォームに転送されていたので、古い入力フォームが拾われている可能性も考えられますが、漏えいした内容とも合致しますので、この会員登録フォーム、又はヨシハラのDBから登録カード情報が漏えいしたという事になるのかと思います。

ここで気になるのが原因部分です。ヨシハラの公式発表ではFAQがついていて、こちらを読むと、今回の侵害原因が『SQLインジェクション』であると明示されています。

※余計なお世話かと思いますが、冒頭の「三者」の表記ミスも気になります。「第三者」なら分かるのですが、三者は”3人”という意味になり攻撃者(犯人)が特定されている事になってしまいます。対外的な公式発表においては、きちんと広報チェックをすべきかと思います。

SQLインジェクションなので「せんたく便」のDBが侵害された事になるかと思いますし、FAQにも(フォレンジック調査会社から)そうした指摘を受けたとの記載がありますが、

驚くべき事に、同じFAQに「せんたく便(=ヨシハラのDB)がクレジットカード情報を一切保有していない」と書かれています。

では、どこからカード情報が漏れたのでしょうか?

フォレンジック調査会社がSQLインジェクションというからには、やはり「せんたく便」のサーバからだと思います。だとすれば、「せんたく便」はカード情報を保持していた事になり、上記のFAQ回答は間違っていると思います。

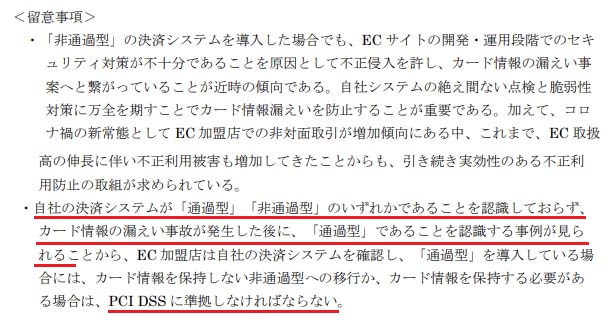

カード情報非保持サービスを利用していとしても、それがカード情報非保持と同義ではありません。改正割賦販売法のガイドラインである「クレジットカード・セキュリティガイドライン2.0版」(公表版)では、以下の様なEC加盟店に対する留意事項を書いていますが、仮に昨年11月までSQLインジェクション攻撃が続いていたのだとすれば、「せんたく便」はPCI DSS準拠すべき対象だったのではないでしょうか。

※尚、原因がSQLインジェクションではなく、スキマーやフィッシングによるカード情報漏えいだった場合は、下記の留意事項1つ目の「非通過型」のセキュリティ対策不備に当たるかと思います。

マイスターせんたく便(白永舎)の公式発表も確認していきますが、サービス名と漏えい件数以外は、ほぼ同じ内容です。

個人情報流出状況

(1)原因

第三者によって「マイスターせんたく便」に不正アクセスされ、クレジット情報が流出したため

(2)個人情報流出の可能性があるお客様

2020年11月16日までの期間中に「マイスターせんたく便」において、新規にクレジットカード情報を会員登録いただいたお客様、又は既に会員登録により登録済みのクレジットカード番号を変更されたお客様及び旧システムからの移行データ14名の以下のクレジットカード情報。

(中略)

【流出した可能性のあるクレジットカード情報】

・クレジットカード名義人

・クレジットカード番号

・有効期限

(白永舎公式発表より引用)

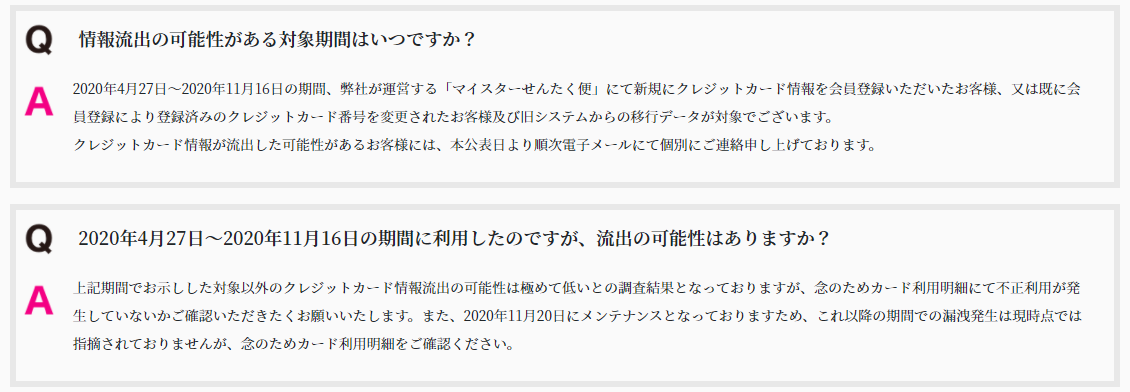

こちらにもFAQがついているのですが、公式発表には無い差分がありました。

白永舎のFAQには、漏えい期間の開始日(2020年4月27日)が書かれていました。リリース内容は委託先であったヨシハラ側から提供されたもの(漏えい期間も同じ)だと思うのですが、何故2社で内容に差分があるのか、もっと言えば、ヨシハラ側に開始日を隠すべき理由があったのか?と考えてしまいます。

今回の事件の侵害原因について、ヨシハラ側は以下の様にFAQに書いています。

以前より弊社ではセキュリティ対策には尽力しており、緊急、または重大な脆弱性を認める箇所はないと認識しておりました。しかし、今回の件を受け、SQLインジェクションに対しては脆弱性があったことが判明し、深く反省しております。SQLインジェクションについてはすでに対応を済ませましたので、現在は、安全にご利用ただける状況でございます。

更に今後、専門家と協議しセキュリティ強化に努めてまいります。

(ヨシハラ公式発表より引用)

SQLインジェクション対策もせずに「セキュリティ対策に尽力」と言えるのか?は非常に疑問ですが、「緊急、重大な脆弱性を認める個所はない」と公式発表で言い切る訳ですから、裏では相当なセキュリティ対策をしていたのかと思います。

そうであれば、少し調べてみたくなるものなのですが、、、

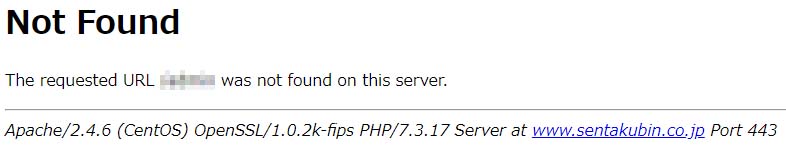

①Apache2.4.6は2013年7月リリース、最新はApache2.4.46(2020年8月リリース)ですが、7年経過していても、緊急・重大な脆弱性は無いと判断された様です。

②OpenSSL1.0.2は、2019年12月末でサポートが終了していたかと思いますが、緊急・重大な脆弱性は無いと判断された様です。

※つまり、プレミアムサポートを締結しているのだと思われます。

③PHP7.3.17(2020年4月16日)は比較的新しいかと思います。(最新は7.3.27)

※4/13追記 「見守っている人」様より上記のサポート切れの可能性についての記載に対し「Apache2.4が標準なのはCentOS7なのでOSサポートの2024年まで脆弱性対策パッケージがリリース」されており、「phpは標準が5.4なのでおそらくremiレポジトリというところで提供されているものを別途インストール」されていれば脆弱性があるとは言い切れないとの指摘を頂きました。404エラーの内容におけるバージョンだけで判断してしまい誤った内容になっていた事をお詫びし、訂正させて頂きます。

こうしたエラーレスポンスにバージョン情報などを表示させていた事なども併せて考えると、「以前より弊社ではセキュリティ対策には尽力しており」と言う部分にも、「誤記」があった様に思えてなりません。は、延長サポート対応、及び継続的なパッチ当てがされていなければ、潜在的な脆弱性を抱えていた可能性もあります。 (※4/13コメント指摘を受け修正)

ヨシハラは、他社にもAPI連携をするのであれば、PCI DSS準拠と同等なセキュリティ対策が打てているかどうか、もっと言えば定期的な脆弱性診断を実施(PCI DSSだと四半期毎のASVスキャンと年次の侵入テストが必須)すべきだったのではないでしょうか。

※SQLインジェクションや、上記の脆弱性(パッチ当て不備)はASVスキャン等で検出される可能性が高いかと思います。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴

- 2021年4月6日 AM

- 2021年4月13日 AM コメント指摘を受け一部内容を修正