少し前に自治体などのコンサルティング業務を手掛けるランドブレイン社のランサム被害が発表されていましたが、総務省も漏えい対象だったとのニュースが気になりました。

www.security-next.com

公共事業を多数受託するランドブレインにおいてランサムウェアの感染が発生した問題で、総務省の複数委託事業でも個人情報が流出した可能性があることがわかった。

同社では、2月23日に本社のサーバがランサムウェアへ感染。情報流出の可能性も判明し、同社より報告を受けた複数自治体が事態を公表するなど対応に追われているが、同省においても委託する3事業において情報流出の可能性が判明した。

(中略)

ランドブレインでは引き続き調査を進めており、同省には、4月中旬をめどに被害範囲を確定し、報告するとの説明があったという。

(Security Next記事より引用)

公式発表

・弊社サーバのコンピューターウィルス感染について(2/24)

・弊社サーバのコンピューターウィルス感染について(2/25)改訂

・不正アクセスによる情報流出の可能性に関するお知らせ(3/2)

キタきつねの所感

私自身も分野は少し違いますがセキュリティコンサルとして仕事をしているので、「明日は我が身(わが社)」という気持ちで、この一連のランサム被害をウォッチしているのですが、公改めて見てみると公式発表が3本出ている割には事件の詳細(原因部分)については、ほとんど何も書かれていません。

フォレンジック調査が終わるまで開示したくない(あるいは影響を考えて「発表したくない」)のだろうと推察しますが、ランサムの種類(オペレータ)も分かりませんし、侵入経路も不明です。

2021 年 2 月 22 日深夜に、弊社のサーバがコンピューターウィルス(ランサムウエア)に感染したことをご報告いたします。

(2/24公式発表より引用)

と、ウィルス感染(ランサム)被害だった事はいち早く発表されていますが、多くの自治体(※最大200自治体超の可能性)が影響を受けたインシデントに関して、もし記者会見があれば色々と記者から聞かれると想定される内容がほとんど公開されていません。

200超の自治体情報流出か コンサルにサイバー攻撃: 日本経済新聞

(質問例)

・原因は何であったのか?(侵害ルートはメール経由?VPN装置の脆弱性?)

・ランサムオペレータは誰であったのか?(海外からの攻撃?APT攻撃?)

・ファイルの暗号化はされたのか?

・ランサムは支払った(支払う)のか?

・バックアップは取っていたのか?

・復旧の目途は?

・被害範囲(影響自治体とその詳細)はいつ確定するのか?

しかし関連記事では、公式発表には書かれていない情報あったので、少しまとめてみます。

まずは侵害された機器が、いくつかあるサーバの1つであり、ランサムオペレータが身代金からランドブレイン社は身代金を要求された事がわかります。

同社によると、情報を管理する複数のサーバのうち1つが第三者からサイバー攻撃を受け「ランサムウエア」と呼ばれるウィルスに感染した。このウィルスはサーバ内のデータを盗んだ上で暗号化して業務を妨害したり、盗んだ情報を公開すると脅して金銭を要求したりする。同社に実際に金銭の要求があったと説明した。

(日経新聞4/1記事より引用)

そのサーバは「ファイルサーバ」であり、個人情報や自治体の機微な情報を元に脅迫されているのではなく、ファイルが暗号化されている事から2重脅迫であったのもわかります。

また、ランドブレイン社は、(3月下旬の段階では)身代金を支払わない判断をした様ですので、ランサムオペレータのリークサイトに”機微な情報”が今後晒される可能性がありそうです。

東京都は2021年3月22日、住宅政策に関連する調査を委託していた会社がコンピューターウィルスに感染し、約8万7000件の情報が流出した可能性があると発表した。このうち約8000件はマンション所有者の氏名や管理会社の連絡先など個人情報が含まれているという。現時点でデータ流出による被害は確認されていないとした。

ウィルス感染の被害に遭ったのは都市計画のコンサルティングを手掛けるランドブレイン。2月23日未明に社内のファイルサーバに保管するデータなどが暗号化され、身代金を要求されるランサムウエアに感染したという。東京都のほか、足立区や荒川区、北海道旭川市など複数の自治体が、同社から情報が流出した可能性をすでに公表している。

ランドブレインは攻撃者からの金銭の要求には応じていない。現在は同サーバを社内ネットワークから切り離し、ベンダーとともに被害状況の調査と復旧作業を進めている。

(日経XTECH3/23記事より引用)

そして3月中旬には3月中にはフォレンジック調査が終わる予定だとしていましたが、

専門業者と連携して、情報流出の有無やその範囲などを調査・解析するとしている。作業は3月いっぱいかかる予定。

(日経XTECH3/16記事より引用)

詳細調査が長引いている様です。予定が長引いている事から考えると、影響範囲(情報流出)がかなりあった可能性が高いのではないでしょうか。

ランドブレインでは引き続き調査を進めており、同省には、4月中旬をめどに被害範囲を確定し、報告するとの説明があったという。

流出の有無など、被害状況の確定には至っていないが、同省では、関係者に対して流出の可能性があることを通知するよう同社へ対応を指示。一部ではすでに通知を終えている。

(Security Next4/9記事より引用)

最終報告発表で色々と明らかになるのかと思いますが、漏えい対象の各自治体の開示している情報を見ると、漏えい影響が出た自治体に対して中間報告まで行われている様です。

・総務省

・東京都

・兵庫県

・旭川市(北海道)

・墨田区

・荒川区

・足立区

・葛飾区

・世田谷区

・芝山町(千葉県)

・岸和田市(大阪府)

・茨木市(大阪府)

(具体的な漏えい対象以外)大体同じ様な事が書いてあるのですが、これらの発表の中で気になったのが、足立区の発表です。

www.city.adachi.tokyo.jp

直近(4/5)の更新内容として、中間報告を受けての内容が記載されているのですが、この中で「事業者(=ランドブレイン)の再発防止策」が書かれていました。

事業者から、以下の対策を講じる予定である旨の報告がありました。

1. 新たな相談窓口の設置

データが流出したことが判明した場合、関係者の問い合わせに対応するため新たな相談窓口を設置する。

2. 対策会議の設置

情報セキュリティ対策について技術面・管理面での評価・分析を行い、再発防止策の検討を行う「対策会議」を設置予定である。

情報セキュリティマネジメントシステムの構築

3. サイバー攻撃から重要情報資産を保護するために、情報セキュリティマネジメントシステム(ISMS)※を構築し、国際規格であるISO/IEC 27001※の第三者認定取得も検討する。

※ISMS、ISO/IEC 27001

ISMS:情報セキュリティを適切に管理するシステム・仕組み

ISO/IEC 27001:どのようにISMSを構築し運用するかを定めた国際規格

(足立区4/5発表内容から引用)

再発防止策は、事件に関係した原因部分の裏返しである事が多いので、注目してみる事が多いのですが、私が気になったのが「2.対策会議の設置」と「3.ISMSの取得」です。

誤解を恐れずに言えば、ランサム被害を受けた原因(の一部)は、

・情報セキュリティ対策について客観的なレビューを実施してなかった

・ISMSを取得してなかった(>重要情報を保護する仕組みが不十分であった)

事にあると読み取れます。

ランドブレイン社は、ホームページ(トップページ下)に掲載がある様に、Pマーク取得していますが、確かにISMSのマークは確認できません。

とは言え、ISMSはPマーク同様に仕組みでしかないので、自治体(クライアント)からのランドブレイン社に対する「安心感」は別にして、ルールや運用を組織としてきちんと体制作りをする事に意味が無いとは言いませんが、今後も日々出てくるであろう、侵害を受ける可能性がある脆弱性に対しての「再発防止策」としては、それだけでは不十分な気がします。

その役目は、対策会議、そしてISMS取得後は情報セキュリティ委員会が担うのだろうと思いますが、定期的な脆弱性診断を第三者、あるいは自社で実施していく事がまずは重要かと思います。

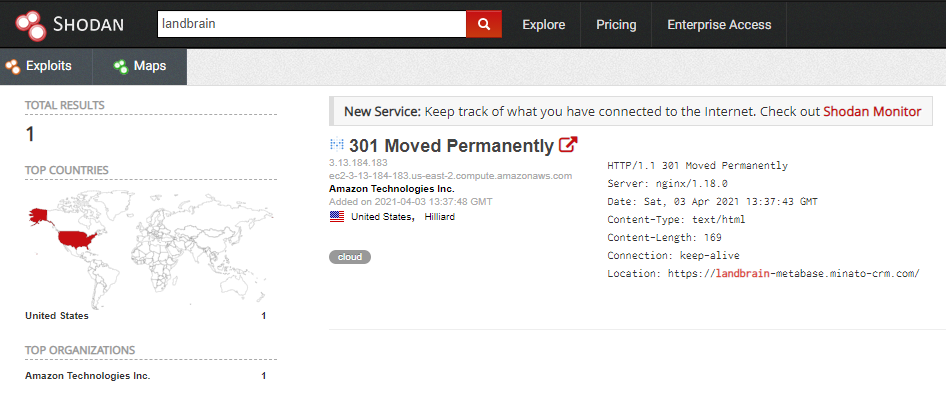

余談です。事件とは直接の関係はないものと思いますが、SHODANで見ると、米国のAWSが1つ引っかかります。

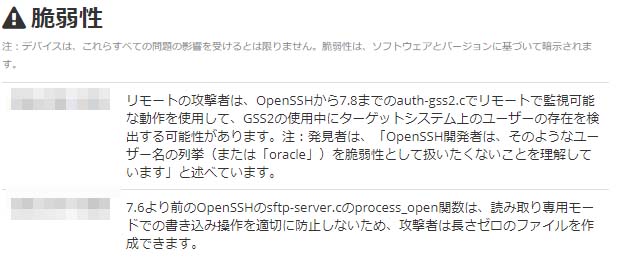

サーバの名前に「minato-crm」が入っている事から、顧客情報管理で使っている可能性を感じますが、使用しているOpen SSHの脆弱点もさる事ながら、

個人的には(※Shodanでは脆弱性指摘は出てませんが)、Nginxのバージョンが少し古いのも気になります。1.18.0(2020/4/21リリース)に対して、最新バージョンは1.19.9(2021/3/30リリース)であるので、1年の間に何か危ない脆弱性が出てないか・・・と気になりました。

まだ再発防止策は現在進行形で対応中の段階かと思いますが、外部からの不正アクセスのリスクがある穴(脆弱性)を潰す、又は緩和策を講じる事は、ランドブレイン社にISMS(セキュリティ)の文化を根付かせる為に重要な事だと思います。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴