今年上半期のランサム攻撃の相談が61件あったと警察庁が発表した様です。

digital.asahi.com

パソコンやサーバーのデータを暗号化し、復元の引き換えに身代金を要求する「ランサムウェア」攻撃を受けたとして、国内の企業・法人から警察への被害相談が今年上半期(1~6月)に61件あったことが、警察庁のまとめでわかった。

感染の経路が判明したうち半数以上は、社外から社内ネットワークに接続するVPN機器などから侵入していた。VPNはコロナ禍の中で在宅勤務に不可欠。犯行グループがこうした状況を突いたとみられる。

キタきつねの所感

この記事を読んで、まず気づいたのが、企業側の「リリース件数と合わない」という事です。ランサムリークサイトの情報をウォッチしていますが、1年ちょっとの間に私が日本企業(海外拠点含む)の名前を確認できたのは30件以下です。

※ランサムのリリースは、細かく記録してませんが、複数の自治体などが被害を受けたコンサル案件をまとめて1件とカウントしてざっと20-30件程度でないかと思います。重複している分もありますが、多く見積もっても年間で40-50件程度しかランサム被害が表に出て無いかと思います。

警察庁のデータは今年上半期(=半年)分ですので、半分の30件程度は「企業・組織がリリースを出してない」ものが含まれていると推測されます。

※ランサム被害の程度によっては警察庁などに報告もしてない企業・組織もあると思いますので、実態被害は更に大きい数字になっているはずです。

この61件の内、31件の感染経路が判明していて17件は「VPN機器からの侵入」、7件が「リモートデスクトップからの侵入」と分析されており、併せて約77%が「テレワーク経路」から攻撃を受けたという衝撃的な調査結果です。

61件の侵害報告件数は、去年下半期の約3倍(≒去年下半期は20件程度の被害)だったとされていますので、コロナ禍でバタバタとテレワークに移行し、脆弱点が多々あったと思われる去年よりも、今年の方が日本企業・組織が攻撃を受けている(ランサム脅威が深刻になっている)事に危機感を覚える方も多いのではないでしょうか。

と・・ここまでは色々な調査データでも、程度の差はあれ警鐘が鳴らされていたかと思いますので、今年に入ってランサム脅威やインシデントが増加傾向にある事を既にご存じの方も多いかと思います。

問題は何故日本企業・組織の「テレワーク」が狙われているのか?という所かと思いますが、記事にはそうした点はあまり触れられていません。

しかし、海外で非常に”話題”となっている「FortiNetのVPNパスワード漏えい」の件を調べていて、その背景が少し分かった気がします。

結論を先に書くと、多くの日本企業・組織で最も重要であるVPN装置(=テレワーク)の防御において

「自社のIT管理者を信じられない」

状況にあり、管理者の「再教育」が喫緊の課題となっている様に思えます。

Fortinetの認証情報漏えいの件は、海外記事がいくつか出ていますが、日本語ではSecurity Nextの記事が読みやすいかと思います。

www.security-next.com

ざっと経緯を説明すると、ランサムウェア(オペレータ)Babukの”仲間割れ”によってハッカー(※喧嘩別れしたアフェリエイト関係者だと思われます)が、ハッカーフォーラム等に約50万件のVPNログイン名とパスワードを無料リークしたとされています。

上記Security Next(=Fortinet)の注意喚起の約8.7万と約50万との認証情報の差分が何であるかは分かりませんが、The Record.の記事によると、約8.7万件の認証情報のサンプル調査では、8割~9割は機能していない(≒対策済)と報じられています。

「灰色の帽子」であることを公に認めているが、法的な理由でこの記事に自分の名前を含めることを望まなかった研究者は、約22,500のフォーティネットVPNに属する502,677の資格情報のリストから、大多数(80から変化) %から90%、スキャンに応じて)が機能しなくなったか、ログイン画面が2要素認証システムによって保護されていました。

(The Record.記事より引用)※機械翻訳

「2割弱」だけが対策すれば良い。サンプルリング結果から、その様に読み取る方は多いかと思います。

しかし、その内容はもう少し深刻です。

実は約50万件のリークファイルを私も入手し、この中身を朝から3時間程見ていたのですが(※まったく終わる気配がありません)、このデータには日本ユーザがかなり含まれています。

そして、決して日本ユーザだけではないのですが、(これでの所)漏えいファイル上で見るFortiNetのVPN機器の「IDとパスワード」は、セキュリティのプロであるべきIT管理者の多くが、いかに「脆弱なパスワード」を好んでいるか、ある意味「日本の現実」を物語っている様に思えます。

私は本業の立場で、例えばお客様の環境のセキュリティチェック(≠最近監査は少ないです)において、脆弱のパスワード(主に一般ユーザー)を見つける事は多々ありますが、管理者IDの実機テストはあまり「好まれない」事もあり、指摘点を見つける機会はそう多くないのですが、Fortinetのリークファイルから見る日本人管理者のパスワードレベルは「一般ユーザよりは多少マシ」程度に過ぎない様です。

※容易に推測できないパスワードを設定されている様に見える”漏えいデータ”もありますが、PW強度で考えると1/4~1/3が「脆弱」と判定されるかと思います。

※※まだ調査を始めたばかりなので以下、暫定情報となります。

※また、このリストに掲載があった日本企業の多くは既に対策済とは思いますが、Bleeping Computerのサンプリングでは10-20%は”そのまま”の様ですので、情シス部門の方は改めて自社の”実態”を確認される事を強くお勧めします。

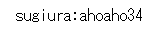

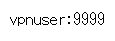

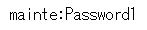

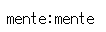

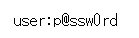

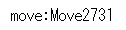

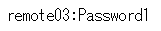

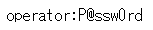

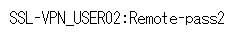

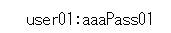

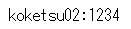

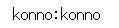

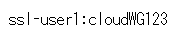

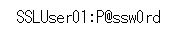

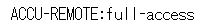

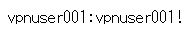

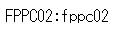

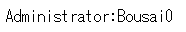

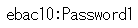

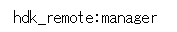

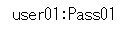

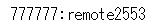

IPアドレスや会社が特定できそうな情報を伏せて・・・少し見つけた日本のFortinet-VPN装置の管理者認証データ例(IDとパスワードの組み合わせ)をご紹介します。

※これは日本のIPではありませんでしたが、少し笑いました。

これが日本のVPNを守っている現状かと思うと、日々大変な思いをして自社の御守をしている情シス部門の方にこんな事を言うのは気が引けますが、VPN装置と言えば、自社の最重要な機器であり、そこからのランサムウェア攻撃などのリスクが高くなっている現状を考えると、多要素認証の導入検討は当然の事として、

一般ユーザの「セキュリティ不備(モラル)」を嘆く前に、自身(自部署)のパスワード設定を至急見直した方が良いかと思います。

また、情シス部門の管理者の方は、仮にパスワードが変更済であったとしても「脆弱なパスワード」が再度選択される可能性が高い事には留意が必要かと思います。

情報システム部門、セキュリティ担当部門の方には釈迦に説法だと思っていましたが、「管理者パスワード」の重要性について、再教育が必要な方は案外多い様です。

※もう少しリーク情報の分析が進みましたら追記、別記事を書くかも知れません。

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴