PCI DSSv4.0が3月31日(日本時間の4月1日)にリリースされました。PCI DSSv3.0がリリースされたのは2013年12月でしたので、実に8年ぶりのメジャー改訂となります。

5/13に日本語版が1ヶ月少し遅れてリリースされました。英語版の360ページに比べて遥かに多い453ページの”大作”となっており、中々細部まで読むのが大変な基準書となっていますが、PCI DSSの専門家を自負している1人として、個人的な感想を交えて何回かに分けてv4.0について記事を書ければと思います。

※①~④までの記事は英語版をベースに機械翻訳をしたものでしたので、日本語表現が正式版とは少し違っているかと思います。記事修正は少しまとまった時間が取れた際に実施予定です。

要件4:オープンな公共ネットワークでの送信時に、強力な暗号化技術でカード会員データを保護する

まず要件タイトルですが、改訂のポイント資料を見ると、これはカード会員データを送信時の「強力な暗号」について焦点を当てる為に修正が入った様です。

v3.2.1がどう書かれていたかと言うと、「オープンな公共ネットワーク経由でカード会員データを伝送する場合、暗号化する」と書かれている要素だけ見るとあまり変更が無い様に思えますが、ただ暗号化すれば良いと言うのではなく、暗号化の目的が「カードデータ保護」にある事がより明確化された気がします。

要件4での新規要件は3つあります。最初の要件が、4.1.2で「役割と責任」が各要件単位で書かれている事が分かります。要件4の場合、データ伝送の担当者、あるいは伝送の鍵を保持する担当者等の役割と責任を文章に明記し、担当者がそれを理解している事を、例えば誓約書を提出させるといった事が求められています。

※裏を返せば、v3.2.1以前では各要件レベルでの「役割と責任」が不明瞭であり、それがカード情報保護に影響を与える事例が多数出たとも考えられます。

2つ目の新要件は、4.2.1です。新たに追加されたのはカード情報をインターネット等の公共ネットワークで伝送時に証明書を利用する場合に、有効な証明書が使われ失効していない事です。

極めて当たり前の事が書かれている様に思えるのですが、v3.2.1(上記右)では良く読むと”明確には”書かれていません。好意的にv3.2.1見ると、”信頼できる証明書”と読めるので、ここに有効期限や非失効が含まれていると解釈できそうですが、今回v4.0で新たに書き加えられたという事は、証明書で「ミスする組織が多い」という事を踏まえて、改めて要求してきたと言えそうです。

通信の暗号化における脆弱性は、時に大きなインシデントに繋がるモノが報告される事もあり、情報の入手が遅れる事によって「強力な暗号化」ではなくなり危険な状態が長く続く事が懸念されます。要件4.1.2にもある様に、自組織の通信の暗号化技術に関して担当を明確にして情報を管理させ、こうしたリスクを最小限に抑える事が重要なのかと思います。

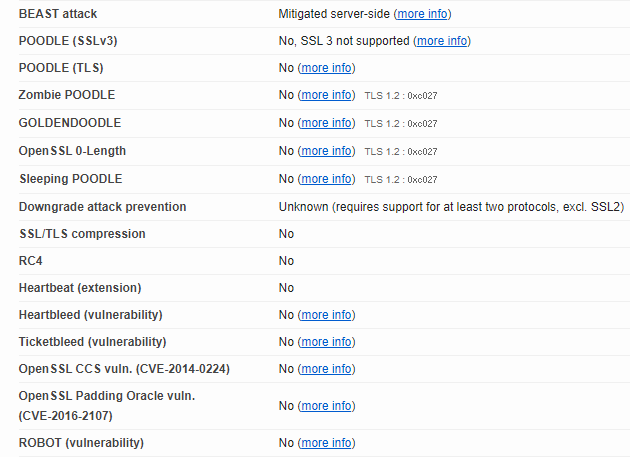

※QualysのSSL Server TEST等の無料のテストツールでも、BEAST/Poodleといった気づいてない脆弱性を把握できる可能性もありますので、有効に活用される事をお勧めします。

◆SSL TESTレポート例(一部抜粋)

個人的には、Let's Encrypt等の無料の証明書を利用している組織の”うっかり失効”も、こうした追記規定の背景にあるのではないかと想像します。

有償の証明書サービスでは有効期限切れの前に更新のお知らせが来ると思いますが、Let's Encrypt等の無償サービスでは、証明書の手動更新が必要であり、自動更新をする為にはカスタマイズ設定をする等の対処が必要となります。

参考:Let’s EncryptによるSSLサーバー証明書の取得、自動更新設定(2021年3月版)

※無償サービスを利用する事により、暗号強度や有効期限等、証明書の管理責任(注意しなければいけないポイント)が出てくる可能性がある事には留意が必要です。

尚、この要件は、期限付き(2025年3月31日まではベストプラクティス)となっています。即時発効でも良かった気もしますが、未だにTLS1.1以下を必要としている組織が一定数ある事も影響しているのだと思いますが、約2年間の猶予が与えられています。

新規要件の最後は、4.2.1.1です。証明書のインベントリリスト(利用証明書リスト)を維持する事が要求されています。

要求内容としては、要件4.2.1と同じ事を求めていると思われますが、要件4.2.1だけでは「確実に証明書を管理する事が実現できない」とPCI SSCが判断したと言えそうです。

ガイダンス部分を読むと、証明書の有効期限切れやBEAST/Poodleといった致命的な脆弱性が出た際に、証明書更新”漏れ”になったケースが多発した事が透けて見えてきます。

証明書リストを作る事によって、組織側でミスに気づきやすくなりますので、PCI DSSのQSA/ISAの審査時の第三者チェックも含めて、単純な証明書関係のミスを極力排除したいとのPCI SSCの強い”想い”を感じます。

■PCI DSSv4.0を読む シリーズ

PCI DSSv4.0を読む① v3.0リリースの頃を振り返る

PCI DSSv4.0を読む② v4.0の印象とタイムスケジュール

PCI DSSv4.0を読む③ カスタマイズドアプローチ

PCI DSSv4.0を読む④ 要件1の変更概要

PCI DSSv4.0を読む⑤ 要件2の変更概要

PCI DSSv4.0を読む⑥ 要件3の変更概要

PCI DSSv4.0を読む⑦ 要件4の変更概要

PCI DSSv4.0を読む⑧ 要件5の変更概要

PCI DSSv4.0を読む⑨ 要件6の変更概要

PCI DSSv4.0を読む➉ 要件7の変更概要

PCI DSSv4.0を読む⑪ 要件8の変更概要

PCI DSSv4.0を読む⑫ 要件9の変更概要

PCI DSSv4.0を読む⑬ 要件10の変更概要

PCI DSSv4.0を読む⑭ 要件11の変更概要

PCI DSSv4.0を読む⑮ 要件12の変更概要

本日もご来訪ありがとうございました。

Thank you for your visit. Let me know your thoughts in the comments.

更新履歴